암호는 계정 보안에 키스톤입니다. 우리는 암호, 설정 암호 만료 기간을 재설정하고 리눅스 네트워크의 암호 변경을 적용하는 방법을 보여 드리겠습니다.

암호는 거의 60 년 동안 주변되었습니다

우리는 우리가 암호가 처음 소개되었을 때 우리는, 우리가 1960 년대 중반부터 말하는 사람 것을 컴퓨터로 증명했습니다. 필요성은 본 발명의 머더 되 지원 시간 공유 시스템 상기 개발 매사 추세 츠 공과 대학 시스템에 다른 사람을 식별 할 수있는 방법이 필요했습니다. 또한 서로의 파일을 보는 사람을 방지 할 필요가 있었다.

페르난도 J. 코바 토 각 사람에 고유 한 이름을 할당 기법을 제안 하였다. 누군가가 그들이했으며 누군지 증명하기 위해, 그들은 자신의 계정에 액세스하기 위해 개인, 개인 비밀번호를 사용했다.

암호의 문제점은 단지 키처럼 동작한다. 키를 사람은 누구나 사용할 수 있습니다. 비밀번호 밖으로 사람의 발견, 추측, 또는 수치 경우, 그 사람이 귀하의 계정에 액세스 할 수 있습니다. 까지 다중 요소 인증 (암호는 권한이없는 사용자를 유지하는 유일한 일이 보편적으로 볼 수 있습니다 위협 배우 , 시스템 중 사이버 보안 발언)입니다.

보안 쉘 (SSH)에 의해 원격 연결 대신 암호를 사용하여 SSH 키를 구성 할 수 있습니다, 그것은 좋아요. 그러나, 단 하나의 연결 방법, 그리고이 지역의 로그인을 포함하지 않습니다.

그 암호를 사용하는 사람들의 관리이기 때문에 분명히, 패스워드의 관리는 매우 중요합니다.

관련된: 어떻게 리눅스 쉘에서 SSH 키를 생성하고 설치하는 방법

암호의 해부학

무엇 어쨌든, 암호 좋은 무엇입니까? 음, 좋은 암호는 다음의 모든 특성을가집니다 :

- 그것은 추측하거나 파악하는 것은 불가능하다.

- 당신은 다른 곳을 사용하지 않았습니다.

- 그것은에 참여하지있다 데이터 유출 ...에

NS 나는 Pwned 된 (HIBP) 웹 사이트는 위반 자격 증명을 통해 100 억 세트가 포함되어 있습니다. 고, 기회는 수치와 다른 사람이 당신이 동일한 암호를 사용하고있다. 이 비밀번호 그것을 위반 한 계정이 아니었다하더라도, 데이터베이스에있을 수 있습니다 의미합니다.

비밀번호가 HIBP 웹 사이트에있는 경우,이 의미는 '암호 위협 배우의리스트에의 무차별와 사전 공격 (Dictionary Attack) 그들이 계정을 해독하려고 시도 할 때 도구를 사용합니다.

(4HW @ HpJDBr % * 중량 @ # ~ AP 나 같은) 진정으로 임의의 암호는 물론, 당신이 그것을 기억하지 않을 것, 거의 무적이지만. 우리는 매우 당신이 온라인 계정에 대한 암호 관리자를 사용하는 것이 좋습니다. 그들은 모든 온라인 계정에 대해 복잡하고 임의의 암호를 생성하고, 당신은 그 (것) - 암호 관리자 공급 당신을위한 올바른 암호를 기억할 필요가 없습니다.

로컬 계정의 경우, 각 사람은 자신의 암호를 생성 할 수있다. 또한 허용되는 암호입니다 무엇을하지 무엇인지 알아야합니다. 그들은 너무 다른 계정에 재사용 암호를하지 말 할 수 있고, 수 있습니다.

이 정보는 조직의 암호 정책에 일반적입니다. 그것은 문자의 최소 번호를 사용 대문자와 소문자를 혼합, 기호와 문장 부호 등을 포함하는 사람들을 지시합니다.

그러나, 항 아주 새로운 파프 팀에서의 R Carnegie Mellon University. 이러한 트릭의 모든 암호의 견고성에 거의 아무것도를 추가합니다. 연구진은 암호 견고성에 대한 두 가지 중요한 요소들이 적어도 12 자 충분히 강한 것을 것을 발견했다. 그들은 소프트웨어 크래커 프로그램, 통계 기법과 신경망의 번호를 사용하여 암호 강도를 측정 하였다.

12 문자의 최소 처음에는 발굴 소리가 있습니다. 그러나 암호의 관점에서 생각하지 않는 것이 아니라, 서너 관련이없는 단어의 암호는 구두점으로 구분.

예를 들어, Experte 암호 검사기 "Chicago99"를 균열하기 위해 42 분이 소요되었지만 "chimney.purple.bag"를 균열하기 위해 400 억 년이 걸릴 것이라고 말했습니다. 기억하고 유형을 쉽게하고 18 자만 포함 할 수 있습니다.

관련된: 왜 암호 관리자를 사용해야하는지, 시작하는 방법

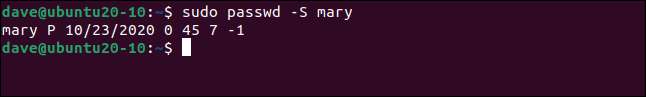

현재 설정 검토

사람의 비밀번호와 관련이 있으려면 변화하기 전에 현재 설정을 살펴 보는 것이 신중합니다. 이랑

passwd.

명령, 당신은 할 수 있습니다

현재 설정을 검토하십시오

그것과 함께

-NS

(상태) 옵션. 또한 사용할 필요가 있습니다

Sudo.

~와 함께

passwd.

다른 사람의 비밀번호 설정을 사용하고있는 경우.

우리는 다음을 입력합니다.

sudo passwd -s mary

아래 그림과 같이 단일 정보 라인이 터미널 창에 인쇄됩니다.

해당 커터 응답에서 다음 정보 조각 (왼쪽에서 오른쪽으로)을 볼 수 있습니다.

- 그 사람의 로그인 이름.

-

다음 세 가지 가능한 표시기 중 하나가 여기에 표시됩니다.

- NS: 계정에 유효한 작동 암호가 있음을 나타냅니다.

- 엘: 계정이 루트 계정의 소유자가 잠글 수 있음을 의미합니다.

- np : 암호가 설정되지 않았습니다.

- 암호가 마지막으로 변경된 날짜입니다.

- 최소 암호 나이 : 계정 소유자가 수행 한 암호 재설정간에 경과 해야하는 최소 기간 (일). 그러나 루트 계정의 소유자는 항상 다른 사용자의 암호를 변경할 수 있습니다. 이 값이 0 (0)이면 암호 변경 빈도에 대한 제한이 없습니다.

- 최대 암호 나이 : 이 연령에 도달하면 계정 소유자가 암호를 변경하라는 메시지가 표시됩니다. 이 값은 일에 주어 지므로 99,999의 값은 암호가 만료되지 않음을 의미합니다.

- 암호 변경 경고 기간 : 최대 암호 연령이 적용되는 경우 계정 소유자는 암호를 변경하기 위해 미리 알림을 받게됩니다. 이 중 첫 번째는 재설정 날짜 이전에 표시된 일 수를 전송합니다.

- 암호 비활성 기간 : 누군가가 암호 재설정 마감일을 겹치는 기간 동안 시스템에 액세스하지 않으면이 사람의 암호가 변경되지 않습니다. 이 값은 유예 기간이 암호 만료 날짜를 따르는 일을 나타냅니다. 암호가 만료 된 후 계정이 비활성 상태 인 경우 계정이 잠겨 있습니다. 값 -1 값은 유예 기간을 비활성화합니다.

최대 암호를 설정하십시오

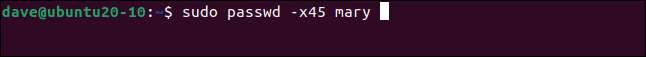

암호 재설정 기간을 설정하려면 다음을 수행 할 수 있습니다.

-NS

(최대 일) 여러 일간의 옵션. 당신은 그 사이에 공백을 남기지 않습니다

-NS

및 숫자를 입력하면 다음과 같이 입력합니다.

sudo passwd -x45 메리

아래 그림과 같이 만료 가치가 변경되었다고 들었습니다.

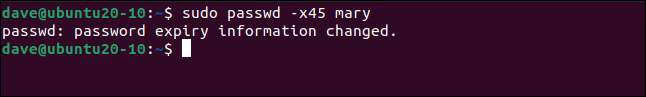

사용

-NS

(상태) 옵션은 값이 45인지 확인합니다.

sudo passwd -s mary

이제 45 일 후에이 계정에 새 암호를 설정해야합니다. 미리 알림은 그 전에 7 일 전에 시작됩니다. 새 암호가 시간에 설정되어 있지 않으면이 계정은 즉시 잠 깁니다.

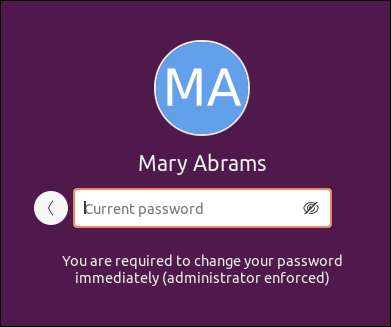

즉각적인 암호 변경 시행

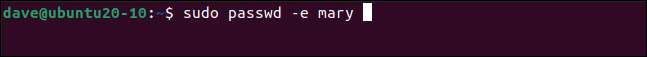

네트워크의 다른 사용자가 다음 번에 로그인 할 때 암호를 변경해야합니다.이 작업을 수행하려면 다음을 수행 할 수 있습니다.

-이자형

(만료) 옵션은 다음과 같습니다.

sudo passwd -e 메리

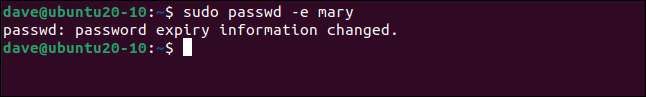

그런 다음 암호 만료 정보가 변경되었습니다.

그걸로 확인해 봅시다

-NS

옵션 및 무슨 일이 일어 났는지 확인하십시오.

sudo passwd -s mary

마지막 암호 변경 날짜는 1970 년 첫날로 설정됩니다.이 사람이 로그인하려고 할 때, 그 또는 그녀는 암호를 변경해야합니다. 그들은 또한 새로운 것을 입력하기 전에 현재 암호를 제공해야합니다.

암호 변경을 시행해야합니까?

사람들이 정기적으로 사용되는 암호를 정기적으로 변경하도록 강요합니다. 그것은 대부분의 설치를위한 일상적인 보안 단계 중 하나이었고 좋은 비즈니스 관행으로 간주됩니다.

이제 사고는 극단적 인 반대입니다. U.K에서 국립 사이버 보안 센터 강력하게 조언 정기적 인 암호 갱신 시행에 반대합니다 , 그리고 국립 기준 기술 연구소 미국에서는 동의합니다. 두 조직 모두 기존의 것임을 알고 있거나 의심되는 경우에만 암호 변경을 시행하는 것이 좋습니다. 다른 사람들이 알려진 것 ...에

사람들이 자신의 암호를 변경하도록 강요하는 것은 단조롭고 암호가 약한 것을 장려합니다. 사람들은 대개 날짜 또는 기타 숫자로 기본 암호를 재사용하기 시작합니다. 또는 그들은 자주 그들을 바꾸어야하기 때문에 그들을 쓸 것입니다. 그들은 그들을 기억할 수 없습니다.

위에서 언급 한 두 조직은 암호 보안에 대한 다음 지침을 권장합니다.

- 암호 관리자를 사용하십시오. 온라인 및 로컬 계정 모두

- 2 요소 인증을 켜십시오 : 이 옵션이면 어디에서나 사용하십시오.

- 강력한 암호를 사용하십시오. 암호 관리자와 함께 작동하지 않는 계정의 탁월한 대안. 구두점이나 기호로 분리 된 세 가지 이상의 단어는 따라야 할 좋은 템플릿입니다.

- 암호를 다시 사용하지 마십시오. 다른 계정에 사용하는 동일한 암호를 사용하지 마십시오. 나는 pwned 되었습니까? ...에

위의 팁을 사용하면 계정에 액세스 할 수있는 보안 수단을 설정할 수 있습니다. 일단 당신 이이 지침을 제자리에 가지고 있으면 그들을 붙잡아 라. 왜 암호를 변경하십시오 그것이 강하고 안전하다면? 그것이 잘못된 손에 빠지면 그렇지 않다고 의심스럽게 생각합니다. 그런 다음 변경할 수 있습니다.

때로는이 결정이 당신의 손에서 벗어났습니다. 암호를 적용 할 수있는 권한이 변경되면 선택의 여지가 없습니다. 당신은 당신의 사건을 회원화하고 당신의 입장을 알릴 수 있지만, 당신이 상사가 아닌 경우, 회사 정책을 따라야합니다.

관련된: 암호를 정기적으로 변경해야합니까?

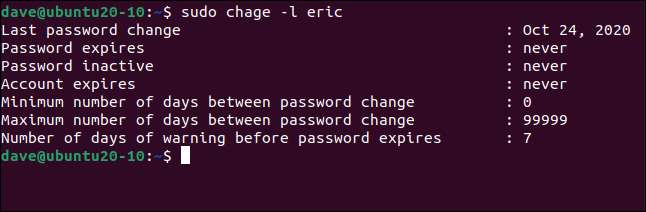

chage 명령

당신이 사용할 수있는

NS

채지

명령

암호 노화에 관한 설정을 변경합니다. 이 명령은 "변경 노화"에서 이름을 가져옵니다. 그것은 그와 같습니다

passwd.

암호 작성 요소가 제거 된 명령.

NS

-엘

(목록) 옵션은 동일한 정보를

passwd -s.

명령,하지만 더 친근한 패션에서.

우리는 다음을 입력합니다.

Sudo Chage -l Eric

또 다른 깔끔한 터치는 계정 만료일을 설정할 수 있습니다.

-이자형

(만료) 옵션. 우리는 11 월 30 일의 만료일을 설정하기 위해 날짜를 전달합니다. 2020 년 11 월 30 일의 만료일을 설정합니다. 그 날짜에 계정이 잠겨 있습니다.

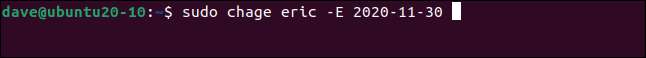

우리는 다음을 입력합니다.

Sudo Chage Eric -E 2020-11-30

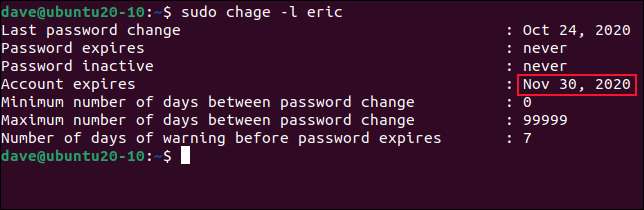

다음 으로이 변경 사항이 완료되었는지 확인하려면 다음을 입력합니다.

Sudo Chage -l Eric

우리는 계정 만료일이 "결코"로부터 11 월 30 일, 2020 년까지 변경되었다는 것을 본다.

암호 만료 기간을 설정하려면 다음을 사용할 수 있습니다.

-미디엄

(최대 일) 옵션은 암호가 변경되기 전에 암호를 최대 일 수와 함께 사용할 수 있습니다.

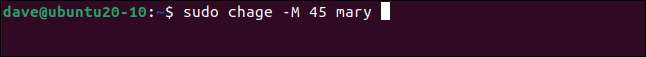

우리는 다음을 입력합니다.

Sudo Chage -m 45 Mary

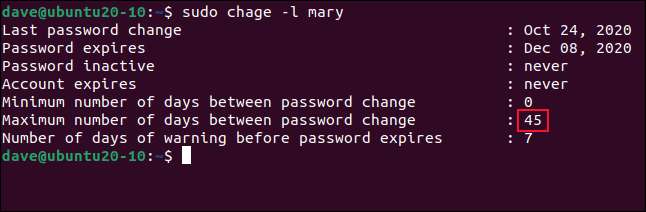

우리는 다음을 입력합니다

-엘

(목록) 명령의 효과를 확인하려면 다음을 수행하십시오.

Sudo Chage -l Mary

암호 만료일은 이제 우리가 설정 한 날짜 후에 45 일로 설정됩니다.이 날짜로부터 우리가 표시된 것처럼 2020 년 12 월 8 일입니다.

네트워크의 모든 사용자를 위해 암호 변경을합니다

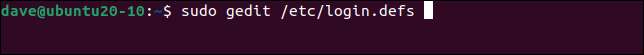

계정이 생성되면 기본값 세트가 암호에 사용됩니다. 최소, 최대 및 경고 일에 대한 기본값이 정의 할 수 있습니다. 그런 다음 이들은 "/etc/login.defs"라는 파일에 개최됩니다.

이 파일을 열어 다음을 입력 할 수 있습니다.

갓난

:

sudo gedit /etc/login.defs

암호 에이징 컨트롤로 스크롤하십시오.

요구 사항에 맞게이를 편집하고 변경 사항을 저장 한 다음 편집기를 닫을 수 있습니다. 다음에 사용자 계정을 만들 때이 기본값이 적용됩니다.

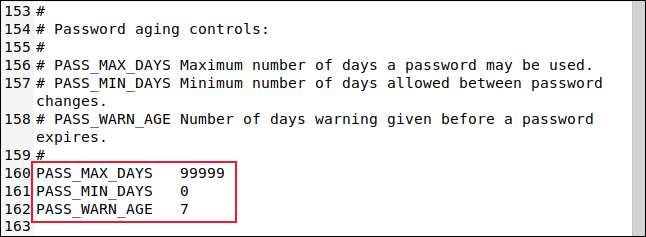

기존 사용자 계정의 모든 암호 만료 날짜를 변경하려면 스크립트로 쉽게 그렇게 할 수 있습니다. 그냥 다음을 입력하여 열 수 있습니다

갓난

편집기 및 "password-date.sh"라는 파일을 만듭니다.

sudo gedit password-date.sh

그런 다음 편집기에 다음 텍스트를 복사하고 파일을 저장 한 다음 닫습니다.

갓난

:

#! / bin / bash. reset_days = 28. $ (ls / home)에서 사용자 이름의 경우 ~하다 Sudo Chage $ username -m $ reset_days. Echo $ USERNAME 암호 만료가 $ RESET_DAYS로 변경되었습니다 완료

이렇게하면 각 사용자 계정의 최대 일수가 28이므로 암호 재설정 빈도가 변경됩니다. 당신은 그 가치를 조정할 수 있습니다

reset_days.

가변적으로 적합합니다.

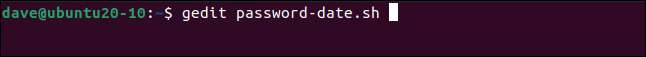

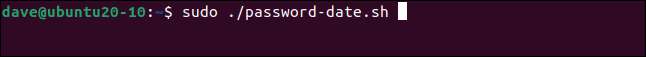

첫째, 우리는 스크립트를 실행할 수 있도록 다음을 입력합니다.

chmod + x password-date.sh

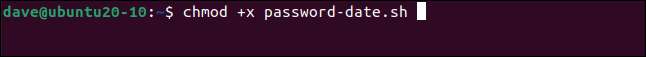

이제 우리는 다음을 입력하여 스크립트를 실행할 수 있습니다.

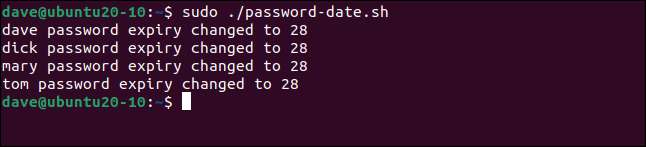

sudo ./password-date.sh

아래 그림과 같이 각 계정이 처리됩니다.

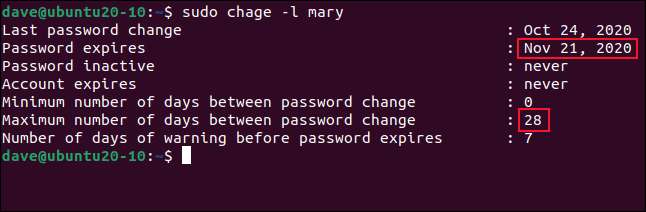

우리는 다음을 입력하여 "Mary"에 대한 계정을 확인합니다.

sudo change -l mary

최대 일 '값이 28로 설정되었으며 11 월 21 일, 2020 년 11 월 21 일에 이루어질 것이라고 들었습니다. 스크립트를 쉽게 수정하고 더 많이 추가 할 수도 있습니다.

채지

또는

passwd.

명령.

암호 관리는 진지하게 받아 들여야하는 것입니다. 이제는 통제해야 할 도구가 있습니다.