Вперше виявлений у 2016 році, ботнет Mirai захопив безпрецедентну кількість пристроїв і завдав величезної шкоди Інтернету. Зараз це повернулось і стало більш небезпечним, ніж будь-коли.

Нова та вдосконалена система Mirai заражає більше пристроїв

18 березня 2019 року дослідники безпеки в Мережі Пало-Альто показав, що Мірай було допрацьовано та оновлено для досягнення тієї ж мети в більшому масштабі. Дослідники виявили, що Mirai використовувала 11 нових експортів (загальна кількість яких становила 27), а також новий список стандартних облікових даних адміністратора для спробу. Деякі зміни націлені на бізнес-обладнання, включаючи телевізори LG Supersign та бездротові презентаційні системи WePresent WiPG-1000.

Mirai може бути ще потужнішим, якщо зможе взяти на себе обладнання бізнесу та командні мережі бізнесу. Як Ruchna Nigam, старший дослідник загроз із Palo Alto Networks, ставить це :

Ці нові функції надають ботнету велику поверхню атаки. Зокрема, націлювання на корпоративні посилання також надає йому доступ до більшої пропускної здатності, що в кінцевому підсумку призводить до більшої вогневої потужності бот-мережі для DDoS-атак.

Цей варіант Miria продовжує атакувати споживчі маршрутизатори, камери та інші підключені до мережі пристрої. Для руйнівних цілей чим більше заражених пристроїв, тим краще. Щось іронічно, зловмисне навантаження розміщувалося на веб-сайті, що рекламує бізнес, який займався «Електронною безпекою, інтеграцією та моніторингом сигналізації».

Mirai - це ботнет, який атакує пристрої IOT

Якщо ви не пам’ятаєте, у 2016 році ботнет Mirai здавався скрізь. Він націлений на маршрутизатори, відеореєстратори, IP-камери тощо. Вони часто називаються пристроями Інтернету речей (IoT) та включають такі прості пристрої, як термостати підключитися до Інтернету . Ботнети працюють зараження груп комп’ютерів та інших підключених до Інтернету пристроїв а потім змусити заражені машини атакувати системи або координовано працювати над іншими цілями.

Mirai пішла за пристроями з типовими обліковими даними адміністратора, або тому, що їх ніхто не змінював, або тому, що виробник їх жорстко кодував. Ботнет охопив величезну кількість пристроїв. Навіть якби більшість систем були не надто потужними, численні оброблені цифри могли б працювати разом, щоб досягти більшого, ніж потужний зомбі-комп’ютер сам по собі.

Mirai захопила майже 500 000 пристроїв. Використовуючи цей згрупований ботнет пристроїв IoT, Mirai покалічила послуги, такі як Xbox Live та Spotify, та веб-сайти, такі як BBC та Github, націлившись Постачальники DNS безпосередньо. З такою великою кількістю заражених машин Dyn (постачальник DNS) був знищений DDOS-атака що побачив 1,1 терабайт трафіку. DDOS-атака працює, заповнюючи ціль величезним обсягом інтернет-трафіку, більшим, ніж ціль може впоратись. Це призведе до сканування веб-сайту або служби жертви або повністю від’єднає його від Інтернету.

Первісними творцями програмного забезпечення для ботнетів Mirai були заарештований, визнав свою провину та призначив умовні строки . На деякий час Мірай закрили. Але вижило достатньо коду, щоб інші погані актори захопили Мірай та змінили його відповідно до своїх потреб. Зараз є ще один варіант Mirai.

ПОВ'ЯЗАНІ: Що таке ботнет?

Як захиститися від Мірай

Mirai, як і інші ботнети, використовує відомі подвиги для атаки пристроїв і компрометації їх. Він також намагається використовувати відомі облікові дані за замовчуванням, щоб ввійти в пристрій і взяти його на себе. Отже, ваші три найкращі лінії захисту є прямими.

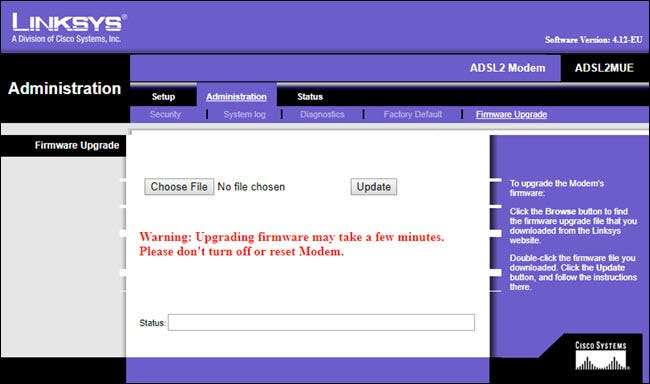

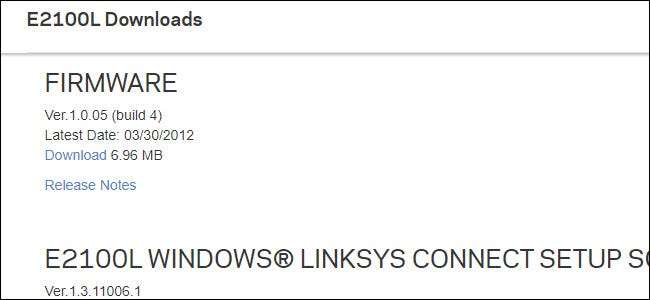

Завжди оновіть прошивку (і програмне забезпечення) усього, що є у вас вдома або на робочому місці, що може підключатися до Інтернету. Злом - це котяча та миша гра, і як тільки дослідник виявляє новий експлойт, слідують патчі, щоб виправити проблему. Подібні ботнети процвітають на невідключених пристроях, і цей варіант Mirai нічим не відрізняється. Експлойти, спрямовані на апаратне забезпечення бізнесу, були виявлені у вересні минулого року та в 2017 році.

ПОВ'ЯЗАНІ: Що таке прошивка або мікрокод, і як я можу оновити своє обладнання?

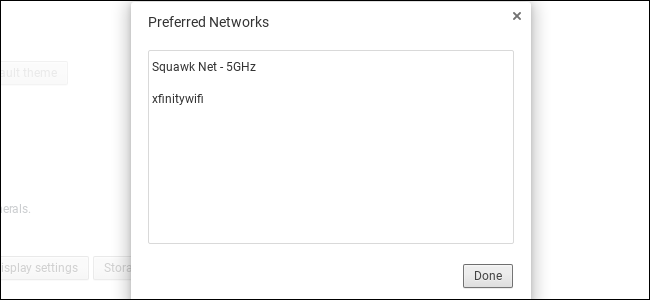

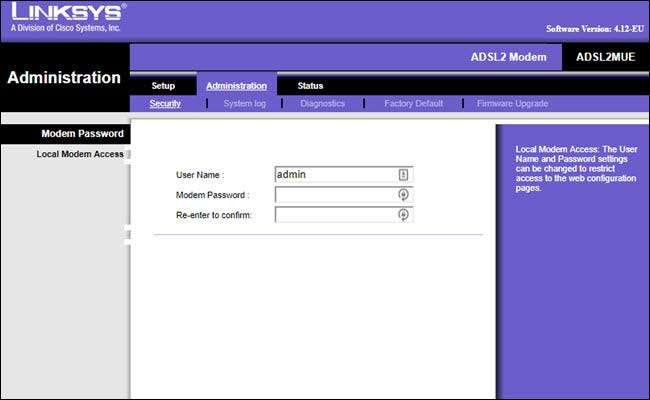

Як можна швидше змініть облікові дані адміністратора своїх пристроїв (ім’я користувача та пароль). Для маршрутизаторів ви можете зробити це в веб-інтерфейс вашого маршрутизатора або мобільний додаток (якщо він є). Щодо інших пристроїв, на які ви входите, використовуючи ім’я користувача чи паролі за замовчуванням, перегляньте посібник пристрою.

Якщо ви можете увійти за допомогою адміністратора, пароля або порожнього поля, вам потрібно змінити це. Обов’язково змінюйте облікові дані за замовчуванням, коли ви налаштовуєте новий пристрій. Якщо ви вже налаштували пристрої та нехтували зміною пароля, зробіть це зараз. Цей новий варіант Mirai націлений на нові комбінації стандартних імен користувачів та паролів.

Якщо виробник вашого пристрою припинив випускати нові оновлення мікропрограми або він жорстко закодував облікові дані адміністратора, і ви не можете їх змінити, подумайте про заміну пристрою.

Найкращий спосіб перевірити - це почати з веб-сайту виробника. Знайдіть сторінку підтримки для свого пристрою та будь-які повідомлення щодо оновлення мікропрограми. Перевірте, коли вийшов останній. Якщо минули роки з моменту оновлення мікропрограми, виробник, ймовірно, більше не підтримує пристрій.

Інструкції щодо зміни облікових даних адміністратора ви також можете знайти на веб-сайті служби підтримки виробника пристрою. Якщо ви не можете знайти останні оновлення мікропрограми або спосіб змінити пароль пристрою, можливо, час замінити пристрій. Ви не хочете залишати щось постійно вразливе підключеним до вашої мережі.

Заміна пристроїв може здатися радикальною, але якщо вони вразливі, це ваш найкращий варіант. Ботнети, такі як Мірай, не зникають. Ви повинні захистити свої пристрої. Захистивши власні пристрої, ви захистите решту Інтернету.