Pertama kali ditemukan pada tahun 2016, botnet Mirai mengambil alih sejumlah perangkat yang belum pernah terjadi sebelumnya dan menyebabkan kerusakan besar pada internet. Sekarang sudah kembali dan lebih berbahaya dari sebelumnya.

Mirai Baru dan Lebih Baik Menginfeksi Lebih Banyak Perangkat

Pada 18 Maret 2019, peneliti keamanan di Palo Alto Networks mengungkapkan bahwa Mirai telah diubah dan diperbarui untuk mencapai tujuan yang sama dalam skala yang lebih besar. Para peneliti menemukan Mirai menggunakan 11 ekspor baru (sehingga totalnya menjadi 27), dan daftar baru kredensial admin default untuk dicoba. Beberapa perubahan menargetkan perangkat keras bisnis, termasuk LG Supersign TV dan sistem presentasi nirkabel WePresent WiPG-1000.

Mirai dapat menjadi lebih kuat jika dapat mengambil alih perangkat keras bisnis dan mengambil alih jaringan bisnis. Sebagai Ruchna Nigam, Peneliti Ancaman Senior dengan Palo Alto Networks, meletakkannya :

Fitur baru ini memberi botnet permukaan serangan yang besar. Secara khusus, menargetkan tautan perusahaan juga memberinya akses ke bandwidth yang lebih besar, yang pada akhirnya menghasilkan daya tembak yang lebih besar untuk botnet untuk serangan DDoS.

Varian Miria ini terus menyerang router konsumen, kamera, dan perangkat lain yang terhubung ke jaringan. Untuk tujuan yang merusak, semakin banyak perangkat yang terinfeksi, semakin baik. Ironisnya, muatan berbahaya dihosting di situs web yang mempromosikan bisnis yang berhubungan dengan "Keamanan elektronik, integrasi, dan pemantauan alarm".

Mirai Adalah Botnet Yang Menyerang Perangkat IOT

Jika Anda tidak ingat, pada tahun 2016, botnet Mirai sepertinya ada di mana-mana. Ini menargetkan router, sistem DVR, Kamera IP dan banyak lagi. Ini sering disebut perangkat Internet of Things (IoT) dan termasuk perangkat sederhana seperti termostat terhubung dengan internet . Botnet bekerja dengan menginfeksi sekelompok komputer dan perangkat lain yang terhubung ke Internet dan kemudian memaksa mesin yang terinfeksi tersebut untuk menyerang sistem atau mengerjakan tujuan lain dengan cara yang terkoordinasi.

Mirai mengejar perangkat dengan kredensial admin default, baik karena tidak ada yang mengubahnya atau karena pabrikan melakukan hardcode. Botnet mengambil alih sejumlah besar perangkat. Meskipun sebagian besar sistem tidak terlalu kuat, jumlah yang bekerja sama dapat bekerja sama untuk mencapai lebih dari yang bisa dilakukan oleh komputer zombie yang kuat itu sendiri.

Mirai mengambil alih hampir 500.000 perangkat. Menggunakan botnet yang dikelompokkan dari perangkat IoT ini, Mirai melumpuhkan layanan seperti Xbox Live dan Spotify serta situs web seperti BBC dan Github dengan menargetkan Penyedia DNS langsung. Dengan begitu banyak mesin yang terinfeksi, Dyn (penyedia DNS) dihapus oleh Serangan DDOS yang melihat 1,1 terabyte lalu lintas. Serangan DDOS bekerja dengan membanjiri target dengan lalu lintas internet dalam jumlah besar, lebih dari yang dapat ditangani target. Ini akan membuat situs web atau layanan korban merayapi atau memaksanya keluar dari internet sepenuhnya.

Pencipta asli perangkat lunak botnet Mirai adalah ditangkap, mengaku bersalah, dan diberi masa percobaan . Untuk beberapa waktu, Mirai dimatikan. Tapi cukup banyak kode yang bertahan sehingga aktor jahat lainnya mengambil alih Mirai dan mengubahnya agar sesuai dengan kebutuhan mereka. Sekarang ada varian lain dari Mirai di luar sana.

TERKAIT: Apa Itu Botnet?

Bagaimana Melindungi Diri Anda Dari Mirai

Mirai, seperti botnet lainnya, menggunakan eksploitasi yang diketahui untuk menyerang perangkat dan membobolnya. Ia juga mencoba menggunakan kredensial login default yang diketahui untuk bekerja ke perangkat dan mengambil alihnya. Jadi, tiga garis perlindungan terbaik Anda lurus ke depan.

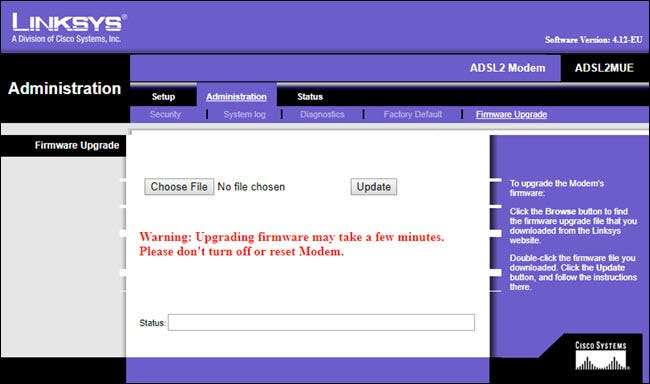

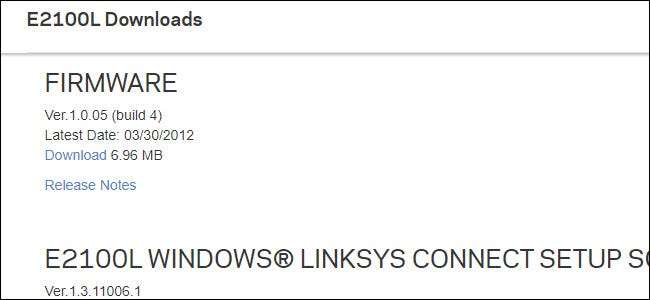

Selalu perbarui firmware (dan perangkat lunak) apa pun yang Anda miliki di rumah atau tempat kerja yang dapat tersambung ke internet. Peretasan adalah permainan kucing dan tikus, dan begitu seorang peneliti menemukan eksploitasi baru, tambalan mengikuti untuk memperbaiki masalah. Botnet seperti ini tumbuh subur di perangkat yang belum ditambal, dan varian Mirai ini tidak berbeda. Eksploitasi yang menargetkan perangkat keras bisnis diidentifikasi September lalu dan pada 2017.

TERKAIT: Apa itu Firmware atau Microcode, dan Bagaimana Cara Memperbarui Perangkat Keras Saya?

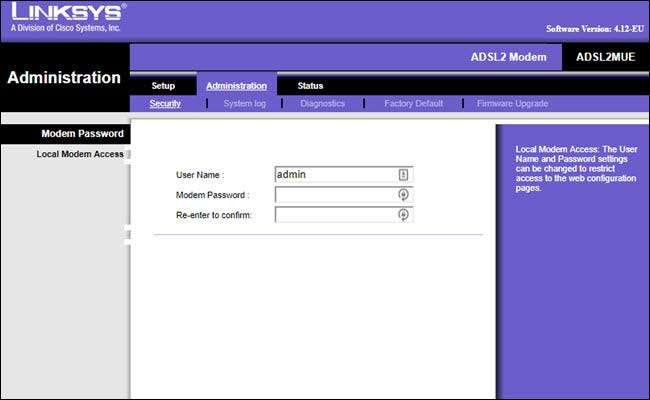

Ubah kredensial administrator perangkat Anda (nama pengguna dan sandi) sesegera mungkin. Untuk router, Anda dapat melakukannya di antarmuka web router Anda atau aplikasi seluler (jika ada). Untuk perangkat lain yang Anda masuki dengan nama pengguna atau sandi defaultnya, lihat manual perangkat.

Jika Anda dapat masuk menggunakan admin, kata sandi, atau bidang kosong, Anda perlu mengubahnya. Pastikan untuk mengubah kredensial default setiap kali Anda menyiapkan perangkat baru. Jika Anda sudah menyiapkan perangkat dan lupa mengubah kata sandi, lakukan sekarang. Varian baru Mirai ini menargetkan kombinasi baru nama pengguna dan kata sandi default.

Jika produsen perangkat Anda berhenti merilis pembaruan firmware baru atau melakukan hardcode kredensial administrator, dan Anda tidak dapat mengubahnya, pertimbangkan untuk mengganti perangkat.

Cara terbaik untuk memeriksanya adalah dengan memulai di situs web produsen Anda. Temukan halaman dukungan untuk perangkat Anda dan cari pemberitahuan tentang pembaruan firmware. Periksa kapan yang terakhir dirilis. Jika sudah bertahun-tahun sejak pembaruan firmware, pabrikan mungkin tidak mendukung perangkat lagi.

Anda juga dapat menemukan petunjuk untuk mengubah kredensial administrasi di situs web dukungan produsen perangkat. Jika Anda tidak dapat menemukan pembaruan firmware terbaru atau metode untuk mengubah sandi perangkat, mungkin inilah saatnya untuk mengganti perangkat. Anda tidak ingin membiarkan sesuatu yang rentan secara permanen terhubung ke jaringan Anda.

Mengganti perangkat Anda mungkin tampak drastis, tetapi jika rentan, itu adalah pilihan terbaik Anda. Botnet seperti Mirai tidak akan hilang. Anda harus melindungi perangkat Anda. Dan, dengan melindungi perangkat Anda sendiri, Anda akan melindungi internet lainnya.