İlk olarak 2016'da keşfedilen Mirai botnet, benzeri görülmemiş sayıda cihazı devraldı ve internete büyük zarar verdi. Şimdi geri döndü ve her zamankinden daha tehlikeli.

Yeni ve Geliştirilmiş Mirai Daha Fazla Cihazı Etkiliyor

18 Mart 2019'da güvenlik araştırmacıları Palo Alto Ağları Mirai'nin aynı hedefi daha büyük ölçekte gerçekleştirmek için ince ayarlandığını ve güncellendiğini açıkladı. Araştırmacılar, Mirai'nin 11 yeni dışa aktarım kullandığını (toplamı 27'ye getirdi) ve denemek için yeni bir varsayılan yönetici kimlik bilgileri listesi kullandığını buldu. LG Supersign TV'ler ve WePresent WiPG-1000 kablosuz sunum sistemleri dahil bazı değişiklikler iş donanımını hedefliyor.

Mirai, iş donanımını ve komuta iş ağlarını devralabilirse daha da güçlü olabilir. Palo Alto Networks Kıdemli Tehdit Araştırmacısı Ruchna Nigam olarak, koyar :

Bu yeni özellikler botnet'e geniş bir saldırı yüzeyi sağlar. Özellikle, kurumsal bağlantıları hedeflemek aynı zamanda daha geniş bant genişliğine erişim sağlar ve sonuçta DDoS saldırıları için botnet için daha fazla ateş gücü sağlar.

Miria'nın bu çeşidi, tüketici yönlendiricilerine, kameralarına ve diğer ağa bağlı cihazlara saldırmaya devam ediyor. Yıkıcı amaçlar için, ne kadar çok cihaz enfekte olursa o kadar iyidir. Biraz ironik bir şekilde, kötü amaçlı yük, "Elektronik güvenlik, entegrasyon ve alarm izleme" ile ilgilenen bir işletmeyi tanıtan bir web sitesinde barındırılıyordu.

Mirai, IOT Cihazlarına Saldıran Bir Botnettir

Hatırlamıyorsanız, 2016'da Mirai botnet her yerde görünüyordu. Yönlendiricileri, DVR sistemlerini, IP Kameraları ve daha fazlasını hedef aldı. Bunlar genellikle Nesnelerin İnterneti (IoT) cihazları olarak adlandırılır ve internete bağlan . Bot ağları şu şekilde çalışır: bilgisayar gruplarını ve diğer İnternet bağlantılı cihazları etkilemek ve sonra bu virüslü makineleri sistemlere saldırmaya veya koordineli bir şekilde başka hedefler üzerinde çalışmaya zorlamak.

Mirai, ya hiç kimse değiştirmediği için ya da üretici onları kodladığı için varsayılan yönetici kimlik bilgilerine sahip cihazların peşinden gitti. Botnet çok sayıda cihazı devraldı. Sistemlerin çoğu çok güçlü olmasa bile, çalışan sayılar, güçlü bir zombi bilgisayarın kendi başına yapabileceğinden daha fazlasını başarmak için birlikte çalışabilirdi.

Mirai yaklaşık 500.000 cihazı devraldı. Bu gruplanmış IoT cihaz botnetini kullanarak, Mirai, Xbox Live ve Spotify gibi hizmetleri ve BBC ve Github gibi web sitelerini hedef alarak sakatladı. DNS providers direkt olarak. Bu kadar çok virüslü makinede, Dyn (bir DNS sağlayıcısı), bir DDOS saldırısı 1,1 terabayt trafik gördü. Bir DDOS saldırısı, büyük miktarda internet trafiği olan bir hedefi hedefin kaldırabileceğinden daha fazla doldurarak çalışır. Bu, kurbanın web sitesini veya hizmetini taramaya sürükleyecek veya internetten tamamen çıkmaya zorlayacaktır.

Mirai botnet yazılımının orijinal yaratıcıları tutuklandı, suçunu kabul etti ve şartlı tahliye süresi verildi . Mirai bir süre kapatıldı. Ancak diğer kötü aktörlerin Mirai'yi devralması ve ihtiyaçlarına göre değiştirmesi için yeterli kod hayatta kaldı. Şimdi orada başka bir Mirai çeşidi var.

İLİŞKİLİ: Botnet Nedir?

Mirai'den Kendinizi Nasıl Korursunuz?

Mirai, diğer botnet'ler gibi, cihazlara saldırmak ve onları tehlikeye atmak için bilinen açıkları kullanıyor. Ayrıca cihazda çalışmak ve cihazı devralmak için bilinen varsayılan oturum açma kimlik bilgilerini kullanmaya çalışır. Yani en iyi üç koruma hattınız basittir.

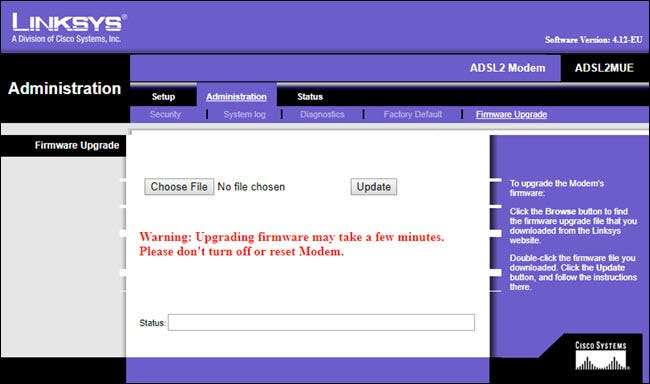

Her zaman aygıt yazılımını güncelle (ve evinizde veya işyerinizde internete bağlanabilen herhangi bir şeyin yazılımı). Hacking bir kedi fare oyunudur ve bir araştırmacı yeni bir istismar keşfettiğinde, sorunu düzeltmek için yamalar takip eder. Bunun gibi bot ağları, yamalanmamış cihazlarda gelişir ve bu Mirai varyantı da farklı değildir. İş donanımını hedefleyen istismarlar geçen Eylül ve 2017'de tespit edildi.

İLİŞKİLİ: Bellenim veya Mikro Kod nedir ve Donanımımı Nasıl Güncelleyebilirim?

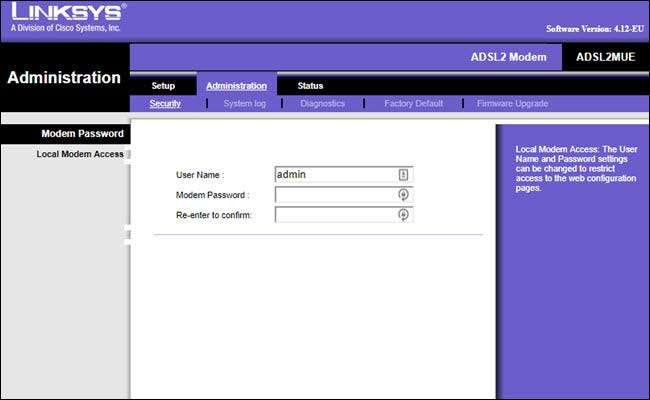

Cihazlarınızın yönetici kimlik bilgilerini (kullanıcı adı ve şifre) mümkün olan en kısa sürede değiştirin. Yönlendiriciler için bunu şurada yapabilirsiniz: yönlendiricinizin web arayüzü veya mobil uygulama (varsa). Varsayılan kullanıcı adı veya şifreleriyle oturum açtığınız diğer cihazlar için cihazın kullanım kılavuzuna bakın.

Yönetici, şifre veya boş bir alan kullanarak giriş yapabiliyorsanız, bunu değiştirmeniz gerekir. Yeni bir cihaz kurduğunuzda varsayılan kimlik bilgilerini değiştirdiğinizden emin olun. Cihazları zaten kurduysanız ve şifreyi değiştirmeyi ihmal ettiyseniz, şimdi yapın. Mirai'nin bu yeni çeşidi, yeni varsayılan kullanıcı adı ve şifre kombinasyonlarını hedefliyor.

Cihaz üreticiniz yeni donanım yazılımı güncellemelerini yayınlamayı bıraktıysa veya yönetici kimlik bilgilerini sabit kodladıysa ve bunları değiştiremiyorsanız, cihazı değiştirmeyi düşünün.

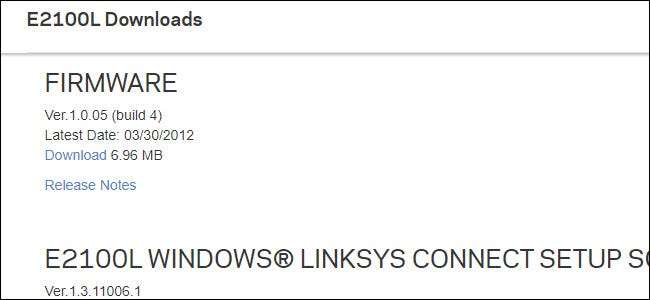

Kontrol etmenin en iyi yolu, üreticinizin web sitesinden başlamaktır. Cihazınız için destek sayfasını bulun ve donanım yazılımı güncellemeleriyle ilgili tüm bildirimleri arayın. Sonuncunun ne zaman serbest bırakıldığını kontrol edin. Donanım yazılımı güncellemesinin üzerinden yıllar geçtiyse, muhtemelen üretici artık cihazı desteklemiyordur.

Cihaz üreticisinin destek web sitesinde de yönetici kimlik bilgilerini değiştirmeye yönelik talimatları bulabilirsiniz. En son donanım yazılımı güncellemelerini veya cihazın şifresini değiştirmenin bir yolunu bulamıyorsanız, muhtemelen cihazı değiştirme zamanı gelmiştir. Ağınıza bağlı olarak kalıcı olarak savunmasız bir şey bırakmak istemezsiniz.

Cihazlarınızı değiştirmek zor görünebilir, ancak savunmasızlarsa en iyi seçeneğiniz budur. Mirai gibi bot ağları ortadan kalkmayacak. Cihazlarınızı korumalısınız. Ve kendi cihazlarınızı koruyarak internetin geri kalanını da koruyacaksınız.