Het Mirai-botnet werd voor het eerst ontdekt in 2016 en nam een ongekend aantal apparaten over en richtte enorme schade aan het internet aan. Nu is het terug en gevaarlijker dan ooit.

De nieuwe en verbeterde Mirai infecteert meer apparaten

Op 18 maart 2019 kwamen beveiligingsonderzoekers bij Palo Alto Networks onthulde dat Mirai is aangepast en bijgewerkt om hetzelfde doel op grotere schaal te bereiken. De onderzoekers ontdekten dat Mirai 11 nieuwe exports gebruikte (waarmee het totaal op 27 komt) en een nieuwe lijst met standaard beheerdersreferenties om te proberen. Sommige veranderingen zijn gericht op zakelijke hardware, waaronder LG Supersign-tv's en WePresent WiPG-1000 draadloze presentatiesystemen.

Mirai kan nog krachtiger zijn als het bedrijfshardware kan overnemen en bedrijfsnetwerken kan besturen. Zoals Ruchna Nigam, een Senior Threat Researcher bij Palo Alto Networks, plaatst het :

Deze nieuwe functies geven het botnet een groot aanvalsoppervlak. Met name het targeten van bedrijfsverbindingen geeft het ook toegang tot grotere bandbreedte, wat uiteindelijk resulteert in meer vuurkracht voor het botnet voor DDoS-aanvallen.

Deze variant van Miria blijft routers, camera's en andere netwerkapparaten aanvallen. Voor destructieve doeleinden geldt: hoe meer apparaten zijn geïnfecteerd, hoe beter. Enigszins ironisch genoeg werd de kwaadaardige lading gehost op een website die reclame maakte voor een bedrijf dat zich bezighield met "Elektronische beveiliging, integratie en alarmbewaking".

Mirai is een botnet dat IOT-apparaten aanvalt

Als je het je niet meer weet, in 2016 leek het Mirai-botnet overal te zijn. Het was gericht op routers, DVR-systemen, IP-camera's en meer. Dit worden vaak Internet of Things (IoT) -apparaten genoemd en omvatten eenvoudige apparaten zoals thermostaten verbinden met het internet . Botnets werken door het infecteren van groepen computers en andere met internet verbonden apparaten en vervolgens die geïnfecteerde machines dwingen om systemen aan te vallen of op een gecoördineerde manier aan andere doelen te werken.

Mirai ging achter apparaten aan met standaard beheerdersreferenties, ofwel omdat niemand ze had gewijzigd of omdat de fabrikant ze hard had gecodeerd. Het botnet heeft een enorm aantal apparaten overgenomen. Zelfs als de meeste systemen niet erg krachtig waren, zouden de enorme aantallen kunnen samenwerken om meer te bereiken dan een krachtige zombiecomputer alleen zou kunnen.

Mirai nam bijna 500.000 apparaten over. Met behulp van dit gegroepeerde botnet van IoT-apparaten verlamde Mirai services zoals Xbox Live en Spotify en websites zoals BBC en Github door zich te richten op DNS-providers direct. Met zoveel geïnfecteerde machines werd Dyn (een DNS-provider) uitgeschakeld door een DDOS-aanval dat zag 1,1 terabyte aan verkeer. Een DDOS-aanval werkt door een doelwit te overspoelen met een enorme hoeveelheid internetverkeer, meer dan het doelwit aankan. Hierdoor wordt de website of service van het slachtoffer gecrawld of wordt deze volledig van internet verwijderd.

De oorspronkelijke makers van de Mirai-botnetsoftware waren gearresteerd, schuldig bevonden en een proeftijd opgelegd . Mirai werd een tijdje stilgelegd. Maar genoeg van de code heeft het overleefd zodat andere slechte acteurs Mirai konden overnemen en aanpassen aan hun behoeften. Nu is er een andere variant van Mirai die er is.

VERWANT: Wat is een botnet?

Hoe u zich tegen Mirai kunt beschermen

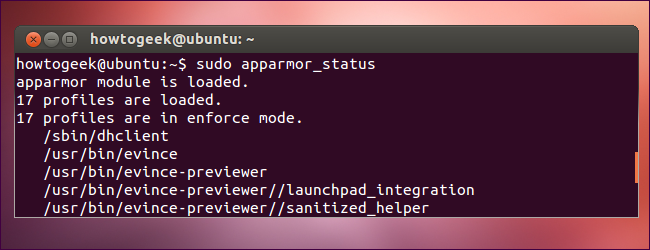

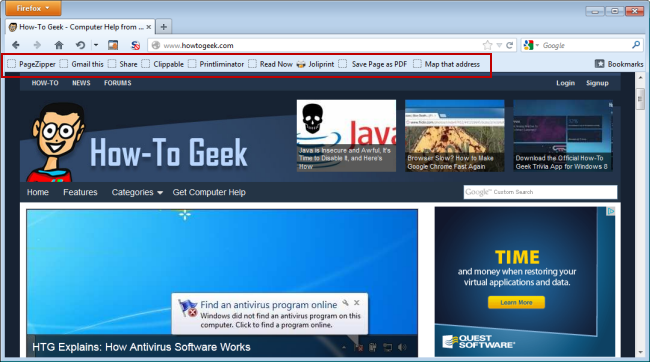

Mirai gebruikt, net als andere botnets, bekende exploits om apparaten aan te vallen en te compromitteren. Het probeert ook bekende standaard inloggegevens te gebruiken om in het apparaat te werken en het over te nemen. Dus uw drie beste beschermingslijnen zijn ongecompliceerd.

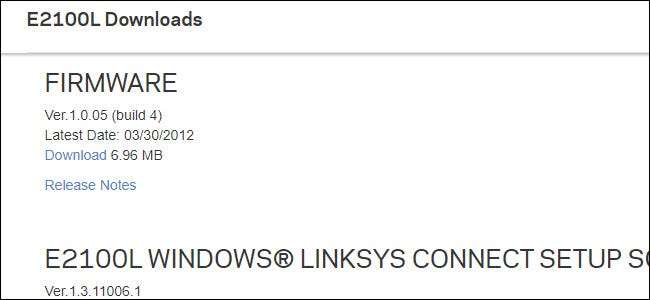

Altijd update de firmware (en software) van alles wat je thuis of op je werk hebt en dat verbinding kan maken met internet. Hacken is een kat-en-muisspel, en zodra een onderzoeker een nieuwe exploit ontdekt, volgen er patches om het probleem op te lossen. Botnets zoals deze gedijen op niet-gepatchte apparaten, en deze Mirai-variant is niet anders. De exploits die op de zakelijke hardware waren gericht, werden in september en in 2017 geïdentificeerd.

VERWANT: Wat is firmware of microcode en hoe kan ik mijn hardware bijwerken?

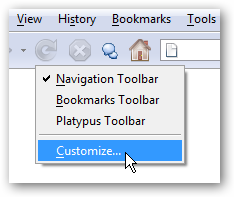

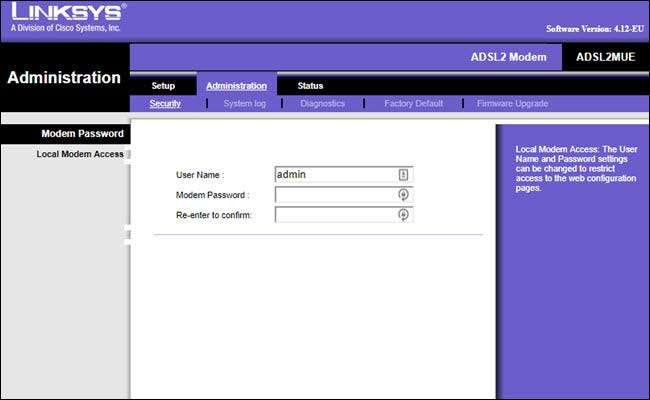

Wijzig de beheerdersreferenties van uw apparaat (gebruikersnaam en wachtwoord) zo snel mogelijk. Voor routers kunt u dit doen in de webinterface van uw router of mobiele app (als deze er een heeft). Raadpleeg de handleiding van het apparaat voor andere apparaten waarop u inlogt met hun standaard gebruikersnaam of wachtwoorden.

Als u zich kunt aanmelden met admin, wachtwoord of een leeg veld, moet u dit wijzigen. Zorg ervoor dat u de standaardreferenties wijzigt wanneer u een nieuw apparaat instelt. Als je al apparaten hebt ingesteld en hebt nagelaten het wachtwoord te wijzigen, doe dat dan nu. Deze nieuwe variant van Mirai richt zich op nieuwe combinaties van standaard gebruikersnamen en wachtwoorden.

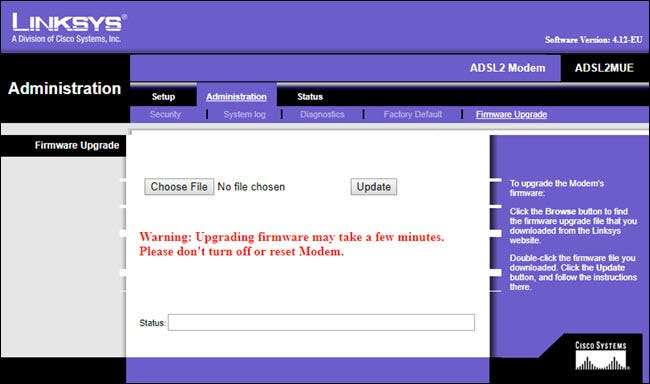

Als de fabrikant van uw apparaat is gestopt met het vrijgeven van nieuwe firmware-updates of als hij de beheerdersreferenties hard heeft gecodeerd en u deze niet kunt wijzigen, overweeg dan om het apparaat te vervangen.

De beste manier om dit te controleren, is door te beginnen op de website van uw fabrikant. Zoek de ondersteuningspagina voor uw apparaat en zoek naar mededelingen over firmware-updates. Controleer wanneer de laatste is vrijgegeven. Als er jaren geleden een firmware-update is geweest, ondersteunt de fabrikant het apparaat waarschijnlijk niet meer.

Instructies voor het wijzigen van de beheerdersreferenties vindt u ook op de ondersteuningswebsite van de fabrikant van het apparaat. Als u geen recente firmware-updates of een methode kunt vinden om het wachtwoord van het apparaat te wijzigen, is het waarschijnlijk tijd om het apparaat te vervangen. U wilt niet iets permanent kwetsbaars op uw netwerk laten staan.

Het vervangen van uw apparaten lijkt misschien ingrijpend, maar als ze kwetsbaar zijn, is dit de beste optie. Botnets zoals Mirai gaan niet weg. Je moet je apparaten beschermen. En door uw eigen apparaten te beschermen, beschermt u de rest van internet.