ทุกคนรู้ดีว่าเกิดเหตุแฮกเกอร์โจมตีจาก NCIS . Abby Sciuto (Pauley Perrette) และ Timothy McGee (Sean Murray) ทำงานในห้องทดลองทางนิติเวชที่มีแสงสลัวซึ่งทำงานในห้องทดลองของพวกเขาเพื่อขโมยข้อมูลเกี่ยวกับการสืบสวนของพวกเขา

ท่ามกลางกระแสของเทคโนโลยีที่อ่านไม่ออก ( เขาถูกไฟร์วอลล์เผาไหม้! นี่คือการเข้ารหัส DOD ระดับ 9! ) ทั้งคู่เริ่มต่อสู้กลับ ในที่สุดพวกเขาก็พิมพ์พร้อมกันบนแป้นพิมพ์เดียวกัน มันเป็น - สำหรับการไม่มีคำที่ดีกว่า - น่าหัวเราะ

นั่ง. เรากำลังแฮ็ก

ฉากเหล่านี้เป็นตัวอย่างของทุกสิ่งที่ไม่ถูกต้องกับการแฮ็คที่แสดงในโลกของทีวีและภาพยนตร์ การบุกรุกเข้าสู่ระบบคอมพิวเตอร์ที่อยู่ห่างไกลจะเกิดขึ้นในช่วงเวลาสั้น ๆ พร้อมกับข้อความสีเขียวที่ไม่มีความหมายและป๊อปอัปแบบสุ่ม

ความเป็นจริงมีความน่าทึ่งน้อยกว่ามาก แฮกเกอร์และผู้ทดสอบการเจาะระบบที่ถูกต้องจะใช้เวลาในการทำความเข้าใจเครือข่ายและระบบที่พวกเขากำหนดเป้าหมาย พวกเขาพยายามที่จะหาโครงสร้างเครือข่ายตลอดจนซอฟต์แวร์และอุปกรณ์ที่ใช้งานอยู่ จากนั้นพวกเขาพยายามหาวิธีที่จะหาประโยชน์ได้

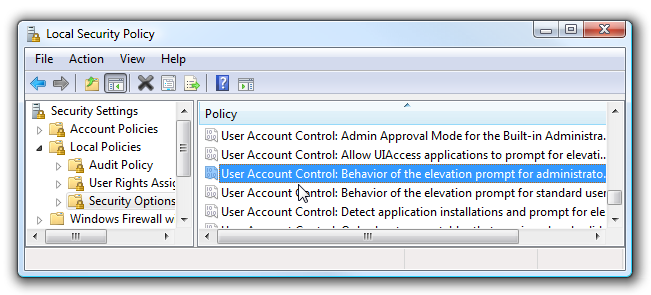

ลืมเกี่ยวกับการตอบโต้การแฮ็กแบบเรียลไทม์ที่แสดงไว้ NCIS ; มันไม่ได้ผลเช่นนั้น ทีมรักษาความปลอดภัยต้องการให้ความสำคัญกับการป้องกันโดยตรวจสอบให้แน่ใจว่าระบบที่หันหน้าไปทางภายนอกทั้งหมดได้รับการแก้ไขและกำหนดค่าอย่างถูกต้อง หากแฮ็กเกอร์สามารถละเมิดการป้องกันภายนอกได้ระบบ IPS อัตโนมัติ (Intrusion Prevention Systems) และ IDS (Intrusion Detection Systems) จะเข้าควบคุมเพื่อจำกัดความเสียหาย

ระบบอัตโนมัตินั้นมีอยู่เนื่องจากการพูดตามสัดส่วนมีการโจมตีเป้าหมายน้อยมาก แต่โดยธรรมชาติแล้วพวกเขาจะฉวยโอกาส บางคนอาจกำหนดค่าเซิร์ฟเวอร์ให้ลากอวนอินเทอร์เน็ตโดยมองหาช่องโหว่ที่ชัดเจนซึ่งเขาหรือเธอสามารถใช้ประโยชน์จากการโจมตีด้วยสคริปต์ได้ เนื่องจากสิ่งเหล่านี้เกิดขึ้นในปริมาณที่สูงเช่นนี้จึงไม่สามารถจัดการได้ด้วยตนเองจริงๆ

การมีส่วนร่วมของมนุษย์ส่วนใหญ่เกิดขึ้นในช่วงเวลาหลังการละเมิดความปลอดภัย ขั้นตอนรวมถึงการพยายามแยกแยะจุดเข้าและปิดเพื่อไม่ให้นำกลับมาใช้ใหม่ได้ นอกจากนี้ทีมรับมือเหตุการณ์จะพยายามแยกแยะความเสียหายที่เกิดขึ้นวิธีแก้ไขและมีปัญหาด้านการปฏิบัติตามกฎระเบียบที่ต้องได้รับการแก้ไขหรือไม่

สิ่งนี้ไม่ได้สร้างขึ้นเพื่อความบันเทิงที่ดี ใครอยากดูใครสักคนอย่างพิถีพิถันในการเจาะเอกสารสำหรับเครื่องใช้ไอทีขององค์กรที่คลุมเครือหรือกำหนดค่าไฟร์วอลล์เซิร์ฟเวอร์

จับธง (CTF)

ในบางครั้งแฮกเกอร์จะทำการต่อสู้แบบเรียลไทม์ แต่โดยปกติแล้วจะใช้เพื่อ "อุปกรณ์ประกอบฉาก" มากกว่าจุดประสงค์เชิงกลยุทธ์ใด ๆ

เรากำลังพูดถึง จับภาพการแข่งขัน (CTF) . สิ่งเหล่านี้มักเกิดขึ้นในการประชุมของ infosec เช่นเดียวกับที่ต่างๆ Bides เหตุการณ์ . ที่นั่นแฮกเกอร์แข่งขันกับคนรอบข้างเพื่อทำภารกิจท้าทายให้สำเร็จในช่วงเวลาที่กำหนด ยิ่งพวกเขาชนะความท้าทายมากเท่าไหร่พวกเขาก็จะได้รับคะแนนมากขึ้นเท่านั้น

การแข่งขัน CTF มีสองประเภท ในระหว่างกิจกรรม Red Team แฮกเกอร์ (หรือทีม) พยายามเจาะระบบที่ระบุซึ่งไม่มีการป้องกันที่ใช้งานได้สำเร็จ การต่อต้านเป็นรูปแบบหนึ่งของการป้องกันที่นำมาใช้ก่อนการแข่งขัน

ประเภทที่สองของการแข่งขันจะทำให้ทีมแดงต้องเผชิญหน้ากับทีมสีน้ำเงิน ทีมสีแดงทำคะแนนโดยการเจาะระบบเป้าหมายได้สำเร็จในขณะที่ทีมสีน้ำเงินจะตัดสินจากประสิทธิภาพที่พวกเขาเบี่ยงเบนการโจมตีเหล่านี้

ความท้าทายแตกต่างกันระหว่างเหตุการณ์ แต่โดยทั่วไปแล้วการท้าทายเหล่านี้ออกแบบมาเพื่อทดสอบทักษะที่ผู้เชี่ยวชาญด้านความปลอดภัยใช้ทุกวัน ซึ่งรวมถึงการเขียนโปรแกรมการใช้ประโยชน์จากช่องโหว่ที่ทราบในระบบและวิศวกรรมย้อนกลับ

แม้ว่างาน CTF จะมีการแข่งขันค่อนข้างสูง แต่ก็ไม่ค่อยมีความขัดแย้งกัน โดยธรรมชาติแฮกเกอร์เป็นคนที่อยากรู้อยากเห็นและมักจะเต็มใจที่จะแบ่งปันความรู้ของตนกับผู้อื่น ดังนั้นจึงไม่ใช่เรื่องแปลกที่ทีมหรือผู้ชมฝ่ายตรงข้ามจะแบ่งปันข้อมูลที่สามารถช่วยคู่แข่งได้

CTF ในระยะทาง

แน่นอนว่ามีพล็อตที่เปลี่ยนไป ในการเขียนนี้เนื่องมาจาก COVID-19 การประชุมด้านความปลอดภัยด้วยตนเองในปี 2020 ทั้งหมดจึงถูกยกเลิกหรือเลื่อนออกไป อย่างไรก็ตามผู้คนยังคงสามารถเข้าร่วมกิจกรรม CTF ได้ในขณะที่ปฏิบัติตามกฎการพักพิงในสถานที่หรือการห่างเหินทางสังคม

เว็บไซต์เช่น CTFT เวลา รวมเหตุการณ์ CTF ที่จะเกิดขึ้น เช่นเดียวกับที่คุณคาดหวังในงานอีเวนต์ตัวต่อตัวสิ่งเหล่านี้สามารถแข่งขันได้ CTFTime ยังแสดงลีดเดอร์บอร์ดของทีมที่ประสบความสำเร็จมากที่สุด

หากคุณต้องการรอจนกว่าสิ่งต่างๆจะเปิดขึ้นอีกครั้งคุณสามารถเข้าร่วมการท้าทายการแฮ็กเดี่ยว เว็บไซต์ รูท -Me เสนอความท้าทายที่หลากหลายเพื่อทดสอบแฮกเกอร์จนถึงขีด จำกัด

อีกทางเลือกหนึ่งหากคุณไม่กลัวที่จะสร้างสภาพแวดล้อมการแฮ็กบนคอมพิวเตอร์ส่วนบุคคลของคุณก็คือ เว็บแอปพลิเคชันที่มีช่องโหว่ (DVWA) . ตามชื่อหมายถึงเว็บแอปพลิเคชันนี้เต็มไปด้วยข้อบกพร่องด้านความปลอดภัยโดยเจตนาทำให้แฮกเกอร์สามารถทดสอบทักษะได้อย่างปลอดภัยและถูกกฎหมาย

มีกฎเพียงข้อเดียวคือคนสองคนใช้แป้นพิมพ์คน!