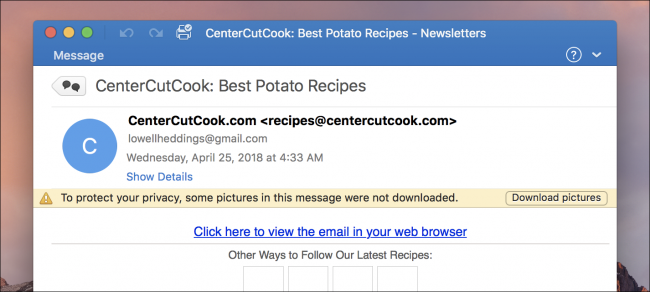

כולם מכירים את אותה סצנת התקפת האקרים מ NCIS . בעבודה במעבדת הפורנלים האפלולית שלהם, אבי ססיוטו (פאולי פררט) וטימותי מקגי (שון מאריי) נאלצים להגן על פושעת סייבר, שכדאי לגנוב מידע על חקירתם.

בתוך זרם של טכניקה בלתי ניתנת לפענוח ( הוא נשרף דרך חומת האש! זו הצפנת DOD ברמה 9! ), הזוג מתחיל להשיב מלחמה. בסופו של דבר הם בסופו של דבר מקלידים באותה מקלדת. זה - בהיעדר מונח טוב יותר - מגוחך.

לְהִתִיַשֵׁב. אנחנו פורצים

הסצינות האלה מתמצאות את כל מה שלא בסדר עם האופן שבו פריצה מתוארת בעולם הטלוויזיה והקולנוע. פלישות למערכות מחשב רחוקות מתרחשות תוך רגעים ספורים, מלווה במגוון טקסטים ירוקים חסרי משמעות ופופ-אפים אקראיים.

המציאות היא הרבה פחות דרמטית. האקרים ובודקי חדירה לגיטימיים לוקחים את הזמן להבין את הרשתות והמערכות שאליהן הם מכוונים. הם מנסים להבין טופולוגיות רשת, כמו גם את התוכנות והמכשירים הנמצאים בשימוש. ואז הם מנסים להבין כיצד ניתן לנצל אותם.

תשכחו מהפריצה הנגדית בזמן אמת המתוארת NCIS ; זה פשוט לא עובד ככה. צוותי אבטחה מעדיפים להתמקד בהגנה על ידי כך שהם מוודאים שכל המערכות הפונות כלפי חוץ מתוקנות ומוגדרות כהלכה. אם האקר מצליח איכשהו לפרוץ את ההגנות החיצוניות, IPS (מערכות מניעת חדירה) אוטומטיות ו- IDS (מערכות גילוי חדירה) משתלטות על מנת להגביל את הנזק.

אוטומציה זו קיימת מכיוון שמבחינה פרופורציונאלית, מעט מאוד התקפות מכוונות. במקום זאת, הם אופורטוניסטיים באופיים. מישהו עשוי להגדיר שרת שיעבור את רשת האינטרנט, ומחפש חורים ברורים שהוא יכול לנצל באמצעות התקפות תסריט. מכיוון שאלו מתרחשים בכמויות כה גבוהות, לא ממש ניתן לעמוד באופן ידני בכל אחד מהם.

מרבית המעורבות האנושית מגיעה ברגעים שלאחר פרצה ביטחונית. הצעדים כוללים ניסיון להבחין בנקודת הכניסה ולסגור אותה כך שלא ניתן יהיה לעשות בה שימוש חוזר. צוותי תגובת אירועים ינסו גם להבחין באיזה נזק נגרם, כיצד לתקן אותו והאם ישנן בעיות עמידה בתקנות שיש לטפל בהן.

זה לא גורם לבידור טוב. מי רוצה לראות מישהו מקפיד בקפידה על תיעוד למכשירי IT מעורפלים של החברה או להגדיר חומות אש לשרת?

לכידת הדגל (CTF)

האקרים נלחמים מדי פעם בזמן אמת, אולם בדרך כלל זה נועד ל"אביזרים "ולא לכל מטרה אסטרטגית.

אנחנו מדברים על לכידת תחרויות הדגל (CTF) . אלה מתקיימים לעיתים קרובות בכנסים מידע, כמו שונים אירועי BSides . שם, האקרים מתחרים מול עמיתיהם להשלים אתגרים בפרק זמן קצוב. ככל שהם זוכים באתגרים רבים יותר הם צוברים נקודות.

ישנם שני סוגים של תחרויות CTF. במהלך אירוע של צוות אדום, האקרים (או צוות מהם) מנסים לחדור בהצלחה למערכות מוגדרות שאין להן הגנה פעילה. האופוזיציה היא סוג של הגנות שהונחו לפני התחרות.

הסוג השני של התחרות מציב קבוצות אדומות מול קבוצות כחולות מתגוננות. צוותים אדומים קולעים נקודות על ידי חדירה מוצלחת של מערכות יעד, בעוד שהקבוצות הכחולות נשפטות על סמך מידת יעילותן של הסטת התקפות אלה.

האתגרים נבדלים בין האירועים, אך בדרך כלל הם נועדו לבחון את המיומנויות המשמשות מדי יום אנשי מקצוע בתחום האבטחה. אלה כוללים תכנות, ניצול פרצות ידועות במערכות, והנדסה לאחור.

למרות שאירועי CTF הם תחרותיים למדי, הם לעתים רחוקות יריבות. האקרים הם מטבעם אנשים סקרנים ונוטים להיות מוכנים לחלוק את הידע שלהם עם אחרים. לכן, לא נדיר שקבוצות מתנגדות או צופים חולקים מידע שיכול לעזור ליריבה.

CTF למרחק

יש טוויסט בעלילה, כמובן. בכתיבה זו, עקב COVID-19, כל ועידות האבטחה האישיות של שנת 2020 בוטלו או נדחו. עם זאת, אנשים עדיין יכולים להשתתף באירוע CTF תוך עמידה בכללי מקלט במקום או הרחקה חברתית.

אתרים כמו CTFTime לצבור אירועי CTF קרובים. בדיוק כפי שהיית מצפה באירוע אישי, רבים מהם תחרותיים. CTFTime מציג אפילו לוח תוצאות של הצוותים המצליחים ביותר.

אם אתה מעדיף לחכות עד שהדברים ייפתחו מחדש, אתה יכול גם לקחת חלק באתגרי פריצות סולו. האתר שורש אותי מציע אתגרים מגוונים שבודקים האקרים עד קצה הגבול.

אפשרות נוספת, אם אינך חושש ליצור סביבת פריצה במחשב האישי שלך, היא יישום אינטרנט פגיע לעזאזל (DVWA) . כפי שהשם מרמז, יישום רשת זה משופע בכוונה בליקויי אבטחה, ומאפשר להאקרים עתידיים לבחון את כישוריהם בצורה בטוחה וחוקית.

יש רק כלל אחד: שני אנשים למקלדת, אנשים!