Alle kjenner den hackerangrepsscenen fra NCIS . Abby Sciuto (Pauley Perrette) og Timothy McGee (Sean Murray) arbeider i deres svakt opplyste rettsmedisinske laboratorium, og må avverge en nettkriminell, helvete for å stjele informasjon om etterforskningen.

Midt i en strøm av uutslettelig teknobabble ( Han har brent gjennom brannmuren! Dette er DOD nivå 9-kryptering! ) begynner paret å slå tilbake. Til slutt ender de med å skrive samtidig på samme tastatur. Det er - i mangel av et bedre begrep - latterlig.

Sitt ned. Vi hakker

Disse scenene illustrerer alt galt med hvordan hacking blir fremstilt i TV- og filmverdenen. Innbrudd i fjerne datasystemer finner sted i løpet av øyeblikk, ledsaget av en rekke meningsløse grønne tekster og tilfeldige popup-vinduer.

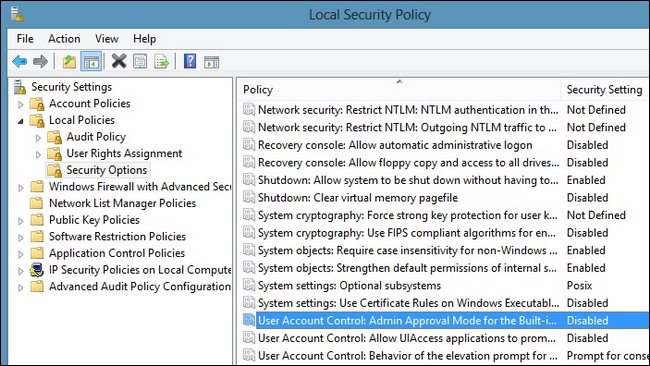

Virkeligheten er mye mindre dramatisk. Hackere og legitime penetrasjonstestere tar seg tid til å forstå nettverkene og systemene de målretter mot. De prøver å finne ut nettverkstopologier, samt programvaren og enhetene som er i bruk. Deretter prøver de å finne ut hvordan de kan utnyttes.

Glem sanntids mothacking skildret NCIS ; det fungerer bare ikke slik. Sikkerhetsteam foretrekker å fokusere på forsvar ved å sikre at alle eksternt vendte systemer er lappet og riktig konfigurert. Hvis en hacker på en eller annen måte klarer å bryte det eksterne forsvaret, tar automatiserte IPS (Intrusion Prevention Systems) og IDS (Intrusion Detection Systems) over for å begrense skaden.

Denne automatiseringen eksisterer fordi det er forholdsvis få angrep som er målrettet proporsjonalt. Snarere er de opportunistiske. Noen kan konfigurere en server for å tråle internett og se etter åpenbare hull han eller hun kan utnytte med skriptangrep. Fordi disse forekommer i så høye volumer, er det egentlig ikke holdbart å adressere hver av dem manuelt.

Mest menneskelig involvering kommer i øyeblikkene etter et sikkerhetsbrudd. Trinnene inkluderer å prøve å oppdage inngangspunktet og lukke det, slik at det ikke kan brukes på nytt. Incident response teams vil også forsøke å finne ut hvilken skade som er gjort, hvordan de kan løses, og om det er noen problemer med overholdelse av regelverk som må løses.

Dette gir ikke god underholdning. Hvem vil se noen omhyggelig pore dokumentasjon for obskure bedriftens IT-apparater eller konfigurere serverbrannmurer?

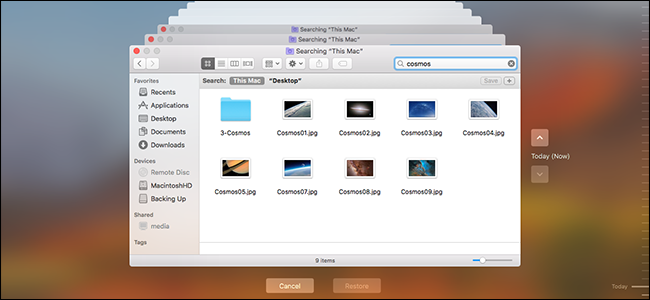

Capture the Flag (CTF)

Hackere kjemper av og til i sanntid, men det er vanligvis for "rekvisitter" i stedet for noe strategisk formål.

Vi snakker om Capture the Flag (CTF) konkurranser . Disse finner ofte sted på infosec-konferanser, som de forskjellige BSides hendelser . Der konkurrerer hackere mot sine jevnaldrende for å fullføre utfordringer i løpet av en tildelt tid. Jo flere utfordringer de vinner, jo flere poeng får de.

Det er to typer CTF-konkurranser. Under et Red Team-arrangement prøver hackere (eller et team av dem) å lykkes med å trenge gjennom spesifiserte systemer som ikke har noe aktivt forsvar. Opposisjonen er en form for beskyttelse innført før konkurransen.

Den andre typen konkurranse setter Red Teams mot defensive Blue Teams. Røde lag scorer poeng ved å lykkes med å trenge gjennom målsystemer, mens de blå lagene blir bedømt ut fra hvor effektivt de avbøyer disse angrepene.

Utfordringene varierer mellom hendelsene, men de er vanligvis designet for å teste ferdighetene som brukes daglig av sikkerhetsfagfolk. Disse inkluderer programmering, utnyttelse av kjente sårbarheter i systemer og reverse engineering.

Selv om CTF-arrangementer er ganske konkurransedyktige, er de sjelden motstridende. Hackere er av natur nysgjerrige mennesker og har også en tendens til å være villige til å dele sin kunnskap med andre. Så det er ikke uvanlig at motstandende lag eller tilskuere deler informasjon som kan hjelpe en rival.

CTF på avstand

Det er selvfølgelig en plot-vri. På dette skrivet, på grunn av COVID-19, har alle personlige sikkerhetskonferanser i 2020 blitt kansellert eller utsatt. Imidlertid kan folk fortsatt delta i en CTF-begivenhet mens de overholder regler på stedet eller sosial distansering.

Nettsteder som CTFTime samlet kommende CTF-arrangementer. Akkurat som du forventer på et personlig arrangement, er mange av disse konkurransedyktige. CTFTime viser til og med et leaderboard for de mest vellykkede lagene.

Hvis du helst vil vente til ting åpnes igjen, kan du også delta i solo-hackingutfordringer. Nettsiden Root-Me tilbyr ulike utfordringer som tester hackere til det ytterste.

Et annet alternativ, hvis du ikke er redd for å lage et hackingsmiljø på din personlige datamaskin Damn Vulnerable Web Application (DVWA) . Som navnet antyder, er dette webapplikasjonen med vilje full av sikkerhetsfeil, slik at fremtidige hackere kan teste ferdighetene sine på en sikker, lovlig måte.

Det er bare en regel: to personer til et tastatur, folkens!