Всім відома та сцена хакерської атаки NCIS . Працюючи в своїй слабо освітленій криміналістичній лабораторії, Еббі Скуто (Полі Перретт) і Тімоті Макгі (Шон Мюррей) повинні відбиватися від кіберзлочинця, затятого на викрадення інформації про їх розслідування.

Серед потоку нерозбірливої технологічної лексики ( Він згорів через брандмауер! Це шифрування DOD 9 рівня! ), пара починає відбиватися. Зрештою, вони в кінцевому підсумку набирають текст одночасно на одній і тій же клавіатурі. Це - за відсутності кращого терміну - смішне.

Сідайте. Ми зламуємо

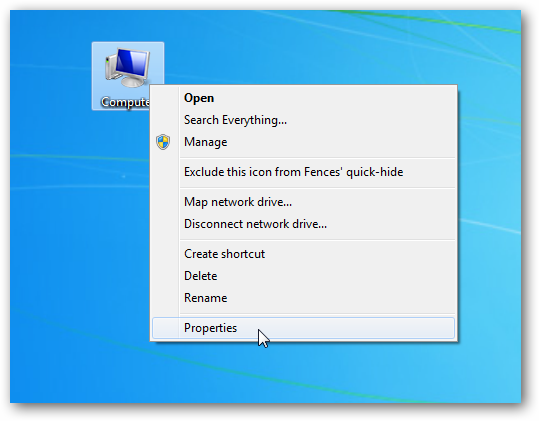

Ці сцени втілюють усе неправильне у тому, як хакерство зображується у світі телебачення та кіно. Вторгнення в віддалені комп’ютерні системи відбуваються за лічені хвилини, супроводжуючись різноманітним безглуздим зеленим текстом і випадковими спливаючими вікнами.

Реальність набагато менш драматична. Хакери та законні тестери проникнення знаходять час, щоб зрозуміти мережі та системи, на які вони націлені. Вони намагаються з'ясувати топології мережі, а також програмне забезпечення та пристрої, що використовуються. Потім вони намагаються з’ясувати, як їх можна використати.

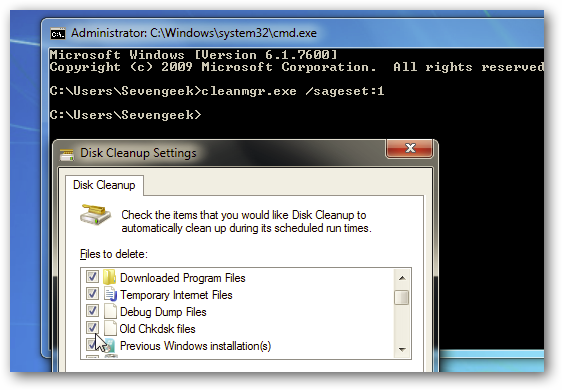

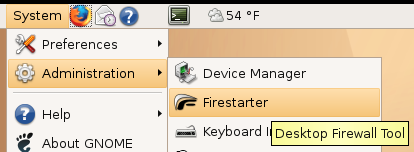

Забудьте про контр-злом у реальному часі, зображений на NCIS ; це просто не працює так. Команди безпеки воліють зосередитись на обороні, забезпечивши, щоб усі зовнішні системи були виправлені та правильно налаштовані. Якщо хакеру вдається якось зламати зовнішній захист, автоматизовані IPS (Системи запобігання вторгненню) та IDS (Системи виявлення вторгнень) беруть на себе обмеження шкоди.

Ця автоматизація існує, оскільки, пропорційно кажучи, дуже мало атак націлено. Швидше, вони носять опортуністичний характер. Хтось може налаштувати сервер для роботи в Інтернеті, шукаючи очевидні діри, які він або вона може використати за допомогою сценарій атак. Оскільки вони трапляються на таких великих обсягах, неможливо вирішити кожну з них вручну.

Найчастіше участь людей відбувається в моменти після порушення безпеки. Ці кроки включають спробу розпізнати точку входу та закрити її, щоб її не можна було використовувати повторно. Команди реагування на інциденти також намагатимуться визначити, яку шкоду було завдано, як її виправити та чи є проблеми з дотриманням нормативних вимог, які потрібно вирішити.

Це не сприяє хорошим розвагам. Хто хоче спостерігати, як хтось прискіпливо переглядає документацію для неясних корпоративних ІТ-приладів або налаштовує брандмауери серверів?

Захоплення прапора (CTF)

Зрідка хакери ведуть битви в режимі реального часу, однак, як правило, це "реквізит", а не будь-яка стратегічна мета.

Ми говоримо про Захоплення конкурсів прапора (CTF) . Вони часто проводяться на інфосек-конференціях, як і різні Події BSides . Там хакери змагаються зі своїми однолітками, щоб вирішувати завдання протягом відведеного часу. Чим більше завдань вони виграють, тим більше очок вони набирають.

Існує два типи конкурсів CTF. Під час заходу Red Team хакери (або їх команда) намагаються успішно проникнути у зазначені системи, які не мають активної оборони. Опозиція є формою захисту, запровадженою до початку змагань.

Другий тип змагань протиставляє червоні команди проти оборонних синіх команд. Червоні команди набирають очки, успішно проникаючи в цільові системи, тоді як сині команди оцінюються на основі того, наскільки ефективно вони відбивають ці атаки.

Виклики різняться між подіями, але вони, як правило, призначені для перевірки навичок, які щодня використовують спеціалісти з безпеки. Сюди входять програмування, використання відомих вразливостей в системах та зворотне проектування.

Хоча події CTF є досить конкурентними, вони рідко бувають змагальними. Хакери, за своєю природою, допитливі люди, і вони, як правило, готові поділитися своїми знаннями з іншими. Отже, нерідкі випадки, коли команди суперників або глядачі діляться інформацією, яка може допомогти супернику.

CTF на відстані

Звичайно, є сюжетний поворот. На момент написання цієї статті через COVID-19 усі конференції з питань особистої безпеки в 2020 році були скасовані або перенесені. Однак люди все ще можуть брати участь у заході CTF, дотримуючись правил притулку на місцях чи соціальної дистанції.

Сайти подібні CTFTчас сукупні майбутні події CTF. Як і слід було очікувати на особистому заході, багато з них є конкурентними. CTFTime навіть відображає таблицю лідерів найуспішніших команд.

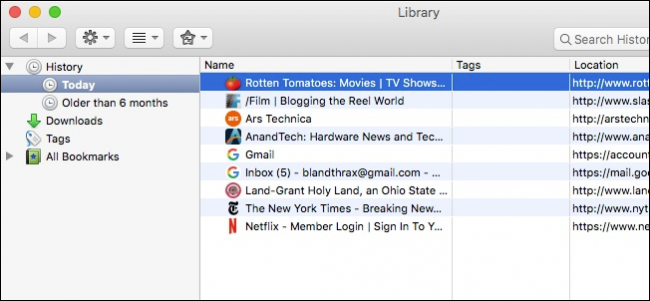

Якщо ви волієте почекати, поки щось не відкриється, ви також можете взяти участь у сольних завданнях злому. Веб-сайт Корінь-я пропонує різноманітні завдання, які перевіряють хакерів до межі.

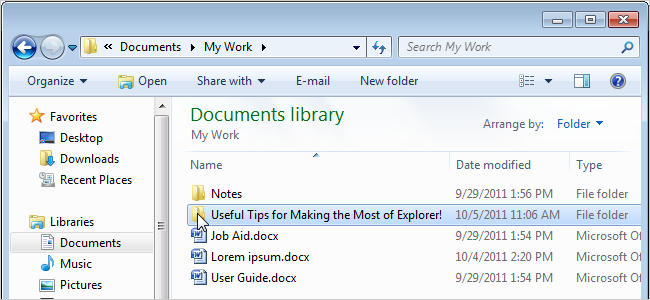

Інший варіант, якщо ви не боїтеся створити хакерське середовище на своєму персональному комп’ютері, це Проклята вразлива веб-програма (DVWA) . Як випливає з назви, цей веб-додаток навмисно містить недоліки безпеки, що дозволяє потенційним хакерам перевірити свої навички безпечним, законним способом.

Є лише одне правило: двоє людей за клавіатурою, люди!