En nyligen upptäckt sårbarhet i macOS High Sierra gör det möjligt för alla som har tillgång till din bärbara dator att snabbt skapa ett rotkonto utan att ange ett lösenord, utan att kringgå alla säkerhetsprotokoll som du har ställt in.

Det är lätt att överdriva säkerhetsproblem. Det här är inte en av dessa tider. Det här är riktigt dåligt.

Du kan komma åt den via Systeminställningar> Användare och grupper> Klicka på låset för att göra ändringar. Använd sedan "root" utan lösenord. Och prova det flera gånger. Resultatet är otroligt! pic.twitter.com/m11qrEvECs

- Lemi Orhan Ergin (@lemiorhan) 28 november 2017

Hur exploateringen fungerar

Varning: gör inte detta på din Mac! Vi visar dig dessa steg för att påpeka hur enkelt det här utnyttjandet är, men om du följer dem kommer din dator att vara osäker. Do. Inte. Do. Detta.

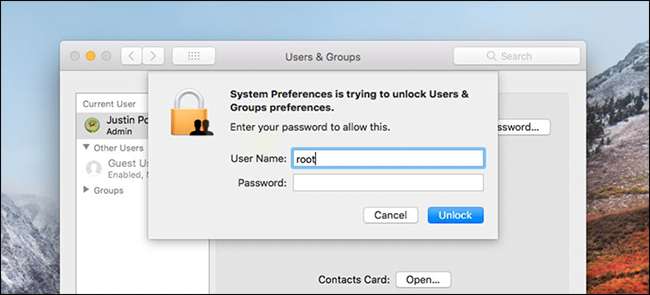

Utnyttjandet kan köras på många sätt, men det enklaste sättet att se hur det fungerar är i Systeminställningar. Angriparen behöver bara gå till Användare och grupper, klicka på låset längst ner till vänster och försök sedan logga in som "root" utan lösenord.

Första gången du gör detta skapas förvånansvärt ett root-konto utan lösenord. Andra gången loggar du faktiskt in som root. I våra tester fungerar detta oavsett om den nuvarande användaren är administratör eller inte.

Detta ger angriparen tillgång till alla administratörsinställningar i Systeminställningar ... men det är bara början, eftersom du har skapat en ny, systemomfattande rootanvändare utan lösenord.

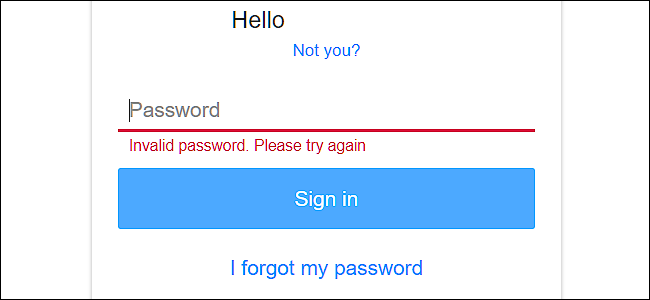

Efter att ha gått igenom stegen ovan kan angriparen sedan logga ut och välja alternativet "Annat" som visas på inloggningsskärmen.

Därifrån kan angriparen ange "root" som användarnamn och lämna lösenordsfältet tomt. Efter att ha tryckt på Enter loggas de in med fullständiga systemadministratörsbehörigheter.

De kan nu komma åt valfri fil på enheten, även om den annars skyddas av FileVault. De kan ändra alla användares lösenord, så att de kan logga in och få tillgång till saker som e-post- och webbläsarlösenord.

Detta är full åtkomst. Allt du kan föreställa dig att en angripare kan göra kan de göra med detta utnyttjande.

Och beroende på vilka delningsfunktioner du har aktiverat kan det vara möjligt för detta att hända på distans. Minst en användare utlöste utnyttjandet på distans med exempelvis skärmdelning.

Om vissa delningstjänster är aktiverade på målet - verkar denna attack fungera 💯 fjärr 🙈💀☠️ (inloggningsförsöket aktiverar / skapar rotkontot med tom pw) Åh Apple 🍎😷🤒🤕 pic.twitter.com/lbhzWZLk4v

- Patrick Wardle (@patrickwardle) 28 november 2017

Om du har aktiverat skärmdelning är det förmodligen en bra idé att inaktivera det, men vem kan säga hur många andra möjliga sätt det finns att utlösa detta problem? Twitter-användare har demonstrerat sätt att starta detta med Terminal , vilket betyder att SSH också är en potentiell vektor. Det finns förmodligen inget slut på hur detta kan utlösas, såvida du inte själv ställer in ett root-konto och låser det.

Hur fungerar det här egentligen? Mac-säkerhetsforskare Patrick Wardle förklarar allt här med mycket detaljer. Det är ganska dyster.

Uppdatering av din Mac kanske eller kanske inte löser problemet

Från och med den 29 november 2017 finns det en patch tillgänglig för detta problem .

Men Apple förstörde till och med lappen. Om du kör 10.13 installerade du korrigeringsfilen och uppgraderade sedan till 10.13.1, problemet återinfördes . Apple borde ha lappat 10.13.1, en uppdatering som kom ut några veckor tidigare, förutom att släppa den allmänna korrigeringen. Det gjorde de inte, vilket betyder att vissa användare installerar "uppdateringar" som rullar tillbaka säkerhetsplåstret och ger tillbaka exploateringen.

Så även om vi fortfarande rekommenderar att du uppdaterar din Mac, bör du antagligen också följa stegen nedan för att stänga felet själv.

Dessutom rapporterar vissa användare att korrigeringen bryter lokal fildelning. Enligt Apple kan du lösa problemet genom att öppna terminalen och köra följande kommando:

sudo / usr / libexec / configureLocalKDC

Fildelning ska fungera efter detta. Detta är frustrerande, men buggar som detta är priset att betala för snabba korrigeringar.

Skydda dig själv genom att aktivera root med ett lösenord

Även om en patch har släppts kan vissa användare fortfarande uppleva felet. Det finns dock en manuell lösning som fixar det: du behöver bara aktivera rotkontot med ett lösenord.

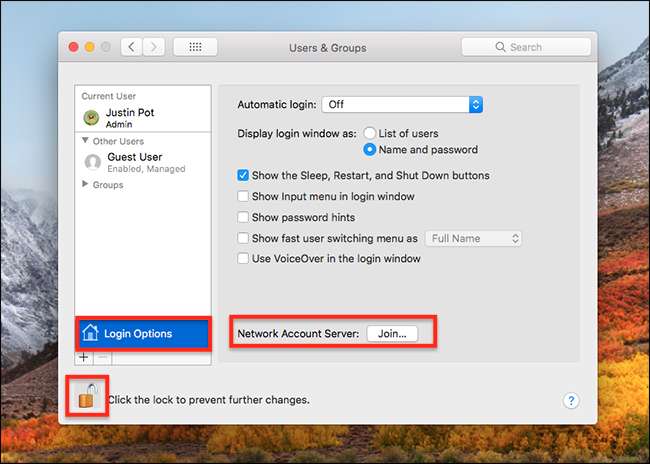

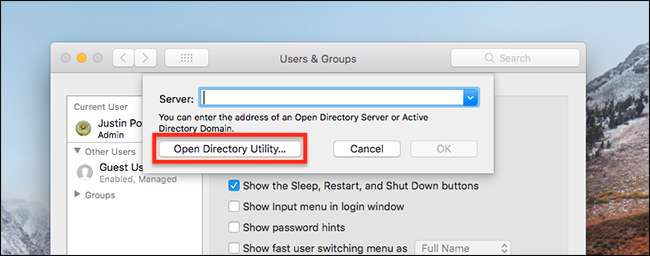

För att göra detta, gå till Systeminställningar> Användare och grupper och klicka sedan på alternativet "Inloggningsalternativ" i den vänstra panelen. Klicka sedan på "Gå med" -knappen bredvid "Nätverkskontoserver" och en ny panel dyker upp.

Klicka på ”Öppna katalogverktyg” så öppnas ett nytt fönster.

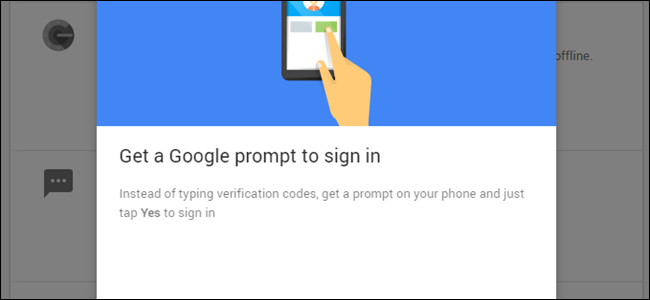

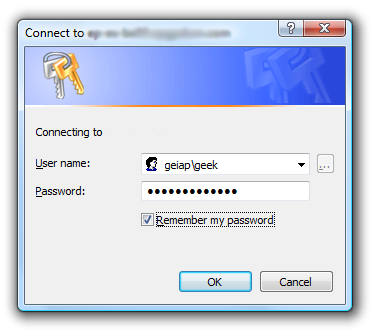

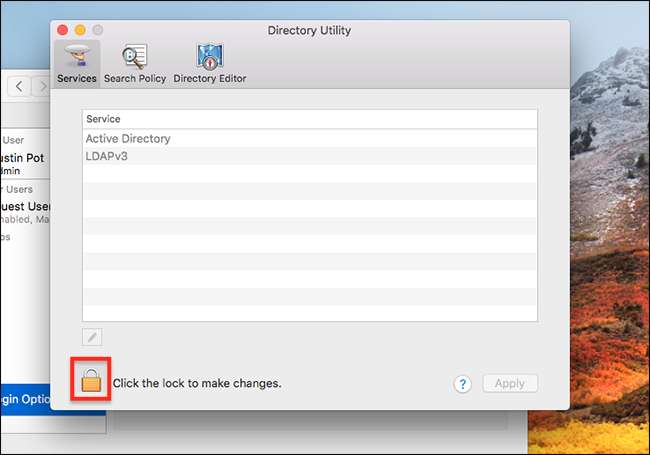

Klicka på låsknappen och ange sedan ditt användarnamn och lösenord när du blir ombedd.

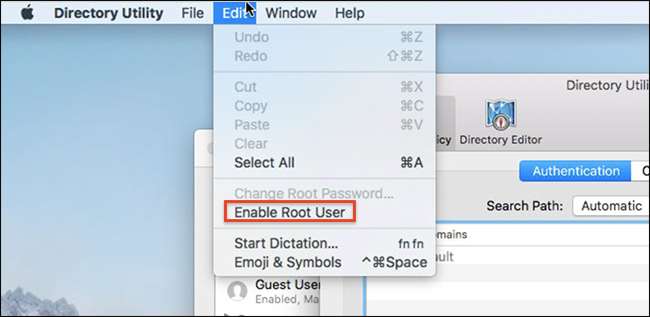

Klicka nu på Redigera> Aktivera rotanvändare i menyraden.

Ange a säkert lösenord .

Utnyttjandet fungerar inte längre eftersom ditt system redan har ett root-konto aktiverat med ett verkligt lösenord kopplat till det.

Fortsätt installera uppdateringar

Låt oss göra det klart: detta var ett stort misstag från Apples sida, och säkerhetsplåstret som inte fungerar (och bryter fildelning) är ännu mer pinsamt. Med detta sagt var exploateringen tillräckligt dålig för att Apple var tvungen att röra sig snabbt. Vi tycker att du absolut borde installera patch tillgänglig för detta problem och aktivera ett root-lösenord. Förhoppningsvis kommer Apple snart att lösa dessa problem med en annan patch.

Uppdatera din Mac: ignorera inte dessa uppmaningar. De är där av en anledning.