En nyligt opdaget sårbarhed i macOS High Sierra giver alle, der har adgang til din bærbare computer, hurtigt at oprette en rodkonto uden at indtaste en adgangskode og omgå de sikkerhedsprotokoller, du har oprettet.

Det er let at overdrive sikkerhedsproblemer. Dette er ikke en af disse tidspunkter. Dette er virkelig dårligt.

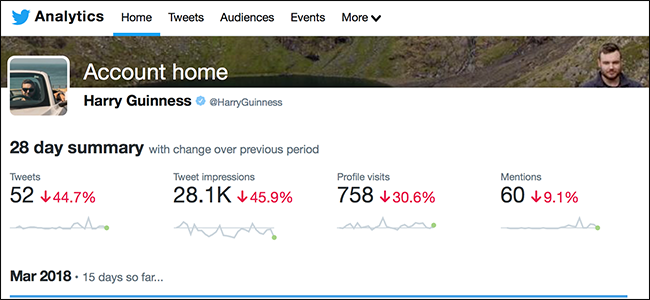

Du kan få adgang til det via Systemindstillinger> Brugere og grupper> Klik på låsen for at foretage ændringer. Brug derefter "root" uden adgangskode. Og prøv det flere gange. Resultatet er utroligt! pic.twitter.com/m11qrEvECs

- Lemi Orhan Ergin (@lemiorhan) 28. november 2017

Sådan fungerer udnyttelsen

Advarsel: gør ikke dette på din Mac! Vi viser dig disse trin for at påpege, hvor enkel denne udnyttelse er, men hvis du følger dem, vil din computer være usikker. Gør. Ikke. Gør. Det her.

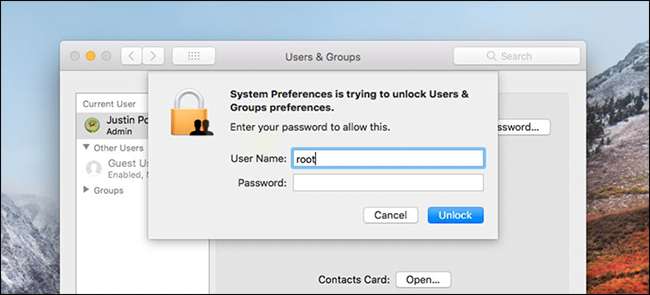

Udnyttelsen kan køres på mange måder, men den enkleste måde at se, hvordan det fungerer, er i Systemindstillinger. Angriberen behøver kun at gå til Brugere og grupper, klikke på låsen nederst til venstre og derefter prøve at logge ind som “root” uden adgangskode.

Første gang du gør dette, oprettes forbavsende nok en rodkonto uden adgangskode. Anden gang logger du faktisk ind som root. I vores tests fungerer dette uanset om den nuværende bruger er administrator eller ej.

Dette giver angriberen adgang til alle administratorindstillinger i Systemindstillinger ... men det er kun begyndelsen, fordi du har oprettet en ny, systemomfattende rodbruger uden adgangskode.

Efter at have gennemgået ovenstående trin kan angriberen derefter logge af og vælge "Andet", der vises på loginskærmen.

Derfra kan angriberen indtaste "root" som brugernavn og lade adgangskodefeltet være tomt. Når du har trykket på Enter, bliver de logget ind med fulde systemadministratorrettigheder.

De kan nu få adgang til enhver fil på drevet, selvom den ellers er beskyttet af FileVault. De kan ændre brugernes adgangskode, så de kan logge ind og få adgang til ting som e-mail- og browseradgangskoder.

Dette er fuld adgang. Alt hvad du kan forestille dig, at en angriber kan gøre, kan de gøre med denne udnyttelse.

Og afhængigt af hvilke delingsfunktioner du har aktiveret, kan det være muligt for dette at ske alt eksternt. Mindst én bruger udløste udnyttelsen eksternt ved hjælp af f.eks. Skærmdeling.

Hvis visse delingstjenester er aktiveret på mål - dette angreb ser ud til at fungere 💯 eksternt 🙈💀☠️ (loginforsøget aktiverer / opretter rodkontoen med blank pw) Åh Apple 🍎😷🤒🤕 pic.twitter.com/lbhzWZLk4v

- Patrick Wardle (@patrickwardle) 28. november 2017

Hvis du har aktiveret skærmdeling, er det sandsynligvis en god ide at deaktivere det, men hvem kan sige, hvor mange andre mulige måder der er til at udløse dette problem? Twitter-brugere har demonstreret måder at starte dette ved hjælp af Terminal , hvilket betyder, at SSH også er en potentiel vektor. Der er sandsynligvis ingen ende på måder, hvorpå dette kan udløses, medmindre du faktisk opretter en rodkonto selv og låser den ned.

Hvordan fungerer det hele egentlig? Mac-sikkerhedsforsker Patrick Wardle forklarer alt her med en masse detaljer. Det er ret dystre.

Opdatering af din Mac måske eller måske ikke løse problemet

Pr. 29. november 2017 er der en patch tilgængelig til dette problem .

Men Apple ødelagde endda lappen. Hvis du kørte 10.13, installerede plasteret og derefter opgraderet til 10.13.1, problemet blev genindført . Apple skulle have patched 10.13.1, en opdatering, der kom ud et par uger tidligere, ud over at frigive den generelle patch. Det gjorde de ikke, hvilket betyder, at nogle brugere installerer "opdateringer", der ruller sikkerhedspatchen tilbage og bringer udnyttelsen tilbage.

Så mens vi stadig anbefaler at opdatere din Mac, skal du sandsynligvis også følge nedenstående trin for at lukke fejlen selv.

Derudover rapporterer nogle brugere, at programrettelsen bryder lokal fildeling. Ifølge Apple kan du løse problemet ved at åbne terminalen og køre følgende kommando:

sudo / usr / libexec / configureLocalKDC

Fildeling skal fungere efter dette. Dette er frustrerende, men fejl som denne er prisen at betale for hurtige programrettelser.

Beskyt dig selv ved at aktivere rod med en adgangskode

Selvom en patch er frigivet, kan nogle brugere stadig opleve fejlen. Der er dog en manuel løsning, der løser det: du skal bare aktivere rodkontoen med en adgangskode.

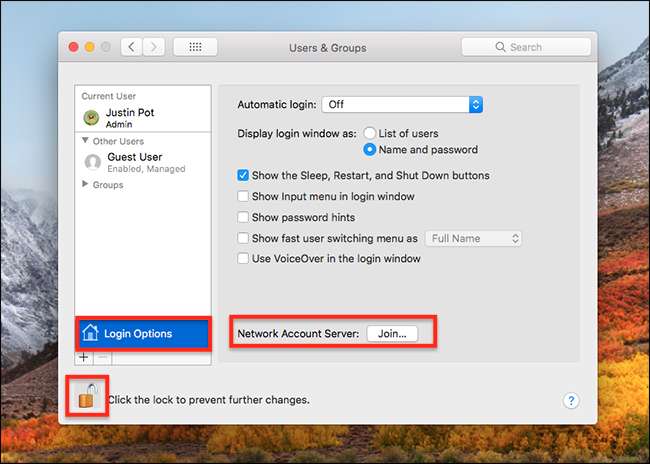

For at gøre dette skal du gå til Systemindstillinger> Brugere og grupper og derefter klikke på elementet "Loginindstillinger" i venstre panel. Klik derefter på knappen "Deltag" ud for "Netværkskontoserver", så vises et nyt panel.

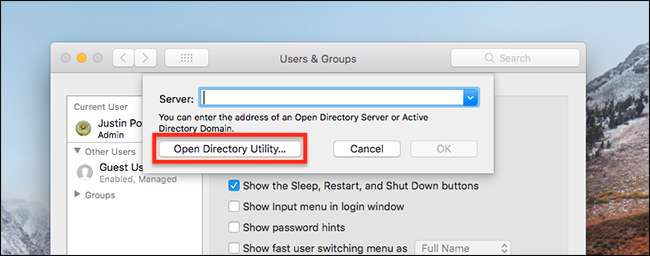

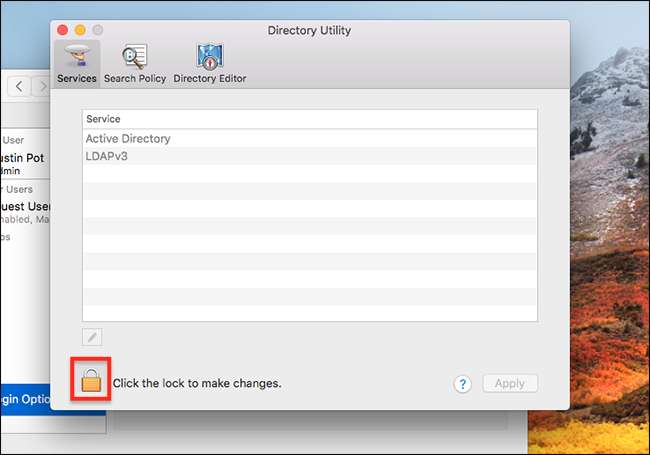

Klik på "Open Directory Utility", så åbnes et nyt vindue.

Klik på låseknappen, og indtast derefter dit brugernavn og din adgangskode, når du bliver bedt om det.

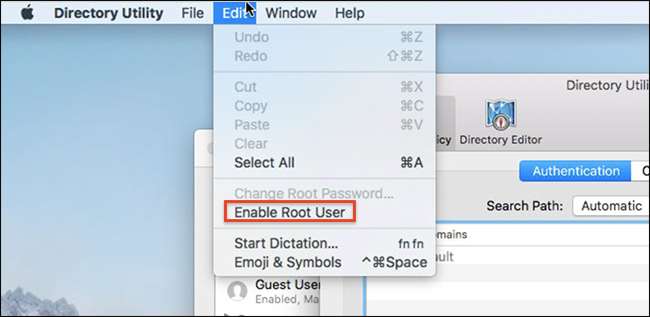

Klik nu på Rediger> Aktivér rodbruger i menulinjen.

Indtast en sikker adgangskode .

Udnyttelsen fungerer ikke længere, fordi dit system allerede har en root-konto aktiveret med en faktisk adgangskode knyttet til den.

Fortsæt med at installere opdateringer

Lad os gøre dette klart: dette var en kæmpe fejl fra Apples side, og sikkerhedsrettelsen fungerer ikke (og bryder fildeling) er endnu mere pinlig. Når det er sagt, var udnyttelsen dårlig nok til, at Apple måtte bevæge sig hurtigt. Vi synes, du absolut skal installere patch tilgængelig til dette problem og aktiver en root-adgangskode. Forhåbentlig vil Apple snart løse disse problemer med en anden patch.

Opdater din Mac: ignorér ikke disse meddelelser. De er der af en grund.