A imprensa técnica está constantemente escrevendo sobre novas e perigosas façanhas de “dia zero”. Mas o que exatamente é um exploit de dia zero, o que o torna tão perigoso e - o mais importante - como você pode se proteger?

Ataques de dia zero acontecem quando os bandidos se adiantam aos mocinhos, atacando-nos com vulnerabilidades que nem sabíamos que existiam. Eles são o que acontece quando não temos tempo para preparar nossas defesas.

O software é vulnerável

O software não é perfeito. O navegador em que você está lendo isso - seja Chrome, Firefox, Internet Explorer ou qualquer outro - certamente contém bugs. Um software tão complexo foi escrito por seres humanos e tem problemas que ainda não conhecemos. Muitos desses bugs não são muito perigosos - talvez eles causem o mau funcionamento de um site ou seu navegador trave. No entanto, alguns bugs são falhas de segurança. Um invasor que sabe sobre o bug pode criar uma exploração que usa o bug no software para obter acesso ao seu sistema.

Claro, alguns softwares são mais vulneráveis do que outros. Por exemplo, Java teve um fluxo interminável de vulnerabilidades que permite que sites que usam o plug-in Java escapem da sandbox Java e tenham acesso total à sua máquina. As explorações que conseguem comprometer a tecnologia de sandbox do Google Chrome são muito mais raras, embora até mesmo o Chrome tenha zero dias.

Divulgação Responsável

Às vezes, uma vulnerabilidade é descoberta pelos mocinhos. O desenvolvedor descobre a vulnerabilidade por conta própria ou os hackers “white-hat” descobrem a vulnerabilidade e a divulgam de forma responsável, talvez por meio de algo como Pwn2Own ou o programa de recompensa de bug do Google Chrome, que recompensa os hackers por descobrir vulnerabilidades e as divulgam de forma responsável O desenvolvedor corrige o bug e lança um patch para ele.

Pessoas mal-intencionadas podem mais tarde tentar explorar a vulnerabilidade depois que ela for divulgada e corrigida, mas as pessoas tiveram tempo para se preparar.

Algumas pessoas não corrigem seu software em tempo hábil, portanto, esses ataques ainda podem ser perigosos. No entanto, se um ataque tem como alvo um pedaço de software usando vulnerabilidade conhecida para a qual já existe um patch disponível, esse não é um ataque de "dia zero".

Ataques de dia zero

Às vezes, uma vulnerabilidade é descoberta pelos bandidos. As pessoas que descobrem a vulnerabilidade podem vendê-la para outras pessoas e organizações em busca de exploits (este é um grande negócio - não são apenas adolescentes em porões tentando mexer com você mais, é o crime organizado em ação) ou usá-la eles próprios. A vulnerabilidade pode já ser conhecida pelo desenvolvedor, mas o desenvolvedor pode não ter sido capaz de consertá-la a tempo.

Nesse caso, nem o desenvolvedor nem as pessoas que usam o software avisam com antecedência de que seu software é vulnerável. As pessoas só descobrem que o software é vulnerável quando já está sendo atacado, geralmente examinando o ataque e descobrindo qual bug ele explora.

Este é um ataque de dia zero - significa que os desenvolvedores não tiveram nenhum dia para lidar com o problema antes que ele já estivesse sendo explorado em liberdade. No entanto, os bandidos sabem disso há tempo suficiente para criar um exploit e começar a atacar. O software permanece vulnerável a ataques até que um patch seja lançado e aplicado pelos usuários, o que pode levar vários dias.

Como se Proteger

Zero dias são assustadores porque não temos nenhum aviso prévio deles. Não podemos evitar ataques de dia zero mantendo nosso software atualizado. Por definição, nenhum patch está disponível para um ataque de dia zero.

Então, o que podemos fazer para nos proteger de exploits de dia zero?

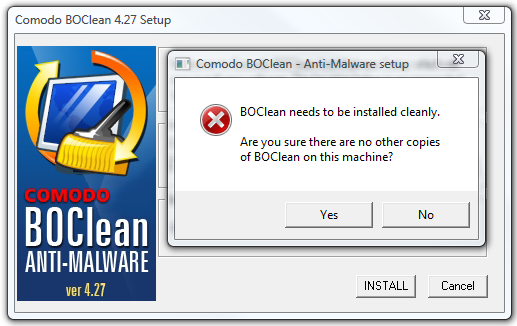

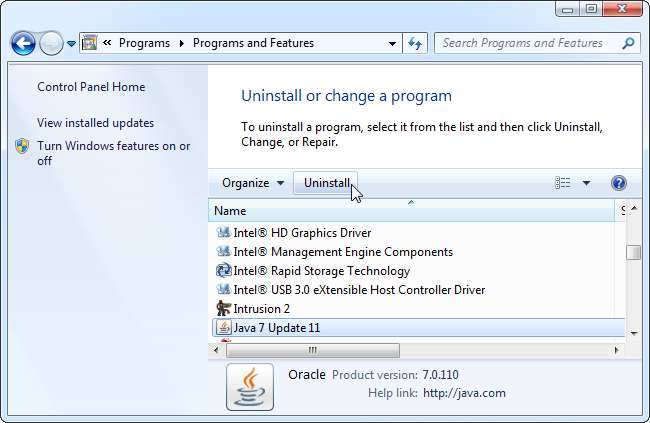

- Evite software vulnerável : Não sabemos com certeza se haverá outra vulnerabilidade de dia zero no Java no futuro, mas a longa história do Java de ataques de dia zero significa que provavelmente haverá. (Na verdade, o Java está atualmente vulnerável a vários ataques de dia zero que ainda não foram corrigidos.) Desinstalar Java (ou desative o plug-in se precisar do Java instalado ) e você corre menos risco de ataques de dia zero. O leitor de PDF da Adobe e o Flash Player também tiveram, historicamente, um grande número de ataques de dia zero, embora tenham melhorado recentemente.

- Reduza sua superfície de ataque : Quanto menos software você tiver vulnerável a ataques de dia zero, melhor. É por isso que é bom desinstalar os plug-ins do navegador que você não usa e evitar que softwares de servidor desnecessários sejam expostos diretamente na Internet. Mesmo que o software do servidor esteja totalmente corrigido, um ataque de dia zero pode eventualmente acontecer.

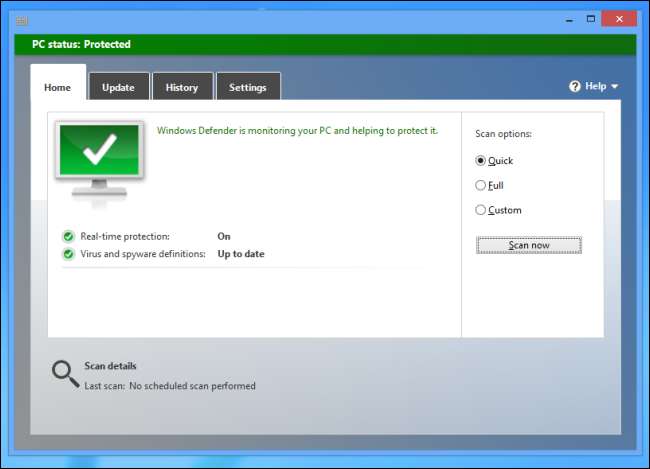

- Execute um antivírus : Os antivírus podem ajudar contra ataques de dia zero. Um ataque que tenta instalar malware em seu computador pode encontrar a instalação do malware frustrada pelo antivírus. A heurística de antivírus (que detectam atividades de aparência suspeita) também podem bloquear um ataque de dia zero. Os antivírus podem então ser atualizados para proteção contra o ataque de dia zero antes que um patch esteja disponível para o próprio software vulnerável. É por isso que é inteligente usar um antivírus no Windows, não importa o quão cuidadoso você seja.

- Mantenha seu software atualizado : Atualizar o software regularmente não o protegerá contra o dia zero, mas garantirá que você tenha a correção o mais rápido possível após o lançamento. É também por isso que é importante reduzir a superfície de ataque e se livrar do software potencialmente vulnerável que você não usa - é menos software que você precisa para garantir que seja atualizado.

Explicamos o que é uma exploração de dia zero, mas o que é conhecida como vulnerabilidade de segurança permanente e sem correção? Veja se você consegue descobrir a resposta em nossa seção Geek Trivia !