Presa tehnologică scrie în mod constant despre noi și periculoase exploatări de „zi zero”. Dar ce este exact un exploat de zi zero, ce îl face atât de periculos și - cel mai important - cum te poți proteja?

Atacurile de zi zero se întâmplă atunci când băieții răi trec în fața celor buni, atacându-ne cu vulnerabilități pe care nici măcar nu le-am știut că există. Acestea se întâmplă când nu am avut timp să ne pregătim apărarea.

Software-ul este vulnerabil

Software-ul nu este perfect. Browserul în care citiți acest lucru - fie că este vorba de Chrome, Firefox, Internet Explorer sau orice altceva - este garantat că conține erori. Un astfel de software complex este scris de ființe umane și are probleme despre care pur și simplu nu știm încă. Multe dintre aceste erori nu sunt foarte periculoase - poate cauzează defectarea unui site web sau blocarea browserului dvs. Cu toate acestea, unele bug-uri sunt găuri de securitate. Un atacator care știe despre eroare poate crea un exploit care folosește eroarea din software pentru a avea acces la sistemul dvs.

Desigur, unele programe sunt mai vulnerabile decât altele. De exemplu, Java a avut un flux nesfârșit de vulnerabilități care permit site-urilor web care utilizează plug-in-ul Java să scape de sandbox-ul Java și să aibă acces complet la mașina dvs. Exploatările care reușesc să compromită tehnologia Google Sandboxing au fost mult mai rare, deși chiar Chrome a avut zero zile.

Dezvăluirea responsabilă

Uneori, o vulnerabilitate este descoperită de băieții buni. Fie dezvoltatorul descoperă el însuși vulnerabilitatea, fie hackerii „pălărie albă” descoperă vulnerabilitatea și o dezvăluie în mod responsabil, poate prin ceva de genul Pwn2Own sau programul Google Bounty pentru bug-uri Chrome, care recompensează hackerii pentru descoperirea vulnerabilităților și îi dezvăluie în mod responsabil. Dezvoltatorul remediază eroarea și eliberează un patch pentru aceasta.

Persoanele rău intenționate pot încerca mai târziu să exploateze vulnerabilitatea după ce a fost dezvăluită și reparată, dar oamenii au avut timp să se pregătească.

Unii oameni nu își corecționează software-ul în timp util, astfel încât aceste atacuri pot fi în continuare periculoase. Cu toate acestea, dacă un atac vizează un software folosind o vulnerabilitate cunoscută pentru care există deja un patch disponibil, nu este un atac de „zi zero”.

Atacuri Zero-Day

Uneori, o vulnerabilitate este descoperită de băieții răi. Persoanele care descoperă vulnerabilitatea o pot vinde altor persoane și organizații care caută exploatări (aceasta este o afacere mare - nu mai sunt doar adolescenții din subsol care încearcă să se mai încurce cu tine, ci este crima organizată în acțiune) sau să o folosească singuri. Este posibil ca vulnerabilitatea să fi fost deja cunoscută de dezvoltator, dar este posibil ca dezvoltatorul să nu fi putut să o remedieze la timp.

În acest caz, nici dezvoltatorul, nici persoanele care utilizează software-ul nu avertizează în prealabil că software-ul lor este vulnerabil. Oamenii învață doar că software-ul este vulnerabil atunci când este deja atacat, deseori examinând atacul și aflând ce eroare exploatează.

Acesta este un atac de zero zile - înseamnă că dezvoltatorii au avut zero zile pentru a face față problemei înainte ca aceasta să fie deja exploatată în sălbăticie. Cu toate acestea, băieții răi știu despre asta de suficient timp pentru a crea un exploit și a începe să atace. Software-ul rămâne vulnerabil la atac până când un patch este eliberat și aplicat de utilizatori, ceea ce poate dura câteva zile.

Cum să te protejezi

Zero zile sunt înfricoșătoare, deoarece nu avem nicio notificare prealabilă despre ele. Nu putem preveni atacurile de zi zero, păstrând software-ul nostru corectat. Prin definiție, nu există patch-uri disponibile pentru un atac de zero zile.

Deci, ce putem face pentru a ne proteja de exploatările de zi zero?

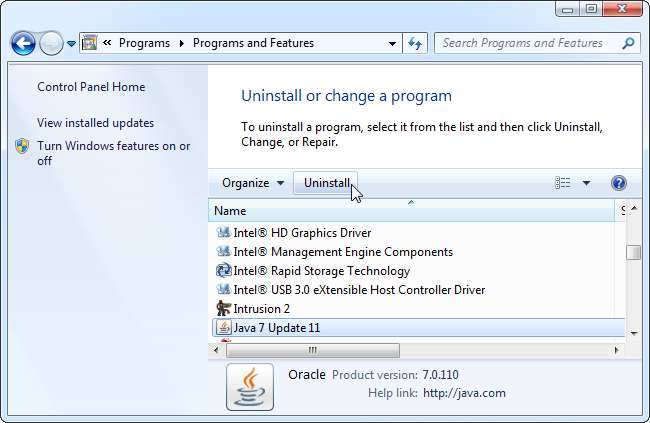

- Evitați software-ul vulnerabil : Nu știm sigur că va exista o altă vulnerabilitate de zi zero în Java în viitor, dar lunga istorie a atacurilor de zi zero de la Java înseamnă că probabil va exista. (De fapt, Java este în prezent vulnerabil la mai multe atacuri de zi zero care nu au fost încă reparate.) Dezinstalați Java (sau dezactivați plug-in-ul dacă aveți nevoie de Java instalat ) și sunteți mai puțin expuși riscului de atacuri de zero zile. Cititorul PDF Adobe și Flash Player au avut, de asemenea, un număr destul de mare de atacuri zero-day, deși s-au îmbunătățit recent.

- Reduceți suprafața de atac : Cu cât aveți mai puțini software vulnerabili la atacuri de zi zero, cu atât mai bine. Acesta este motivul pentru care este bine să dezinstalați pluginurile browserului pe care nu le utilizați și să evitați expunerea software-ului server inutil direct la Internet. Chiar dacă software-ul serverului este complet corectat, în cele din urmă se poate întâmpla un atac de zero zile.

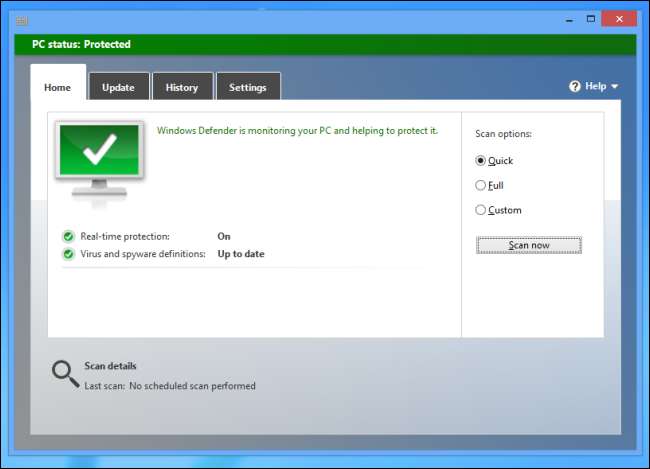

- Rulați un antivirus : Antivirusurile pot ajuta împotriva atacurilor de zi zero. Un atac care încearcă să instaleze programe malware pe computerul dvs. poate găsi instalarea de programe malware afectată de antivirus. Un euristica antivirusului (care detectează activitate cu aspect suspect) poate bloca, de asemenea, un atac de zero zile. Antivirusurile pot fi apoi actualizate pentru protecție împotriva atacului de zero zile mai devreme decât este disponibil un patch pentru software-ul vulnerabil în sine. Acesta este motivul pentru care este inteligent să folosești un antivirus pe Windows, oricât de atent ai fi.

- Păstrați software-ul actualizat : Actualizarea software-ului dvs. în mod regulat nu vă va proteja împotriva zilelor zero, dar vă va asigura că veți avea soluția cât mai curând posibil după lansare. Acesta este și motivul pentru care este important să vă reduceți suprafața de atac și să scăpați de software-ul potențial vulnerabil pe care nu îl utilizați - este mai puțin software pentru care trebuie să vă asigurați că este actualizat.

Am explicat ce este un exploat de zi zero, dar cum se numește o vulnerabilitate de securitate permanentă și neperfectată? Vedeți dacă puteți afla răspunsul la secțiunea noastră Geek Trivia !