टेक प्रेस लगातार नए और खतरनाक "जीरो-डे" कारनामों के बारे में लिख रहा है। लेकिन क्या वास्तव में एक शून्य-दिन का शोषण है, जो इसे इतना खतरनाक बनाता है, और - सबसे महत्वपूर्ण बात - आप अपनी रक्षा कैसे कर सकते हैं?

ज़ीरो-डे के हमले तब होते हैं जब बुरे लोग अच्छे लोगों से आगे निकल जाते हैं, हम पर कमजोरियों के साथ हमला करते हैं, जिन्हें हम कभी जानते भी नहीं थे। जब हमारी सुरक्षा तैयार करने का समय नहीं होता तो वे क्या करते हैं।

सॉफ्टवेयर कमजोर है

सॉफ़्टवेयर पूर्ण नहीं है वह ब्राउज़र जिसे आप इसे पढ़ रहे हैं - चाहे वह क्रोम, फ़ायरफ़ॉक्स, इंटरनेट एक्सप्लोरर, या कुछ और हो - उसमें कीड़े होने की गारंटी है। इस तरह के सॉफ्टवेयर का एक जटिल भाग इंसानों द्वारा लिखा गया है और इसमें ऐसी समस्याएं हैं जिनके बारे में हमें अभी तक पता नहीं है। इनमें से कई बग बहुत खतरनाक नहीं हैं - हो सकता है कि वे किसी वेबसाइट को खराबी या आपके ब्राउज़र को क्रैश करने का कारण बना दें। हालांकि, कुछ कीड़े सुरक्षा छेद हैं। बग के बारे में जानने वाला एक हमलावर आपके सिस्टम तक पहुँच प्राप्त करने के लिए सॉफ़्टवेयर में बग का उपयोग करने वाले एक कारनामे को शिल्प कर सकता है।

बेशक, कुछ सॉफ्टवेयर दूसरों की तुलना में अधिक कमजोर हैं। उदाहरण के लिए, जावा कमजोरियों की एक कभी न खत्म होने वाली धारा है जो जावा सैंडबॉक्स से बचने के लिए जावा प्लग-इन का उपयोग करने वाली वेबसाइटों को अनुमति देती है और आपकी मशीन तक पूरी पहुंच रखती है। Google Chrome की सैंडबॉक्सिंग तकनीक से समझौता करने वाले एक्सप्लॉइट बहुत अधिक दुर्लभ हैं, हालांकि क्रोम में भी शून्य-दिन हुए हैं।

जिम्मेदार खुलासा

कभी-कभी, अच्छे लोगों द्वारा एक भेद्यता की खोज की जाती है। या तो डेवलपर स्वयं भेद्यता की खोज करता है या "व्हाईट-हैट" हैकर्स भेद्यता की खोज करता है और इसे जिम्मेदारी से प्रकट करता है, शायद Pwn2Own या Google के Chrome बग बाउंटी प्रोग्राम जैसी किसी चीज़ के माध्यम से, जो हैकर्स को कमजोरियों की खोज करने के लिए पुरस्कृत करता है और उन्हें जिम्मेदारी से प्रकट करता है। डेवलपर बग को ठीक करता है और इसके लिए एक पैच जारी करता है।

दुर्भावनापूर्ण लोग बाद में इसका खुलासा और पैच होने के बाद भेद्यता का फायदा उठाने की कोशिश कर सकते हैं, लेकिन लोगों के पास तैयार करने का समय है।

कुछ लोग अपने सॉफ़्टवेयर को समय पर नहीं बदलते हैं, इसलिए ये हमले अभी भी खतरनाक हो सकते हैं। हालाँकि, अगर कोई हमला ज्ञात भेद्यता का उपयोग करके सॉफ़्टवेयर के एक टुकड़े को लक्षित करता है जो पहले से ही उपलब्ध पैच है, तो यह "शून्य-दिवस" हमला नहीं है।

शून्य-दिवस हमलों

कभी-कभी, बुरे लोगों द्वारा एक भेद्यता की खोज की जाती है। जो लोग भेद्यता की खोज करते हैं, वे इसे अन्य लोगों और संगठनों को बेच सकते हैं जो कारनामों की तलाश कर रहे हैं (यह बड़ा व्यवसाय है - यह तहखानों में सिर्फ किशोर नहीं हैं जो अब आपके साथ गड़बड़ करने की कोशिश कर रहे हैं, यह कार्रवाई में अपराध है) या स्वयं इसका उपयोग करें। भेद्यता पहले से ही डेवलपर को ज्ञात हो सकती है, लेकिन हो सकता है कि डेवलपर इसे समय पर ठीक न कर पाए।

इस मामले में, न तो डेवलपर और न ही सॉफ़्टवेयर का उपयोग करने वाले लोगों को अग्रिम चेतावनी है कि उनका सॉफ़्टवेयर असुरक्षित है। लोग केवल यह सीखते हैं कि सॉफ़्टवेयर तब कमजोर होता है जब उस पर पहले से ही हमला हो रहा हो, अक्सर हमले की जांच करने और यह जानने के लिए कि यह किस प्रकार का शोषण करता है।

यह एक शून्य-दिवस का हमला है - इसका मतलब है कि डेवलपर्स के पास समस्या से निपटने के लिए शून्य दिन हैं क्योंकि यह पहले से ही जंगली में शोषण किया जा रहा है। हालांकि, बुरे लोगों ने इसके बारे में लंबे समय से एक कारनामे को तैयार करने और हमला करने के लिए जाना है। जब तक उपयोगकर्ताओं द्वारा एक पैच जारी और लागू नहीं किया जाता है, तब तक सॉफ्टवेयर हमले के लिए कमजोर रहता है, जिसमें कई दिन लग सकते हैं।

खुद की सुरक्षा कैसे करें

शून्य दिन डरावने हैं क्योंकि हमारे पास उनकी कोई अग्रिम सूचना नहीं है। हम अपने सॉफ़्टवेयर को पैच करके शून्य-दिवस के हमलों को रोक नहीं सकते। परिभाषा के अनुसार, कोई भी पैच शून्य-दिन के हमले के लिए उपलब्ध नहीं हैं।

तो हम शून्य-दिवस के कारनामों से खुद को बचाने के लिए क्या कर सकते हैं?

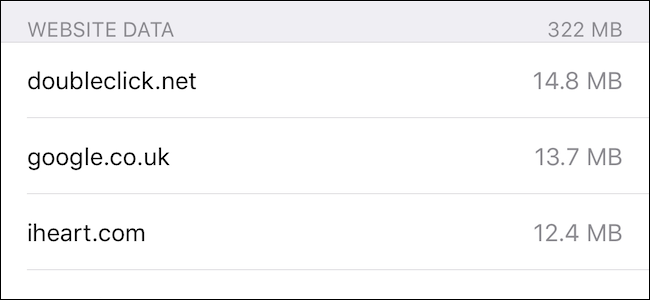

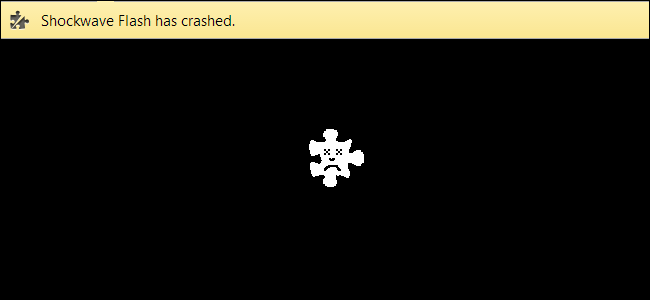

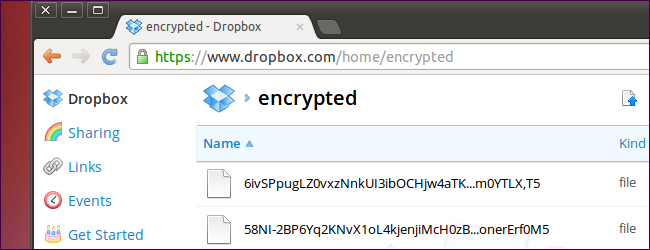

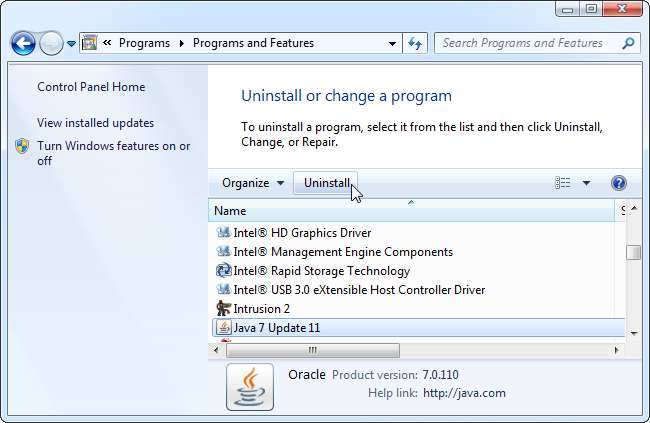

- कमजोर सॉफ्टवेयर से बचें : हम यह निश्चित रूप से नहीं जानते हैं कि भविष्य में जावा में एक और शून्य-दिन की भेद्यता होगी, लेकिन शून्य-दिन के हमलों के जावा के लंबे इतिहास का अर्थ है कि संभावना होगी। (वास्तव में, जावा वर्तमान में कई शून्य-दिन के हमलों की चपेट में है जो अभी तक पैच नहीं हुए हैं।) जावा की स्थापना रद्द करें (या यदि आपको जावा इंस्टॉल करने की आवश्यकता है तो प्लग-इन को अक्षम करें ) और आपको शून्य-दिन के हमलों का कम जोखिम है। एडोब के पीडीएफ रीडर और फ्लैश प्लेयर में ऐतिहासिक रूप से काफी शून्य-दिन के हमले हुए हैं, हालांकि हाल ही में उनमें सुधार हुआ है।

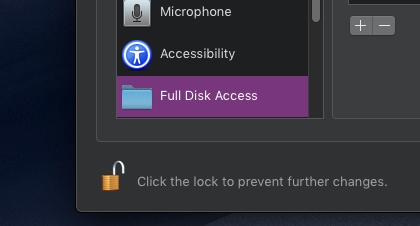

- अपने हमले की सतह को कम करें : आप जितने कम सॉफ्टवेयर में जीरो-डे-अटैक की चपेट में आते हैं, उतना ही अच्छा है। यही कारण है कि ब्राउज़र प्लग-इन की स्थापना रद्द करना अच्छा है जो आप उपयोग नहीं करते हैं और अनावश्यक सर्वर सॉफ़्टवेयर को सीधे इंटरनेट पर उजागर करने से बचते हैं। यहां तक कि अगर सर्वर सॉफ्टवेयर पूरी तरह से पैच हो जाता है, तो अंततः एक शून्य-दिन का हमला हो सकता है।

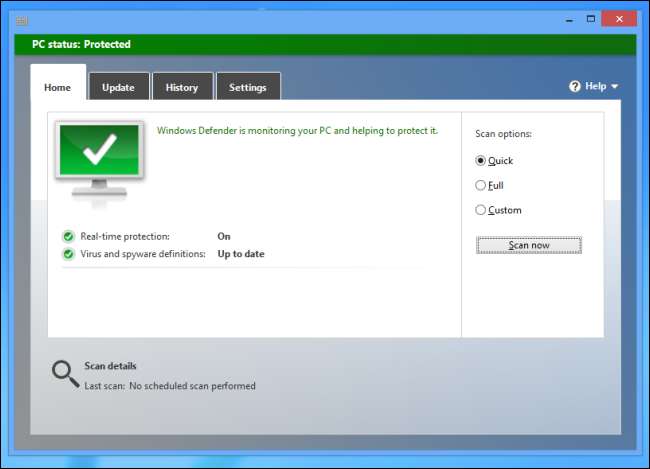

- एक एंटीवायरस चलाएं : एंटीवायरस शून्य-दिन के हमलों के खिलाफ मदद कर सकता है। एक हमला जो आपके कंप्यूटर पर मैलवेयर इंस्टॉल करने की कोशिश करता है, एंटीवायरस द्वारा नाकाम किए गए मैलवेयर इंस्टॉलेशन को ढूंढ सकता है। एक एंटीवायरस की विधियाँ (जो संदिग्ध दिखने वाली गतिविधि का पता लगाता है) एक शून्य-दिन के हमले को भी रोक सकता है। एंटिविर्यूज तब शून्य दिन के हमले के खिलाफ सुरक्षा के लिए अद्यतन किया जा सकता है, जो जल्द ही एक पैच से कमजोर सॉफ्टवेयर के लिए उपलब्ध है। यह विंडोज पर एंटीवायरस का उपयोग करने के लिए स्मार्ट है, चाहे आप कितने भी सावधान रहें।

- अपना सॉफ्टवेयर अपडेट रखें : अपने सॉफ़्टवेयर को नियमित रूप से अपडेट करने से आप शून्य-दिनों की सुरक्षा नहीं कर सकते, लेकिन यह सुनिश्चित करेगा कि आपके द्वारा इसे जारी किए जाने के बाद जल्द से जल्द ठीक हो जाए। यह इसलिए भी है कि आपके हमले की सतह को कम करना और संभावित कमजोर सॉफ़्टवेयर से छुटकारा पाना महत्वपूर्ण है, जिसका आप उपयोग नहीं करते हैं - यह कम सॉफ्टवेयर है जिसे आपको अपडेट करने की आवश्यकता है।

हमने समझाया है कि एक शून्य दिवस शोषण क्या है, लेकिन एक स्थायी और अप्राप्य सुरक्षा भेद्यता के रूप में जाना जाता है? देखें कि क्या आप इसका जवाब निकाल सकते हैं हमारे गीक ट्रिविया अनुभाग !