Die Fachpresse schreibt ständig über neue und gefährliche Zero-Day-Exploits. Aber was genau ist ein Zero-Day-Exploit, was macht ihn so gefährlich und - was am wichtigsten ist - wie können Sie sich schützen?

Zero-Day-Angriffe finden statt, wenn die Bösen den Guten voraus sind und uns mit Schwachstellen angreifen, von denen wir nicht einmal wussten, dass sie existieren. Sie sind das, was passiert, wenn wir keine Zeit hatten, unsere Verteidigung vorzubereiten.

Software ist anfällig

Software ist nicht perfekt. Der Browser, in dem Sie dies lesen - ob Chrome, Firefox, Internet Explorer oder irgendetwas anderes - weist garantiert Fehler auf. Solch eine komplexe Software wird von Menschen geschrieben und hat Probleme, von denen wir noch nichts wissen. Viele dieser Fehler sind nicht sehr gefährlich - möglicherweise führen sie zu Fehlfunktionen einer Website oder zum Absturz Ihres Browsers. Einige Fehler sind jedoch Sicherheitslücken. Ein Angreifer, der den Fehler kennt, kann einen Exploit erstellen, der den Fehler in der Software verwendet, um Zugriff auf Ihr System zu erhalten.

Natürlich ist einige Software anfälliger als andere. Beispielsweise, Java Es gab immer wieder Sicherheitslücken, die es Websites, die das Java-Plug-In verwenden, ermöglichen, der Java-Sandbox zu entkommen und vollen Zugriff auf Ihren Computer zu haben. Exploits, die es schaffen, die Sandbox-Technologie von Google Chrome zu gefährden, waren viel seltener, obwohl selbst Chrome keine Tage hatte.

Verantwortliche Offenlegung

Manchmal entdecken die Guten eine Schwachstelle. Entweder entdeckt der Entwickler die Sicherheitsanfälligkeit selbst oder "White-Hat" -Hacker entdecken die Sicherheitsanfälligkeit und legen sie verantwortungsbewusst offen, möglicherweise durch Pwn2Own oder das Chrome Bug Bounty-Programm von Google, mit dem Hacker für das Erkennen von Sicherheitslücken belohnt und verantwortungsbewusst offengelegt werden. Der Entwickler behebt den Fehler und veröffentlicht einen Patch dafür.

Böswillige Personen versuchen möglicherweise später, die Sicherheitsanfälligkeit auszunutzen, nachdem sie offengelegt und gepatcht wurde. Die Benutzer hatten jedoch Zeit, sich darauf vorzubereiten.

Einige Leute patchen ihre Software nicht rechtzeitig, so dass diese Angriffe immer noch gefährlich sein können. Wenn ein Angriff jedoch auf eine Software mit bekannter Sicherheitsanfälligkeit abzielt, für die bereits ein Patch verfügbar ist, handelt es sich nicht um einen Zero-Day-Angriff.

Zero-Day-Angriffe

Manchmal entdecken die Bösen eine Schwachstelle. Die Leute, die die Sicherheitslücke entdecken, verkaufen sie möglicherweise an andere Personen und Organisationen, die nach Exploits suchen (dies ist ein großes Geschäft - dies sind nicht mehr nur Teenager in Kellern, die versuchen, sich mit Ihnen anzulegen, dies ist organisiertes Verbrechen in Aktion) oder verwenden sie selbst. Die Sicherheitsanfälligkeit war dem Entwickler möglicherweise bereits bekannt, aber der Entwickler konnte sie möglicherweise nicht rechtzeitig beheben.

In diesem Fall haben weder der Entwickler noch die Benutzer der Software eine Vorwarnung, dass ihre Software anfällig ist. Die Leute erfahren nur, dass die Software anfällig ist, wenn sie bereits angegriffen wird, häufig indem sie den Angriff untersuchen und herausfinden, welchen Fehler sie ausnutzt.

Dies ist ein Zero-Day-Angriff. Dies bedeutet, dass Entwickler keine Tage Zeit hatten, um das Problem zu lösen, bevor es bereits in freier Wildbahn ausgenutzt wird. Die Bösen haben es jedoch lange genug gewusst, um einen Exploit zu entwickeln und anzugreifen. Die Software bleibt anfällig für Angriffe, bis ein Patch veröffentlicht und von Benutzern angewendet wird. Dies kann mehrere Tage dauern.

So schützen Sie sich

Null Tage sind beängstigend, weil wir keine Vorankündigung haben. Wir können Zero-Day-Angriffe nicht verhindern, indem wir unsere Software gepatcht halten. Per Definition sind keine Patches für einen Zero-Day-Angriff verfügbar.

Was können wir also tun, um uns vor Zero-Day-Exploits zu schützen?

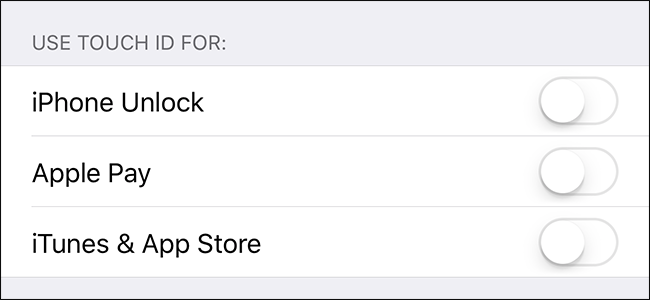

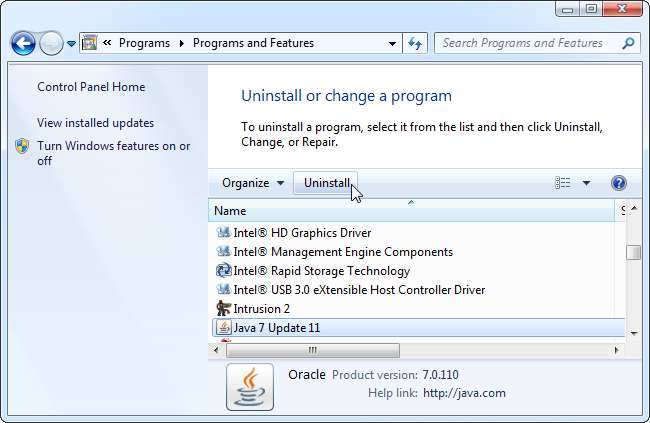

- Vermeiden Sie anfällige Software : Wir wissen nicht genau, ob es in Zukunft eine weitere Zero-Day-Sicherheitslücke in Java geben wird, aber die lange Geschichte von Zero-Day-Angriffen in Java bedeutet, dass dies wahrscheinlich der Fall sein wird. (Tatsächlich ist Java derzeit anfällig für mehrere Zero-Day-Angriffe, die noch nicht gepatcht wurden.) Java deinstallieren (oder Deaktivieren Sie das Plug-In, wenn Java installiert sein muss ) und Sie sind weniger gefährdet für Zero-Day-Angriffe. Der PDF-Reader und der Flash Player von Adobe hatten in der Vergangenheit auch eine Reihe von Zero-Day-Angriffen, obwohl sie sich in letzter Zeit verbessert haben.

- Reduzieren Sie Ihre Angriffsfläche : Je weniger Software für Zero-Day-Angriffe anfällig ist, desto besser. Aus diesem Grund ist es gut, nicht verwendete Browser-Plug-Ins zu deinstallieren und zu vermeiden, dass unnötige Serversoftware direkt dem Internet ausgesetzt wird. Selbst wenn die Serversoftware vollständig gepatcht ist, kann es schließlich zu einem Zero-Day-Angriff kommen.

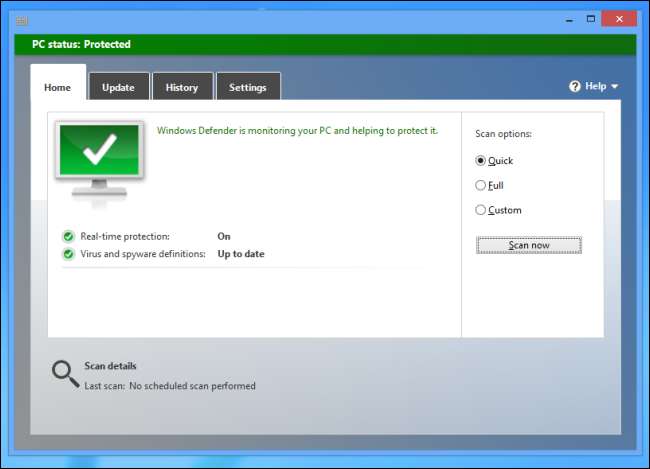

- Führen Sie ein Antivirus aus : Antivirenprogramme können gegen Zero-Day-Angriffe helfen. Bei einem Angriff, bei dem versucht wird, Malware auf Ihrem Computer zu installieren, wird die Malware-Installation möglicherweise vom Virenschutzprogramm vereitelt. Ein Heuristiken von Antivirenprogrammen (die verdächtig aussehende Aktivitäten erkennen) kann auch einen Zero-Day-Angriff blockieren. Antivirenprogramme können dann zum Schutz vor Zero-Day-Angriffen aktualisiert werden, sobald ein Patch für die anfällige Software selbst verfügbar ist. Aus diesem Grund ist es klug, unter Windows ein Antivirenprogramm zu verwenden, egal wie vorsichtig Sie sind.

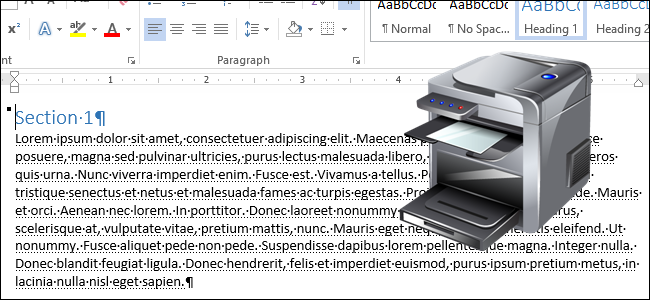

- Halten Sie Ihre Software auf dem neuesten Stand : Durch regelmäßiges Aktualisieren Ihrer Software werden Sie nicht vor Zero-Days geschützt, es wird jedoch sichergestellt, dass Sie das Update so bald wie möglich nach der Veröffentlichung erhalten. Aus diesem Grund ist es auch wichtig, die Angriffsfläche zu verkleinern und potenziell anfällige Software zu entfernen, die Sie nicht verwenden. Es ist weniger Software erforderlich, um sicherzustellen, dass sie aktualisiert wird.

Wir haben erklärt, was ein Zero-Day-Exploit ist, aber wie heißt eine permanente und nicht gepatchte Sicherheitslücke? Sehen Sie nach, ob Sie die Antwort unter herausfinden können unsere Geek Trivia Sektion !