Złośliwe oprogramowanie nie jest jedynym zagrożeniem internetowym, o które należy się martwić. Inżynieria społeczna to ogromne zagrożenie, które może uderzyć w każdy system operacyjny. W rzeczywistości inżynieria społeczna może również występować przez telefon lub w sytuacjach osobistych.

Ważne jest, aby zdawać sobie sprawę z inżynierii społecznej i być czujnym. Programy zabezpieczające nie chronią Cię przed większością zagrożeń socjotechnicznych, więc musisz się chronić.

Wyjaśnienie inżynierii społecznej

Tradycyjne ataki komputerowe często polegają na znalezieniu luki w kodzie komputera. Na przykład, jeśli używasz nieaktualnej wersji Adobe Flash - lub, nie daj Boże, Jawa , co według Cisco było przyczyną 91% ataków w 2013 roku - można było odwiedzić złośliwą witrynę, która wykorzystałaby lukę w oprogramowaniu, aby uzyskać dostęp do komputera. Atakujący manipuluje błędami w oprogramowaniu, aby uzyskać dostęp i zebrać prywatne informacje, być może za pomocą zainstalowanego przez siebie keyloggera.

Sztuczki socjotechniczne są inne, ponieważ zamiast tego obejmują psychologiczną manipulację. Innymi słowy, wykorzystują ludzi, a nie oprogramowanie.

ZWIĄZANE Z: Bezpieczeństwo online: przełamanie anatomii wiadomości phishingowych

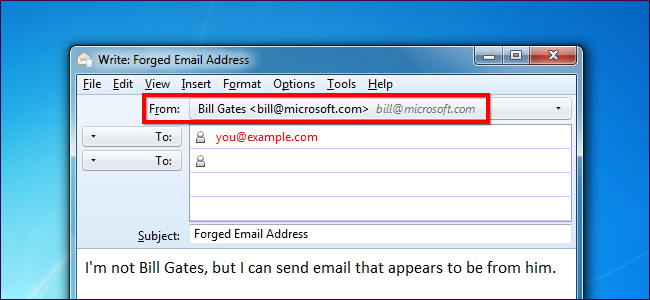

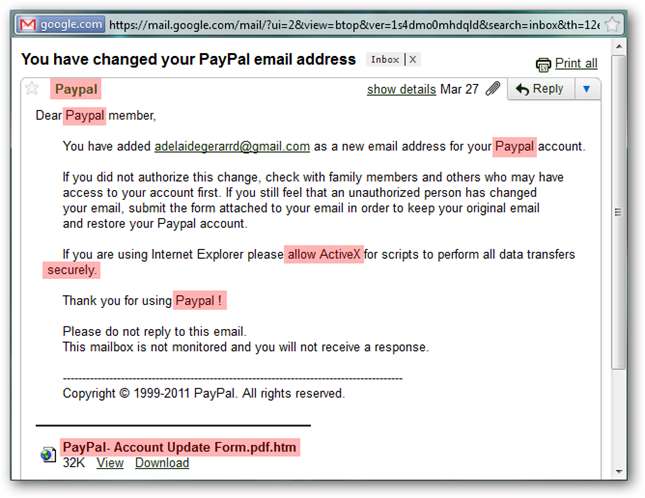

Prawdopodobnie już o tym słyszałeś wyłudzanie informacji , która jest formą inżynierii społecznej. Możesz otrzymać wiadomość e-mail z twierdzeniem, że pochodzi z banku, wystawcy kart kredytowych lub innej zaufanej firmy. Mogą przekierować Cię do fałszywej witryny internetowej udającej prawdziwą lub poprosić o pobranie i zainstalowanie złośliwego programu. Ale takie sztuczki socjotechniczne nie muszą obejmować fałszywych witryn internetowych ani złośliwego oprogramowania. Wiadomość phishingowa może po prostu poprosić Cię o wysłanie odpowiedzi e-mail z prywatnymi informacjami. Zamiast próbować wykorzystać błąd w oprogramowaniu, próbują wykorzystać normalne interakcje między ludźmi. Spear phishing może być jeszcze bardziej niebezpieczne, ponieważ jest to forma phishingu, której celem są określone osoby.

Przykłady inżynierii społecznej

Jedną popularną sztuczką w usługach czatu i grach online jest zarejestrowanie konta o nazwie takiej jak „Administrator” i wysyłanie ludziom przerażających wiadomości, takich jak „OSTRZEŻENIE: Wykryliśmy, że ktoś może włamać się na Twoje konto. Odpowiedz hasłem, aby się uwierzytelnić”. Jeśli cel odpowie, podając swoje hasło, dał się oszukać, a atakujący ma teraz hasło do swojego konta.

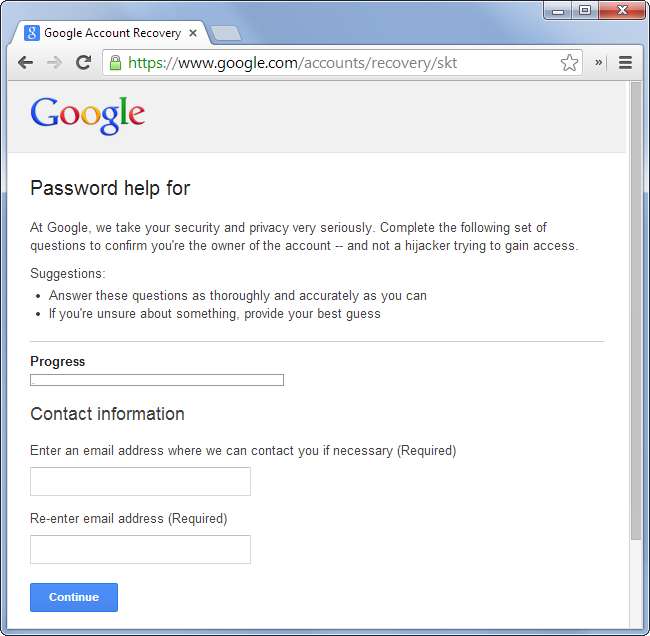

Jeśli ktoś ma Twoje dane osobowe, może je wykorzystać, aby uzyskać dostęp do Twoich kont. Na przykład informacje takie jak data urodzenia, numer ubezpieczenia społecznego i numer karty kredytowej są często używane do identyfikacji Ciebie. Jeśli ktoś ma te informacje, może skontaktować się z firmą i udawać, że jest Tobą. Ta sztuczka została wykorzystana przez atakującego w celu uzyskania dostępu do Yahoo! Sarah Palin Konto pocztowe w 2008 r., Podając wystarczającą ilość danych osobowych, aby uzyskać dostęp do konta za pośrednictwem formularza odzyskiwania hasła Yahoo! Tej samej metody można użyć w przypadku rozmowy telefonicznej, jeśli masz dane osobowe wymagane przez firmę do uwierzytelnienia. Atakujący posiadający pewne informacje o celu może udawać, że jest nim i uzyskać dostęp do większej liczby rzeczy.

Inżynierię społeczną można również wykorzystać osobiście. Osoba atakująca może wejść do firmy, poinformować sekretarza, że jest osobą zajmującą się naprawami, nowym pracownikiem lub inspektorem przeciwpożarowym autorytatywnym i przekonującym tonem, a następnie wędrować po korytarzach i potencjalnie kraść poufne dane lub umieszczać błędy w szpiegostwie korporacyjnym. Ta sztuczka zależy od tego, czy napastnik przedstawia się jako ktoś, kim nie jest. Jeśli sekretarka, portier lub ktokolwiek inny nie zadaje zbyt wielu pytań ani nie przygląda się zbyt uważnie, sztuczka się powiedzie.

ZWIĄZANE Z: W jaki sposób osoby atakujące faktycznie „włamują się do kont” w Internecie i jak się chronić

Ataki socjotechniczne obejmują szereg fałszywych witryn internetowych, fałszywych wiadomości e-mail i nikczemnych wiadomości na czacie, aż po podszywanie się pod kogoś przez telefon lub osobiście. Ataki te mają wiele różnych form, ale wszystkie mają jedną wspólną cechę - polegają na psychologicznych sztuczkach. Inżynieria społeczna została nazwana sztuką manipulacji psychologicznej. To jeden z główne sposoby, w jakie „hakerzy” faktycznie „włamują się” do kont online .

Jak unikać inżynierii społecznej

Znajomość inżynierii społecznej może pomóc w walce z tym. Podchodź podejrzliwie do niechcianych e-maili, wiadomości na czacie i rozmów telefonicznych, które zawierają prośby o podanie prywatnych informacji. Nigdy nie ujawniaj informacji finansowych ani ważnych danych osobowych przez e-mail. Nie pobieraj potencjalnie niebezpiecznych załączników do e-maili i nie uruchamiaj ich, nawet jeśli e-mail zawiera informację, że są ważne.

Nie powinieneś też podążać za linkami w e-mailach do wrażliwych witryn. Na przykład nie klikaj linku w e-mailu, który wydaje się pochodzić z Twojego banku i zaloguj się. Może Cię to prowadzić do fałszywej witryny wyłudzającej informacje udającej witrynę banku, ale z nieco innym adresem URL. Odwiedź witrynę internetową bezpośrednio.

Jeśli otrzymasz podejrzaną prośbę - na przykład telefon z Twojego banku z prośbą o podanie danych osobowych - skontaktuj się bezpośrednio ze źródłem zapytania i poproś o potwierdzenie. W tym przykładzie dzwonisz do swojego banku i pytasz, czego chcą, zamiast ujawniać informacje komuś, kto twierdzi, że jest Twoim bankiem.

Programy pocztowe, przeglądarki internetowe i pakiety bezpieczeństwa zazwyczaj mają filtry phishingowe, które ostrzegają Cię, gdy odwiedzasz znaną witrynę phishingową. Jedyne, co mogą zrobić, to ostrzec Cię, gdy odwiedzasz znaną witrynę phishingową lub otrzymujesz znaną wiadomość e-mail wyłudzającą informacje, a nie wiedzą o wszystkich dostępnych witrynach lub e-mailach phishingowych. W większości przypadków to do Ciebie należy ochrona - programy zabezpieczające mogą tylko trochę pomóc.

Podczas rozpatrywania wniosków o udostępnienie prywatnych danych i wszystkiego, co może być atakiem socjotechnicznym, warto zachować rozsądne podejrzenie. Podejrzenie i ostrożność pomogą Ci chronić, zarówno w trybie online, jak i offline.

Źródło zdjęcia: Jeff Turnet na Flickr