Malware ist nicht die einzige Online-Bedrohung, über die Sie sich Sorgen machen müssen. Social Engineering ist eine große Bedrohung und kann Sie auf jedem Betriebssystem treffen. In der Tat kann Social Engineering auch über das Telefon und in persönlichen Situationen stattfinden.

Es ist wichtig, sich des Social Engineering bewusst zu sein und Ausschau zu halten. Sicherheitsprogramme schützen Sie nicht vor den meisten Social-Engineering-Bedrohungen, daher müssen Sie sich selbst schützen.

Social Engineering erklärt

Herkömmliche computergestützte Angriffe hängen häufig davon ab, ob eine Sicherheitslücke im Code eines Computers gefunden wird. Wenn Sie beispielsweise eine veraltete Version von Adobe Flash verwenden - oder, Gott bewahre, Java Laut Cisco war dies die Ursache für 91% der Angriffe im Jahr 2013 - Sie könnten eine schädliche Website besuchen und diese Website würde die Sicherheitsanfälligkeit in Ihrer Software ausnutzen, um Zugriff auf Ihren Computer zu erhalten. Der Angreifer manipuliert Fehler in der Software, um Zugriff zu erhalten und private Informationen zu sammeln, möglicherweise mit einem von ihm installierten Keylogger.

Social-Engineering-Tricks sind anders, weil sie stattdessen psychologische Manipulationen beinhalten. Mit anderen Worten, sie nutzen Menschen aus, nicht ihre Software.

VERBUNDEN: Online-Sicherheit: Aufschlüsselung der Anatomie einer Phishing-E-Mail

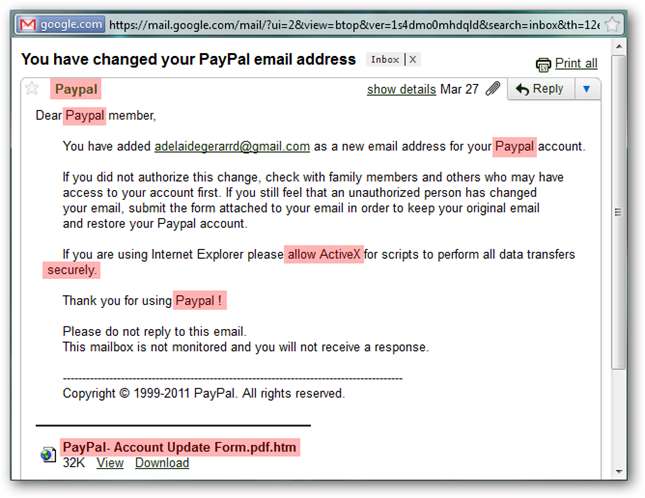

Sie haben wahrscheinlich schon davon gehört phishing , das ist eine Form von Social Engineering. Möglicherweise erhalten Sie eine E-Mail von Ihrer Bank, Ihrem Kreditkartenunternehmen oder einem anderen vertrauenswürdigen Unternehmen. Sie können Sie zu einer gefälschten Website weiterleiten, die so getarnt ist, dass sie wie eine echte aussieht, oder Sie auffordern, ein Schadprogramm herunterzuladen und zu installieren. Solche Social-Engineering-Tricks müssen jedoch keine gefälschten Websites oder Malware beinhalten. In der Phishing-E-Mail werden Sie möglicherweise lediglich aufgefordert, eine E-Mail-Antwort mit privaten Informationen zu senden. Anstatt zu versuchen, einen Fehler in einer Software auszunutzen, versuchen sie, normale menschliche Interaktionen auszunutzen. Speerfischen kann sogar noch gefährlicher sein, da es sich um eine Form von Phishing handelt, die auf bestimmte Personen abzielt.

Beispiele für Social Engineering

Ein beliebter Trick bei Chat-Diensten und Online-Spielen war die Registrierung eines Kontos mit einem Namen wie "Administrator" und das Senden von beängstigenden Nachrichten wie "WARNUNG: Wir haben festgestellt, dass jemand Ihr Konto hackt. Antworten Sie mit Ihrem Passwort, um sich zu authentifizieren." Wenn ein Ziel mit seinem Passwort antwortet, ist es auf den Trick hereingefallen und der Angreifer hat jetzt sein Kontokennwort.

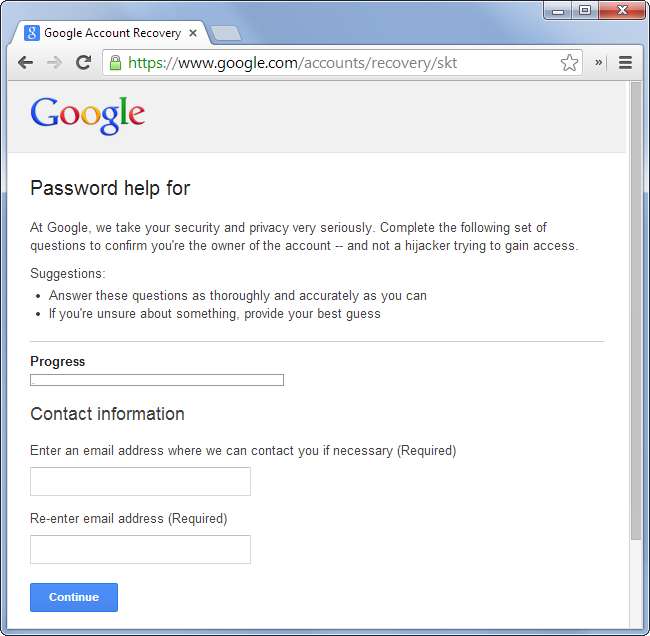

Wenn jemand persönliche Informationen über Sie hat, kann er diese verwenden, um Zugriff auf Ihre Konten zu erhalten. Beispielsweise werden Informationen wie Ihr Geburtsdatum, Ihre Sozialversicherungsnummer und Ihre Kreditkartennummer häufig verwendet, um Sie zu identifizieren. Wenn jemand über diese Informationen verfügt, kann er sich an ein Unternehmen wenden und sich als Sie ausgeben. Dieser Trick wurde von einem Angreifer verwendet, um Zugriff auf Sarah Palins Yahoo! E-Mail-Konto im Jahr 2008, das genügend persönliche Daten übermittelt, um über das Passwortwiederherstellungsformular von Yahoo! auf das Konto zugreifen zu können. Dieselbe Methode kann auch über das Telefon verwendet werden, wenn Sie über die persönlichen Informationen verfügen, die das Unternehmen zur Authentifizierung benötigt. Ein Angreifer mit einigen Informationen zu einem Ziel kann sich als solche ausgeben und Zugriff auf weitere Dinge erhalten.

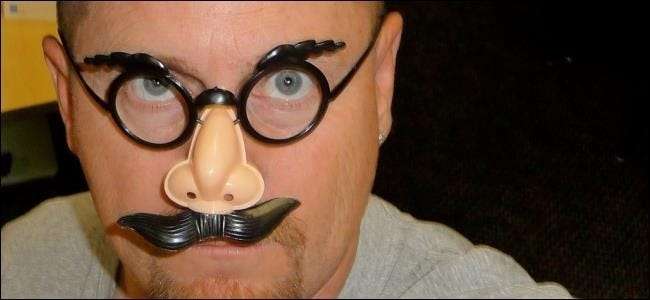

Social Engineering kann auch persönlich eingesetzt werden. Ein Angreifer kann ein Unternehmen betreten, die Sekretärin in einem maßgeblichen und überzeugenden Ton darüber informieren, dass es sich um eine Reparaturperson, einen neuen Mitarbeiter oder einen Brandinspektor handelt, und dann durch die Hallen streifen und möglicherweise vertrauliche Daten oder Anlagenfehler stehlen, um Unternehmensspionage durchzuführen. Dieser Trick hängt davon ab, ob sich der Angreifer als jemand präsentiert, der er nicht ist. Wenn eine Sekretärin, ein Portier oder ein anderer Verantwortlicher nicht zu viele Fragen stellt oder zu genau hinschaut, ist der Trick erfolgreich.

VERBUNDEN: Wie Angreifer tatsächlich Konten online "hacken" und wie Sie sich schützen

Social-Engineering-Angriffe erstrecken sich über gefälschte Websites, betrügerische E-Mails und schändliche Chat-Nachrichten bis hin zum Identitätswechsel mit jemandem am Telefon oder persönlich. Diese Angriffe gibt es in einer Vielzahl von Formen, aber alle haben eines gemeinsam: Sie hängen von psychologischen Tricks ab. Social Engineering wurde als Kunst der psychologischen Manipulation bezeichnet. Es ist eines von Die wichtigsten Methoden, mit denen „Hacker“ Konten online „hacken“ .

So vermeiden Sie Social Engineering

Wenn Sie wissen, dass Social Engineering vorhanden ist, können Sie es bekämpfen. Seien Sie misstrauisch gegenüber unerwünschten E-Mails, Chat-Nachrichten und Telefonanrufen, die nach privaten Informationen fragen. Geben Sie niemals finanzielle Informationen oder wichtige persönliche Informationen per E-Mail weiter. Laden Sie keine potenziell gefährlichen E-Mail-Anhänge herunter und führen Sie sie nicht aus, auch wenn eine E-Mail behauptet, dass sie wichtig sind.

Sie sollten auch keinen Links in einer E-Mail zu sensiblen Websites folgen. Klicken Sie beispielsweise nicht auf einen Link in einer E-Mail, die anscheinend von Ihrer Bank stammt, und melden Sie sich an. Möglicherweise gelangen Sie zu einer gefälschten Phishing-Site, die als Site Ihrer Bank verkleidet ist, jedoch eine geringfügig andere URL aufweist. Besuchen Sie stattdessen direkt die Website.

Wenn Sie eine verdächtige Anfrage erhalten, z. B. bei einem Anruf Ihrer Bank nach persönlichen Informationen, wenden Sie sich direkt an die Quelle der Anfrage und fordern Sie eine Bestätigung an. In diesem Beispiel rufen Sie Ihre Bank an und fragen, was sie möchte, anstatt die Informationen an jemanden weiterzugeben, der behauptet, Ihre Bank zu sein.

E-Mail-Programme, Webbrowser und Sicherheitssuiten verfügen im Allgemeinen über Phishing-Filter, die Sie warnen, wenn Sie eine bekannte Phishing-Site besuchen. Sie können Sie lediglich warnen, wenn Sie eine bekannte Phishing-Site besuchen oder eine bekannte Phishing-E-Mail erhalten, und sie kennen nicht alle Phishing-Sites oder E-Mails da draußen. Zum größten Teil liegt es an Ihnen, sich selbst zu schützen - Sicherheitsprogramme können nur wenig helfen.

Es ist eine gute Idee, bei Anfragen nach privaten Daten und allem anderen, was ein Social-Engineering-Angriff sein könnte, einen gesunden Verdacht zu üben. Verdacht und Vorsicht schützen Sie sowohl online als auch offline.

Bildnachweis: Jeff Turnet auf Flickr