Apple stawia na swoją reputację, dbając o to, aby dane, które od Ciebie gromadzi, pozostały prywatne. W jaki sposób? Używając czegoś, co nazywa się „Różnicową prywatnością”.

Co to jest prywatność różnicowa?

jabłko tak to wyjaśnia:

Firma Apple korzysta z technologii różnicowej prywatności, aby pomóc odkryć wzorce użytkowania dużej liczby użytkowników bez narażania ich prywatności. Aby ukryć tożsamość osoby, funkcja Różnicowa prywatność dodaje szum matematyczny do niewielkiej próbki wzorców użytkowania tej osoby. Ponieważ coraz więcej osób ma ten sam wzorzec, pojawiają się ogólne wzorce, które mogą informować i poprawiać wrażenia użytkownika.

Filozofia prywatności różnicowej jest następująca: każdy użytkownik, którego urządzenie, niezależnie od tego, czy jest to iPhone, iPad czy Mac, dodaje obliczenia do większej puli zagregowanych danych (duży obraz utworzony z różnych mniejszych obrazów), nie powinien być ujawniany jako źródło, nie mówiąc już o tym, jakie dane przekazali.

Apple nie jest jedyną firmą, która to robi - zarówno Google, jak i Microsoft korzystały z niej jeszcze wcześniej. Ale Apple spopularyzował to, szczegółowo o tym opowiadając Myśl przewodnia WWDC 2016 .

Pytasz, czym różni się to od innych anonimowych danych? Cóż, zanonimizowane dane mogą być nadal używane do wywnioskowania danych osobowych, jeśli wiesz wystarczająco dużo o osobie.

Powiedzmy, że haker może uzyskać dostęp do anonimowej bazy danych, która ujawnia listy płac firmy. Powiedzmy, że wiedzą też, że pracownik X przenosi się do innego obszaru. Haker może wtedy po prostu przeszukać bazę danych przed i po przeprowadzce pracownika X i łatwo wydedukować jego dochód.

Aby chronić poufne informacje pracownika X, funkcja Differential Privacy zmienia dane za pomocą matematycznego „szumu” i innych technik, tak że w przypadku zapytania do bazy danych otrzymasz tylko przybliżenie ile (lub ktokolwiek inny) zapłacono pracownikowi X.

Dlatego jego prywatność jest zachowana ze względu na „różnicę” między dostarczonymi danymi a dodanym do nich szumem, więc jest na tyle niejasny, że praktycznie niemożliwe jest ustalenie, czy dane, na które patrzysz, to w rzeczywistości konkretna osoba.

Jak działa zróżnicowana prywatność Apple?

Prywatność różnicowa to stosunkowo nowa koncepcja , ale chodzi o to, że może dać firmie wnikliwy wgląd w oparciu o dane od jej użytkowników, nie wiedząc co dokładnie te dane mówią lub od kogo pochodzą.

Na przykład Apple opiera się na trzech składnikach, aby dostosować prywatność różnicową na urządzeniach Mac lub iOS: haszowanie, podpróbkowanie i wstrzykiwanie szumów.

Haszowanie pobiera ciąg tekstu i zamienia go na krótszą wartość o stałej długości i miesza te klucze w nieodwracalnie losowe ciągi unikalnych znaków lub „hash”. To zasłania dane, więc urządzenie nie przechowuje żadnych z nich w oryginalnej formie.

Podpróbkowanie oznacza, że zamiast zbierać każde słowo, które wpisuje osoba, Apple użyje tylko mniejszej próbki. Załóżmy na przykład, że prowadzisz długą rozmowę tekstową ze znajomym, swobodnie używając emotikonów. Zamiast zbierać całą rozmowę, podpróbkowanie może zamiast tego używać tylko części, którymi interesuje się Apple, takich jak emoji.

Wreszcie urządzenie wprowadza szum, dodając losowe dane do oryginalnego zestawu danych, aby uczynić go bardziej niejasnym. Oznacza to, że Apple uzyskuje wynik, który został nieco zamaskowany i dlatego nie jest do końca dokładny.

Wszystko to dzieje się na Twoim urządzeniu, więc zostało już skrócone, pomieszane, próbkowane i zamazane, zanim jeszcze zostanie wysłane do chmury, aby Apple mógł je przeanalizować.

Gdzie jest wykorzystywana zróżnicowana prywatność Apple?

Istnieje wiele przypadków, w których Apple moc chcą zbierać dane, aby ulepszać swoje aplikacje i usługi. Obecnie Apple używa różnicowej prywatności tylko w czterech określonych obszarach.

- Gdy wystarczająca liczba osób zastąpi słowo określonym emoji, stanie się to sugestią dla wszystkich.

- Gdy nowe słowa zostaną dodane do wystarczającej liczby słowników lokalnych, aby można je było uznać za powszechne, Apple doda je także do słowników innych osób.

- Możesz użyć wyszukiwanego hasła w Spotlight, a następnie poda sugestie aplikacji i otworzy ten link we wspomnianej aplikacji lub umożliwi zainstalowanie go z App Store. Załóżmy na przykład, że wyszukujesz hasło „Star Trek”, co sugeruje aplikację IMDB. Im więcej osób otworzy lub zainstaluje aplikację IMDB, tym bardziej będzie ona wyświetlana w wynikach wyszukiwania wszystkich osób.

- Zapewni to dokładniejsze wyniki dla wskazówek wyszukiwania w notatkach. Załóżmy na przykład, że masz notatkę ze słowem „jabłko”. Przeprowadzasz wyszukiwanie, które daje wyniki nie tylko dla definicji ze słownika, ale również dla witryny Apple, lokalizacji sklepów Apple i tak dalej. Można przypuszczać, że im więcej osób dotyka określonych wyników, tym wyżej i częściej będą one wyświetlane w wynikach wyszukiwania dla wszystkich innych.

Użyjmy jako przykładu emotikonów. W iOS 10 Apple wprowadził nową funkcję zastępowania emoji w iMessage. Wpisz słowo „miłość” i możesz zastąpić je emoji serca. wpisz słowo „pies” i - zgadłeś - możesz je zastąpić emoji psa.

Podobnie, Twój iPhone może przewidzieć, jakiego emotikonu chcesz, więc jeśli piszesz wiadomość „Idę wyprowadzić psa”, Twój iPhone zasugeruje emotikon psa.

Tak więc Apple bierze wszystkie te małe fragmenty danych iMessage, które gromadzi, analizuje je jako całość i może wywnioskować wzorce na podstawie tego, co ludzie piszą iw jakim kontekście. Oznacza to, że Twój iPhone może oferować mądrzejsze wybory, ponieważ korzysta z tych wszystkich rozmów tekstowych, które inni tworzą i myśli: „to prawdopodobnie emoji, którego potrzebujesz”.

Zajmuje wioskę (emotikonów)

Wadą różnicowej prywatności jest to, że nie zapewnia ona dokładnych wyników w małych próbkach. Jej moc polega na tym, że określone dane są niejasne, więc nie można ich przypisać żadnemu jednemu użytkownikowi. Aby działał i działał dobrze, musi w nim uczestniczyć wielu użytkowników.

To tak, jakby patrzeć na bitmapowe zdjęcie z bardzo bliska. Nie będziesz w stanie zobaczyć, co to jest, jeśli spojrzysz tylko na kilka bitów, ale gdy cofniesz się i spojrzysz na całość, obraz stanie się wyraźniejszy i bardziej zdefiniowany, nawet jeśli nie jest bardzo wysoki rozkład.

W związku z tym, aby ulepszyć wymianę i przewidywanie emotikonów (między innymi), Apple musi gromadzić dane iPhone'a i Maca z całego świata, aby dać im coraz wyraźniejszy obraz tego, co robią ludzie, a tym samym ulepszyć swoje aplikacje i usługi. Zwraca się do wszystkich tych losowych, hałaśliwych danych pochodzących z crowdsourcingu i wyszukuje w nich wzorce - na przykład ilu użytkowników używa emoji brzoskwini zamiast „tyłek”.

Tak więc siła Różnicowej Prywatności polega na tym, że Apple jest w stanie zbadać duże ilości zagregowanych danych, jednocześnie zapewniając, że nikt nie jest mądrzejszy, kto wysyła im te dane.

Jak zrezygnować z różnicowej prywatności w systemach iOS i macOS

Jeśli nadal nie jesteś przekonany, że różnicowa prywatność jest dla Ciebie odpowiednia, masz szczęście. Możesz zrezygnować bezpośrednio w ustawieniach urządzenia.

Na urządzeniu z systemem iOS dotknij otwórz „Ustawienia”, a następnie „Prywatność”.

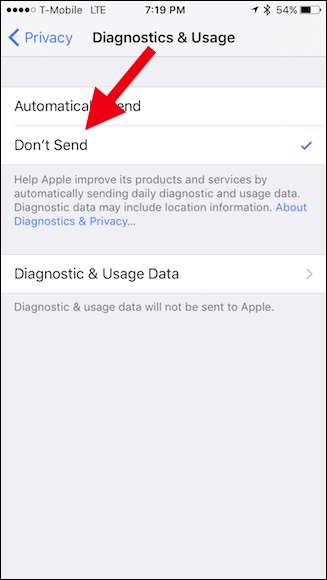

Na ekranie Prywatność dotknij „Diagnostyka i użycie”.

Na koniec na ekranie Diagnostyka i użycie kliknij „Nie wysyłaj”.

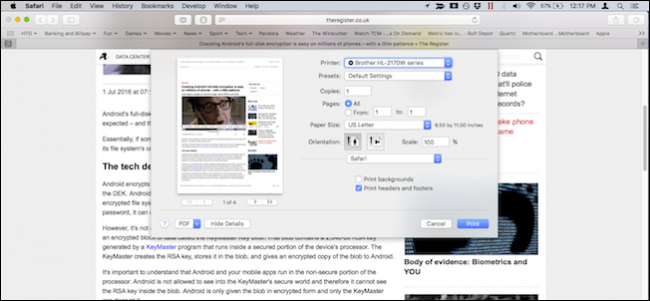

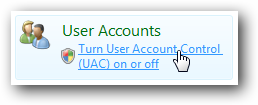

W systemie macOS otwórz Preferencje systemowe i kliknij „Bezpieczeństwo i prywatność”.

W preferencjach Bezpieczeństwo i prywatność kliknij kartę „Prywatność”, a następnie upewnij się, że opcja „Wysyłaj dane diagnostyczne i dotyczące użytkowania do Apple” nie jest zaznaczona. Pamiętaj, że przed dokonaniem tej zmiany musisz kliknąć ikonę kłódki w lewym dolnym rogu i wprowadzić hasło systemowe.

Oczywiście, Różnicowa prywatność to znacznie więcej , zarówno w teorii, jak iw zastosowaniu, niż to uproszczone wyjaśnienie. Jego mięso i ziemniaki w dużym stopniu opierają się na poważnej matematyce i jako takie mogą być dość ciężkie i skomplikowane.

Miejmy jednak nadzieję, że daje to wyobrażenie o tym, jak to działa i że czujesz się pewniej, gdy firmy zbierają określone dane bez obawy, że zostaną zidentyfikowane.