Systemy uwierzytelniania dwuskładnikowego nie są tak niezawodne, jak się wydaje. Atakujący w rzeczywistości nie potrzebuje Twojego fizycznego tokena uwierzytelniania, jeśli może oszukać firmę telefoniczną lub samą bezpieczną usługę, aby ich wpuściła.

Dodatkowe uwierzytelnianie jest zawsze pomocne. Chociaż nic nie zapewnia tak doskonałego bezpieczeństwa, jakiego wszyscy chcemy, korzystanie z uwierzytelniania dwuskładnikowego stwarza więcej przeszkód dla atakujących, którzy chcą Twoich rzeczy.

Twoja firma telefoniczna to słabe łącze

ZWIĄZANE Z: Zabezpiecz się, korzystając z weryfikacji dwuetapowej w tych 16 usługach sieci Web

Plik dwuetapowe systemy uwierzytelniania na wielu stronach internetowych pracuj, wysyłając wiadomość na Twój telefon za pomocą SMS-a, gdy ktoś próbuje się zalogować. Nawet jeśli używasz dedykowanej aplikacji na telefonie do generowania kodów, istnieje duża szansa, że wybrana usługa pozwoli ludziom zalogować się przez wysłanie kodu SMS do telefonu. Usługa może też pozwolić na usunięcie z konta ochrony uwierzytelniania dwuskładnikowego po potwierdzeniu, że masz dostęp do numeru telefonu skonfigurowanego jako pomocniczy numer telefonu.

To wszystko brzmi dobrze. Masz swój telefon komórkowy i ma numer telefonu. Ma w sobie fizyczną kartę SIM, która wiąże go z tym numerem telefonu u operatora komórkowego. Wszystko wydaje się bardzo fizyczne. Niestety, Twój numer telefonu nie jest tak bezpieczny, jak myślisz.

Jeśli kiedykolwiek musiałeś przenieść istniejący numer telefonu na nową kartę SIM po zgubieniu telefonu lub po prostu uzyskaniu nowego, będziesz wiedział, co często możesz zrobić całkowicie przez telefon - a może nawet online. Atakujący musi tylko zadzwonić do działu obsługi klienta Twojej firmy telefonii komórkowej i udawać Ciebie. Będą musieli znać Twój numer telefonu i poznać Twoje dane osobowe. Są to rodzaje informacji - na przykład numer karty kredytowej, ostatnie cztery cyfry numeru PESEL i inne - które regularnie wyciekają do dużych baz danych i są wykorzystywane do kradzieży tożsamości. Atakujący może próbować przenieść Twój numer telefonu na swój telefon.

Są jeszcze prostsze sposoby. Mogą też na przykład skonfigurować przekierowanie połączeń po stronie firmy telefonicznej, aby przychodzące połączenia głosowe były przekazywane na ich telefon i nie docierały do Twojego.

Heck, osoba atakująca może nie potrzebować dostępu do Twojego pełnego numeru telefonu. Mogą uzyskać dostęp do Twojej poczty głosowej, spróbować zalogować się na stronach internetowych o 3 nad ranem, a następnie pobrać kody weryfikacyjne z Twojej skrzynki głosowej. Jak bezpieczny jest system poczty głosowej Twojej firmy telefonicznej? Jak bezpieczny jest kod PIN do poczty głosowej - czy w ogóle go ustawiłeś? Nie każdy ma! A jeśli tak, to ile wysiłku zajęłoby atakującemu zresetowanie numeru PIN poczty głosowej, dzwoniąc do firmy telekomunikacyjnej?

Twój numer telefonu to koniec

ZWIĄZANE Z: Jak uniknąć blokady podczas korzystania z uwierzytelniania dwuskładnikowego

Twój numer telefonu staje się słabym ogniwem, umożliwiając atakującemu usuń weryfikację dwuetapową ze swojego konta - lub otrzymuj kody weryfikacji dwuetapowej - za pośrednictwem wiadomości SMS lub połączeń głosowych. Zanim zdasz sobie sprawę, że coś jest nie tak, mogą mieć dostęp do tych kont.

To problem praktycznie każdej usługi. Usługi online nie chcą, aby ludzie tracili dostęp do swoich kont, więc generalnie pozwalają ominąć i usunąć uwierzytelnianie dwuskładnikowe za pomocą numeru telefonu. Jest to przydatne, jeśli musiałeś zresetować telefon lub uzyskać nowy i zgubiłeś kody uwierzytelniania dwuskładnikowego, ale nadal masz swój numer telefonu.

Teoretycznie powinno być tutaj dużo ochrony. W rzeczywistości masz do czynienia z pracownikami obsługi klienta u dostawców usług komórkowych. Systemy te są często konfigurowane pod kątem wydajności, a pracownik obsługi klienta może przeoczyć niektóre zabezpieczenia, przed którymi stoi klient, który wydaje się zły, niecierpliwy i ma dość informacji. Twoja firma telefoniczna i jej dział obsługi klienta są słabym ogniwem w Twoim bezpieczeństwie.

Ochrona numeru telefonu jest trudna. Realistycznie rzecz biorąc, operatorzy telefonii komórkowej powinni zapewnić więcej zabezpieczeń, aby zmniejszyć to ryzyko. W rzeczywistości prawdopodobnie chcesz zrobić coś samodzielnie, zamiast czekać, aż duże korporacje naprawią swoje procedury obsługi klienta. Niektóre usługi mogą umożliwiać wyłączenie odzyskiwania lub resetowania za pomocą numerów telefonów i ostrzeżenie przed tym obficie - ale jeśli jest to system o znaczeniu krytycznym, możesz wybrać bardziej bezpieczne procedury resetowania, takie jak kody resetowania, które możesz zablokować w skarbcu banku na wypadek kiedykolwiek ich potrzebujesz.

Inne procedury resetowania

ZWIĄZANE Z: Pytania zabezpieczające są niepewne: jak chronić swoje konta

Nie chodzi też tylko o Twój numer telefonu. Wiele usług umożliwia usunięcie tego dwuskładnikowego uwierzytelniania na inne sposoby, jeśli twierdzisz, że zgubiłeś kod i musisz się zalogować. Jeśli znasz wystarczająco dużo danych osobowych o koncie, możesz się zalogować.

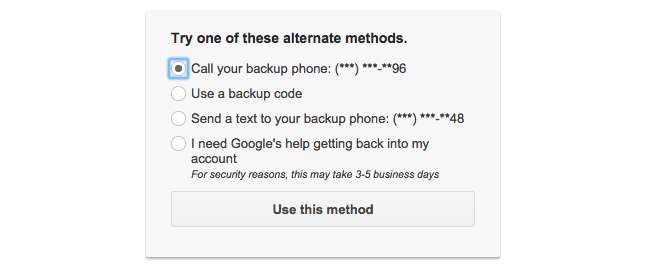

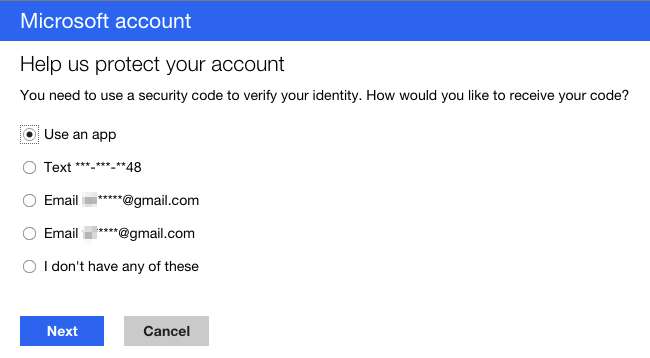

Spróbuj sam - przejdź do usługi zabezpieczonej uwierzytelnianiem dwuskładnikowym i udawaj, że zgubiłeś kod. Zobacz, co trzeba zrobić, aby się tam dostać. Może być konieczne podanie danych osobowych lub odpowiedzi niepewne „pytania zabezpieczające” w najgorszym przypadku. Zależy to od konfiguracji usługi. Możesz je zresetować, wysyłając e-mailem łącze do innego konta e-mail, w którym to przypadku konto e-mail może stać się słabym łączem. W idealnej sytuacji wystarczy mieć dostęp do numeru telefonu lub kodów odzyskiwania - i jak widzieliśmy, część zawierająca numer telefonu jest słabym ogniwem.

Oto coś jeszcze przerażającego: nie chodzi tylko o ominięcie weryfikacji dwuetapowej. Osoba atakująca może spróbować podobnych sztuczek, aby całkowicie ominąć Twoje hasło. Może to zadziałać, ponieważ usługi online chcą mieć pewność, że użytkownicy mogą odzyskać dostęp do swoich kont, nawet jeśli utracą hasła.

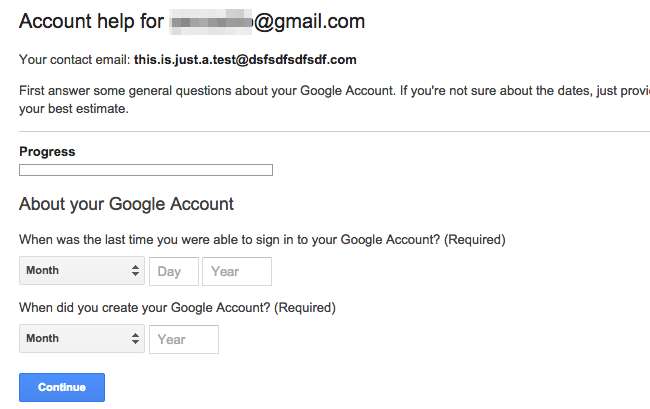

Na przykład spójrz na plik Odzyskiwanie konta Google system. To ostatnia opcja odzyskiwania konta. Jeśli twierdzisz, że nie znasz żadnych haseł, w końcu zostaniesz poproszony o podanie informacji o swoim koncie, np. Kiedy je utworzyłeś i do kogo często wysyłasz e-maile. Osoba atakująca, która wie wystarczająco dużo o Tobie, może teoretycznie skorzystać z procedur resetowania hasła, takich jak te, aby uzyskać dostęp do Twoich kont.

Nigdy nie słyszeliśmy o nadużyciach w procesie odzyskiwania konta Google, ale Google nie jest jedyną firmą, która ma takie narzędzia. Nie wszystkie mogą być całkowicie niezawodne, zwłaszcza jeśli atakujący wie o tobie wystarczająco dużo.

Niezależnie od problemów konto z konfiguracją weryfikacji dwuetapowej zawsze będzie bezpieczniejsze niż to samo konto bez weryfikacji dwuetapowej. Ale uwierzytelnianie dwuskładnikowe to nie wszystko, co widzieliśmy w przypadku utwory, które wykorzystują największe słabe ogniwo : Twoja firma telefoniczna.