I sistemi di autenticazione a due fattori non sono così infallibili come sembrano. Un utente malintenzionato in realtà non ha bisogno del tuo token di autenticazione fisico se può ingannare la tua compagnia telefonica o il servizio sicuro stesso per lasciarlo entrare.

Un'autenticazione aggiuntiva è sempre utile. Sebbene nulla offra la sicurezza perfetta che tutti desideriamo, l'utilizzo dell'autenticazione a due fattori pone più ostacoli agli aggressori che vogliono le tue cose.

La tua compagnia telefonica è un collegamento debole

RELAZIONATO: Proteggiti utilizzando la verifica in due passaggi su questi 16 servizi Web

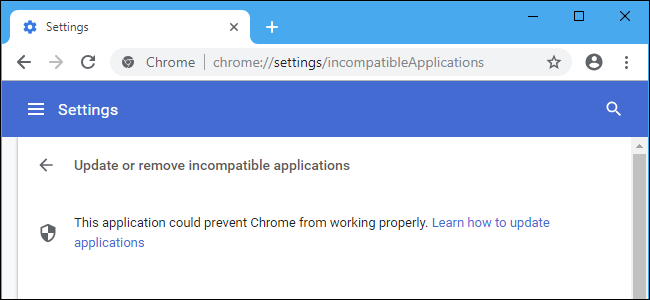

Il sistemi di autenticazione in due fasi su molti siti web funziona inviando un messaggio al tuo telefono tramite SMS quando qualcuno tenta di accedere. Anche se utilizzi un'app dedicata sul telefono per generare codici, ci sono buone probabilità che il tuo servizio di scelta offra di consentire alle persone di accedere inviando un codice SMS sul tuo telefono. Oppure, il servizio potrebbe consentirti di rimuovere la protezione dell'autenticazione a due fattori dal tuo account dopo aver confermato di avere accesso a un numero di telefono configurato come numero di telefono di recupero.

Va tutto bene. Hai il tuo cellulare e ha un numero di telefono. Ha una scheda SIM fisica al suo interno che la lega a quel numero di telefono con il tuo provider di telefonia cellulare. Sembra tutto molto fisico. Ma, purtroppo, il tuo numero di telefono non è sicuro come pensi.

Se hai mai avuto bisogno di spostare un numero di telefono esistente su una nuova scheda SIM dopo aver perso il telefono o semplicemente averne ricevuto uno nuovo, saprai cosa puoi fare spesso interamente per telefono, o forse anche online. Tutto ciò che un utente malintenzionato deve fare è chiamare il servizio clienti della tua azienda di telefonia cellulare e fingere di essere te. Dovranno sapere qual è il tuo numero di telefono e conoscere alcuni dettagli personali su di te. Questi sono i tipi di dettagli - ad esempio, numero di carta di credito, ultime quattro cifre di un SSN e altri - che regolarmente trapelano nei grandi database e vengono utilizzati per il furto di identità. L'autore dell'attacco può provare a spostare il tuo numero di telefono sul proprio telefono.

Ci sono modi ancora più semplici. Oppure, ad esempio, possono impostare l'inoltro delle chiamate dal lato della compagnia telefonica in modo che le chiamate vocali in arrivo vengano inoltrate al proprio telefono e non raggiungano il tuo.

Diamine, un utente malintenzionato potrebbe non aver bisogno di accedere al tuo numero di telefono completo. Potrebbero accedere alla tua casella vocale, provare ad accedere ai siti Web alle 3 del mattino e quindi acquisire i codici di verifica dalla tua casella vocale. Quanto è sicuro esattamente il sistema di posta vocale della tua compagnia telefonica? Quanto è sicuro il PIN della tua casella vocale - ne hai persino impostato uno? Non tutti lo hanno! E, in tal caso, quanto sforzo sarebbe necessario a un utente malintenzionato per ripristinare il PIN della posta vocale chiamando la compagnia telefonica?

Con il tuo numero di telefono, è tutto finito

RELAZIONATO: Come evitare di essere bloccati quando si utilizza l'autenticazione a due fattori

Il tuo numero di telefono diventa l'anello debole, consentendo al tuo aggressore di farlo rimuovere la verifica in due passaggi dal tuo account - oppure ricevi codici di verifica in due passaggi - tramite SMS o chiamate vocali. Quando ti rendi conto che qualcosa non va, possono avere accesso a quegli account.

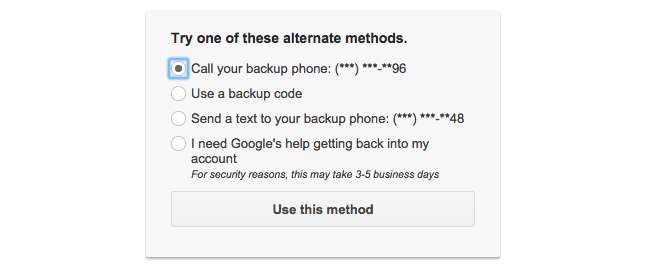

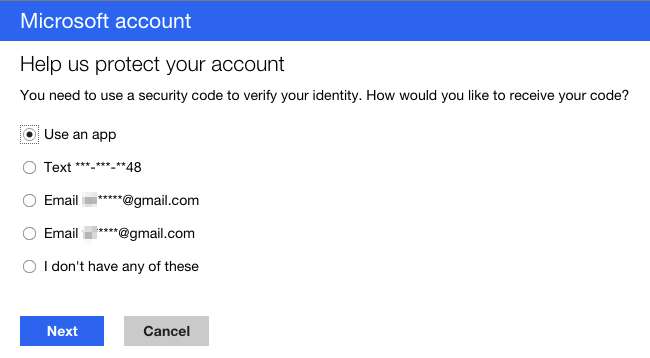

Questo è un problema praticamente per ogni servizio. I servizi online non vogliono che le persone perdano l'accesso ai loro account, quindi generalmente ti consentono di aggirare e rimuovere l'autenticazione a due fattori con il tuo numero di telefono. Questo aiuta se hai dovuto reimpostare il telefono o ottenerne uno nuovo e hai perso i codici di autenticazione a due fattori, ma hai ancora il tuo numero di telefono.

Teoricamente, dovrebbe esserci molta protezione qui. In realtà, hai a che fare con il personale del servizio clienti presso i fornitori di servizi cellulari. Questi sistemi sono spesso impostati per l'efficienza e un dipendente del servizio clienti può trascurare alcune delle misure di salvaguardia che deve affrontare un cliente che sembra arrabbiato, impaziente e dispone di informazioni che sembrano sufficienti. La tua compagnia telefonica e il suo servizio clienti sono un anello debole della tua sicurezza.

Proteggere il tuo numero di telefono è difficile. Realisticamente, le società di telefonia cellulare dovrebbero fornire maggiori garanzie per rendere questo meno rischioso. In realtà, probabilmente vorrai fare qualcosa da solo invece di aspettare che le grandi aziende aggiustino le loro procedure di assistenza clienti. Alcuni servizi potrebbero consentirti di disabilitare il ripristino o il ripristino tramite numeri di telefono e metterti in guardia contro di esso in modo profuso, ma, se si tratta di un sistema mission-critical, potresti scegliere procedure di ripristino più sicure come i codici di ripristino che puoi bloccare in un caveau della banca nel caso ne hai mai bisogno.

Altre procedure di ripristino

RELAZIONATO: Le domande sulla sicurezza non sono sicure: come proteggere i tuoi account

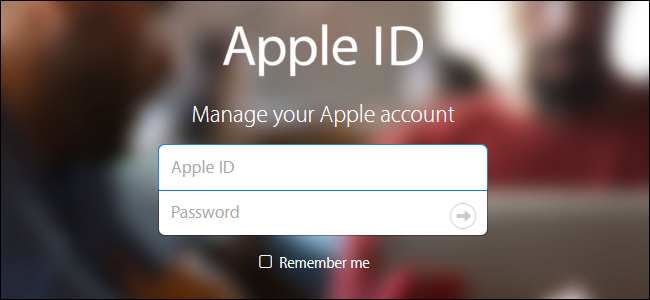

Non si tratta solo del tuo numero di telefono. Molti servizi ti consentono di rimuovere l'autenticazione a due fattori in altri modi se dichiari di aver perso il codice e devi eseguire l'accesso. Se conosci abbastanza dettagli personali sull'account, potresti essere in grado di accedervi.

Prova tu stesso: vai al servizio che ti sei protetto con l'autenticazione a due fattori e fingi di aver perso il codice. Guarda cosa serve per entrare. Potrebbe essere necessario fornire dettagli personali o rispondere "domande di sicurezza" insicure nel peggiore dei casi. Dipende da come è configurato il servizio. Potresti essere in grado di ripristinarlo inviando un collegamento a un altro account di posta elettronica, nel qual caso l'account di posta elettronica potrebbe diventare un collegamento debole. In una situazione ideale, potresti semplicemente aver bisogno di accedere a un numero di telefono o codici di ripristino e, come abbiamo visto, la parte del numero di telefono è un anello debole.

Ecco qualcos'altro che fa paura: non si tratta solo di aggirare la verifica in due passaggi. Un utente malintenzionato potrebbe provare trucchi simili per aggirare completamente la tua password. Questo può funzionare perché i servizi online vogliono garantire che le persone possano riottenere l'accesso ai propri account, anche se perdono le password.

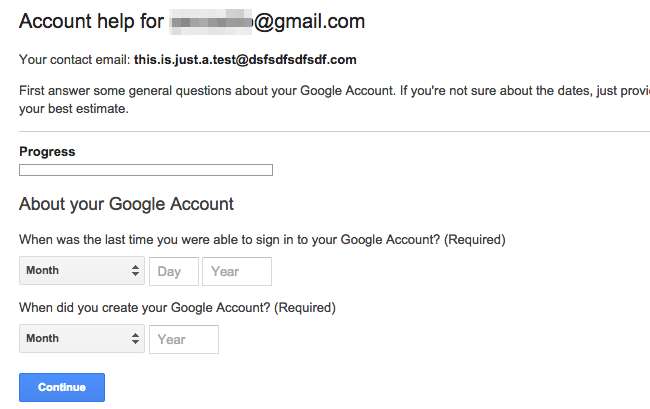

Ad esempio, dai un'occhiata al file Recupero dell'account Google sistema. Questa è un'ultima opzione per recuperare il tuo account. Se dichiari di non conoscere alcuna password, alla fine ti verranno chieste informazioni sul tuo account, ad esempio quando l'hai creato e a chi invii spesso messaggi di posta elettronica. Un utente malintenzionato che sa abbastanza di te potrebbe teoricamente utilizzare procedure di reimpostazione della password come queste per ottenere l'accesso ai tuoi account.

Non abbiamo mai sentito parlare di abusi nella procedura di recupero dell'account di Google, ma Google non è l'unica azienda con strumenti come questo. Non possono essere tutti del tutto infallibili, soprattutto se un utente malintenzionato sa abbastanza su di te.

Qualunque siano i problemi, un account con la verifica in due passaggi impostata sarà sempre più sicuro dello stesso account senza la verifica in due passaggi. Ma l'autenticazione a due fattori non è un proiettile d'argento, come abbiamo visto con un tracce che abusano del più grande anello debole : la tua compagnia telefonica.