Os sistemas de autenticação de dois fatores não são tão infalíveis quanto parecem. Na verdade, um invasor não precisa do seu token de autenticação física se puder enganar sua operadora de telefonia ou o próprio serviço seguro para que eles entrem.

A autenticação adicional é sempre útil. Embora nada ofereça a segurança perfeita que todos desejamos, o uso da autenticação de dois fatores coloca mais obstáculos para os invasores que desejam suas coisas.

Sua operadora de telefonia é um elo fraco

RELACIONADOS: Proteja-se usando a verificação em duas etapas nesses 16 serviços da Web

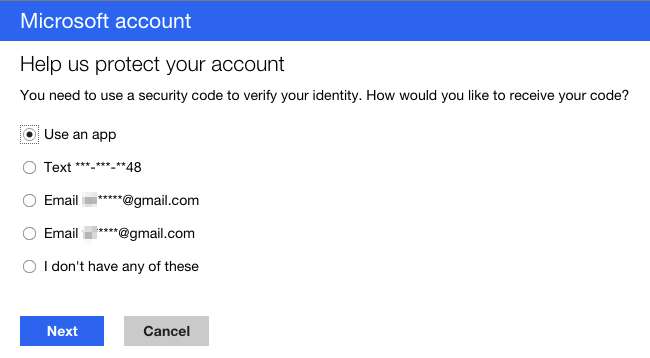

o sistemas de autenticação de duas etapas em muitos sites trabalhar enviando uma mensagem para o seu telefone via SMS quando alguém tenta fazer login. Mesmo se você usar um aplicativo dedicado em seu telefone para gerar códigos, há uma boa chance de seu serviço de escolha permitir que as pessoas façam login enviando um código SMS para o seu telefone. Ou o serviço pode permitir que você remova a proteção de autenticação de dois fatores de sua conta após confirmar que você tem acesso a um número de telefone configurado como um número de recuperação.

Tudo isso soa bem. Você está com seu telefone celular e ele tem um número de telefone. Ele tem um cartão SIM físico dentro dele que o conecta a esse número de telefone com sua operadora de celular. Tudo parece muito físico. Mas, infelizmente, seu número de telefone não é tão seguro quanto você pensa.

Se você já precisou mover um número de telefone existente para um novo cartão SIM depois de perder seu telefone ou apenas adquirir um novo, você saberá o que pode fazer inteiramente pelo telefone - ou talvez até online. Tudo o que um invasor precisa fazer é ligar para o departamento de atendimento ao cliente da empresa de telefonia celular e fingir ser você. Eles precisarão saber qual é o seu número de telefone e alguns detalhes pessoais sobre você. Esses são os tipos de detalhes - por exemplo, número do cartão de crédito, os últimos quatro dígitos de um SSN e outros - que vazam regularmente em grandes bancos de dados e são usados para roubo de identidade. O invasor pode tentar mover seu número de telefone para o telefone dele.

Existem maneiras ainda mais fáceis. Ou, por exemplo, eles podem configurar o encaminhamento de chamadas no terminal da operadora de telefonia para que as chamadas de voz recebidas sejam encaminhadas para o telefone deles e não cheguem ao seu.

Caramba, um invasor pode não precisar de acesso ao seu número de telefone completo. Eles podem obter acesso ao seu correio de voz, tentar fazer login em sites às 3 da manhã e, em seguida, obter os códigos de verificação de sua caixa de correio de voz. Quão seguro é o sistema de correio de voz da sua companhia telefônica, exatamente? Quão seguro é o seu PIN do correio de voz - você pelo menos definiu um? Nem todo mundo tem! E, se você tiver feito isso, quanto esforço levaria para um invasor redefinir o PIN do seu correio de voz ligando para a sua companhia telefônica?

Com o seu número de telefone, acabou

RELACIONADOS: Como evitar ser bloqueado ao usar a autenticação de dois fatores

Seu número de telefone se torna o elo mais fraco, permitindo que o invasor remova a verificação em duas etapas de sua conta - ou receba códigos de verificação em duas etapas - via SMS ou chamadas de voz. Quando você perceber que algo está errado, eles poderão ter acesso a essas contas.

Este é um problema para praticamente todos os serviços. Os serviços online não querem que as pessoas percam o acesso às suas contas, então geralmente permitem que você ignore e remova a autenticação de dois fatores com seu número de telefone. Isso ajuda se você teve que redefinir seu telefone ou comprar um novo e perdeu seus códigos de autenticação de dois fatores - mas ainda tem seu número de telefone.

Teoricamente, deve haver muita proteção aqui. Na realidade, você está lidando com o pessoal de atendimento ao cliente das operadoras de telefonia celular. Esses sistemas são frequentemente configurados para eficiência, e um funcionário do atendimento ao cliente pode ignorar algumas das salvaguardas enfrentadas por um cliente que parece irritado, impaciente e tem o que parece ser informações suficientes. Sua operadora de telefonia e seu departamento de atendimento ao cliente são um ponto fraco em sua segurança.

Proteger seu número de telefone é difícil. Realisticamente, as empresas de telefonia celular deveriam fornecer mais salvaguardas para tornar isso menos arriscado. Na realidade, você provavelmente deseja fazer algo por conta própria, em vez de esperar que grandes corporações consertem seus procedimentos de atendimento ao cliente. Alguns serviços podem permitir que você desabilite a recuperação ou redefinição por meio de números de telefone e avise sobre isso abundantemente - mas, se for um sistema de missão crítica, você pode escolher procedimentos de redefinição mais seguros, como códigos de redefinição que você pode bloquear em um cofre de banco no caso você sempre precisa deles.

Outros procedimentos de reinicialização

RELACIONADOS: As perguntas de segurança não são seguras: como proteger suas contas

Não se trata apenas do seu número de telefone. Muitos serviços permitem que você remova a autenticação de dois fatores de outras maneiras se você alegar que perdeu o código e precisa fazer login. Contanto que você saiba detalhes pessoais suficientes sobre a conta, você pode conseguir entrar.

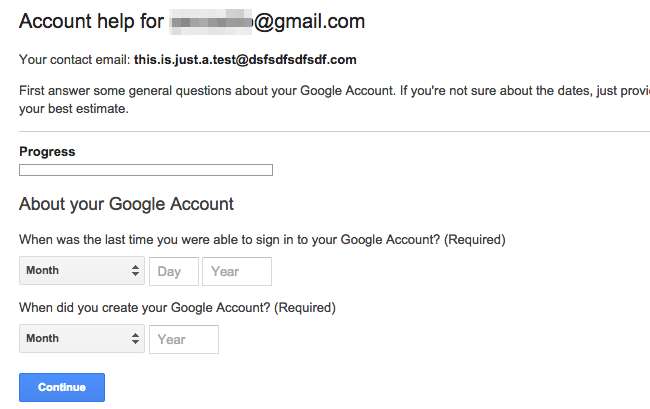

Experimente você mesmo - vá para o serviço que você protegeu com autenticação de dois fatores e finja que perdeu o código. Veja o que é preciso para entrar. Pode ser necessário fornecer dados pessoais ou responder “questões de segurança” inseguras no pior cenário. Depende de como o serviço está configurado. Você pode redefini-lo enviando um link para outra conta de e-mail e, nesse caso, essa conta de e-mail pode se tornar um link fraco. Em uma situação ideal, você pode precisar apenas de acesso a um número de telefone ou códigos de recuperação - e, como vimos, a parte do número de telefone é um elo fraco.

Aqui está outra coisa assustadora: não se trata apenas de contornar a verificação em duas etapas. Um invasor pode tentar truques semelhantes para ignorar sua senha completamente. Isso pode funcionar porque os serviços online desejam garantir que as pessoas possam recuperar o acesso às suas contas, mesmo que percam as senhas.

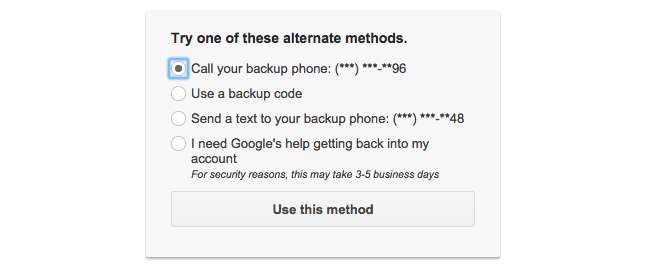

Por exemplo, dê uma olhada no Recuperação de conta do Google sistema. Esta é a última opção para recuperar sua conta. Se você afirma não saber nenhuma senha, eventualmente será solicitado a fornecer informações sobre sua conta, como quando você a criou e para quem você envia e-mails com frequência. Um invasor que sabe o suficiente sobre você poderia teoricamente usar procedimentos de redefinição de senha como esses para obter acesso às suas contas.

Nunca ouvimos falar de abuso no processo de recuperação de conta do Google, mas o Google não é a única empresa com ferramentas como esta. Eles não podem ser totalmente à prova de falhas, especialmente se um invasor souber o suficiente sobre você.

Quaisquer que sejam os problemas, uma conta com a verificação em duas etapas configurada sempre será mais segura do que a mesma conta sem a verificação em duas etapas. Mas a autenticação de dois fatores não é solução mágica, como vimos com um faixas que abusam do maior elo fraco : sua companhia telefônica.