fizkes / Shutterstock Bluetooth jest wszędzie, podobnie jak jego wady bezpieczeństwa. Ale jak duże jest ryzyko? Jak bardzo powinieneś się przejmować Bluejackingiem, Bluesnarfingiem lub Bluebugging? Oto, co musisz wiedzieć, aby chronić swoje urządzenia.

Wiele luk w zabezpieczeniach Bluetooth

Na pierwszy rzut oka używanie Bluetooth może wydawać się dość ryzykowne. Na niedawnej konferencji bezpieczeństwa DEF CON 27, zalecono uczestnikom wyłączenie Bluetooth na swoich urządzeniach, gdy tam byli. Oczywiście sensowne jest, aby bardziej uważać na bezpieczeństwo swojego urządzenia, jeśli otaczają Cię tysiące hakerów w dość małym miejscu.

Nawet jeśli nie bierzesz udziału w konferencji hakerów, istnieją ważne powody do niepokoju - po prostu przeczytaj wiadomości. ZA luka w specyfikacji Bluetooth został niedawno odkryty. Umożliwia hakerom dostęp do urządzenia Bluetooth za pomocą techniki zwanej Key Negotiation of Bluetooth (KNOB). Aby to zrobić, pobliski haker zmusza Twoje urządzenie do używania słabszego szyfrowania, gdy się łączy, ułatwiając mu złamanie go.

Brzmi skomplikowanie? Tak jest. Aby exploit KNOB działał, haker musi znajdować się blisko Ciebie podczas łączenia dwóch urządzeń Bluetooth. I ma tylko krótkie okno czasu, aby przechwycić uścisk dłoni i wymusić inną metodę szyfrowania. Następnie haker musi brutalnie wymusić hasło - jest to jednak prawdopodobnie całkiem proste, ponieważ nowy klucz szyfrowania może mieć zaledwie jeden bit.

Rozważ także luka w zabezpieczeniach odkryta przez naukowców z Boston University . Podłączone urządzenia Bluetooth, takie jak słuchawki i głośniki, transmitują swoją tożsamość w zaskakująco wykrywalny sposób. Jeśli używasz takiego urządzenia, możesz być śledzony, dopóki jest włączone.

Obie te luki pojawiły się w zeszłym miesiącu i aby je znaleźć, wystarczy przewinąć wstecz o rok inne . Krótko mówiąc, jeśli haker jest w pobliżu i wyśle nieprawidłowy klucz publiczny do Twojego urządzenia Bluetooth, jest wysoce prawdopodobne, że może ustalić Twój bieżący klucz sesji. Gdy to zrobisz, haker może łatwo przechwycić i odszyfrować wszystkie dane przesyłane między urządzeniami Bluetooth. Co gorsza, może również umieszczać złośliwe wiadomości na urządzeniu.

I mogliśmy kontynuować. Istnieje wiele dowodów na to, że Bluetooth jest tak samo bezpieczny, jak kłódka wyrzeźbiona z makaronu fusilli.

Zwykle jest to wina producenta

Mówiąc o kłódkach Fusilli, to nie błędy w specyfikacji Bluetooth są winne. Producenci urządzeń Bluetooth ponoszą znaczną odpowiedzialność za potęgowanie luk w zabezpieczeniach Bluetooth. Sam Quinn, badacz bezpieczeństwa z McAfee Advanced Threat Research, powiedział How-to Geek o luce w zabezpieczeniach inteligentnej kłódki Bluetooth, którą ujawnił:

„Wdrożyli to bez konieczności parowania. Odkryliśmy, że jeśli wyślesz do niego określoną wartość, otworzy się bez nazwy użytkownika ani hasła, używając trybu niskiego zużycia energii Bluetooth o nazwie „Po prostu działa” ”.

Dzięki Just Works każde urządzenie może natychmiast łączyć się, wydawać polecenia i odczytywać dane bez żadnego innego uwierzytelniania. Chociaż jest to przydatne w niektórych sytuacjach, nie jest to najlepszy sposób projektowania kłódki.

„Wiele luk pojawia się w grze od producenta, który nie rozumie najlepszego sposobu wdrożenia zabezpieczeń na swoim urządzeniu” - powiedział Quinn.

Tyler Moffitt, starszy analityk ds. Badań zagrożeń w firmie Webroot, zgodził się, że jest to problem:

„Tworzy się tak wiele urządzeń z technologią Bluetooth i nie ma żadnych przepisów ani wytycznych dotyczących tego, jak dostawcy powinni wdrażać zabezpieczenia. Jest wielu dostawców, którzy produkują słuchawki, smartwatche i wszelkiego rodzaju urządzenia - i nie wiemy, jakie zabezpieczenia mają wbudowane ”.

Moffitt opisuje inteligentną zabawkę połączoną z chmurą, którą kiedyś ocenił, która może odtwarzać wiadomości audio przechowywane w chmurze. „Został zaprojektowany z myślą o osobach, które dużo podróżują i rodzinach wojskowych, dzięki czemu mogą przesyłać wiadomości, które dzieci będą odtwarzać na zabawce”

Niestety można było też połączyć się z zabawką przez Bluetooth. Nie używał żadnego uwierzytelnienia, więc złośliwy aktor mógł stać na zewnątrz i nagrywać wszystko.

Moffitt postrzega wrażliwy cenowo rynek urządzeń jako problem. Wielu dostawców idzie na skróty w zakresie zabezpieczeń, ponieważ klienci nie widzą ich ani nie przypisują im dużej wartości pieniężnej.

„Jeśli mogę dostać to samo co ten Apple Watch za mniej niż połowę ceny, spróbuję tego” - powiedział Moffitt. „Ale te urządzenia są często produktami o minimalnej rentowności, stworzonymi z myślą o maksymalnej opłacalności. Często projekt tych produktów poddawany jest zerowej kontroli bezpieczeństwa ”.

Unikaj atrakcyjnych niedogodności

Atrakcyjna doktryna uciążliwości jest aspektem prawa o czynach niedozwolonych. Pod nim, jeśli coś w rodzaju sadzawki lub pękającego drzewa, na którym rosną cukierki (dotyczy tylko królestw magicznych), zwabia dziecko do wkroczenia na twoją własność i jest ranne, ponosisz odpowiedzialność. Niektóre funkcje Bluetooth są jak atrakcyjna uciążliwość, która naraża Twoje urządzenie i dane na ryzyko i nie jest wymagane hakowanie.

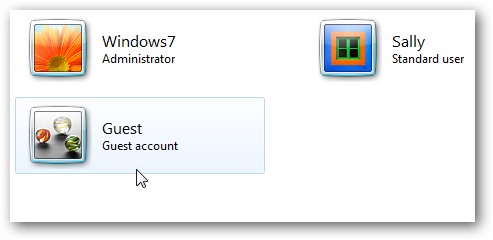

Na przykład wiele telefonów ma funkcję inteligentnej blokady. Pozwala pozostawić telefon odblokowany, jeśli jest połączony z określonym, zaufanym urządzeniem Bluetooth. Jeśli więc nosisz słuchawki Bluetooth, telefon pozostaje odblokowany, dopóki masz je włączone. Jest to wygodne, ale naraża Cię na włamania.

„Jest to funkcja, której z całego serca nie polecam nikomu używać” - powiedział Moffitt. „To jest po prostu dojrzałe do nadużyć”.

Istnieje niezliczona ilość sytuacji, w których możesz oddalić się od telefonu na tyle daleko, że nie masz nad nim kontroli, a mimo to nadal znajduje się on w zasięgu Bluetootha. Zasadniczo telefon został odblokowany w miejscu publicznym.

Windows 10 ma odmianę inteligentnej blokady o nazwie Blokada dynamiczna . Blokuje komputer, gdy telefon znajdzie się poza zasięgiem Bluetooth. Ogólnie rzecz biorąc, myślę, że nie dzieje się to, dopóki nie jesteś 30 stóp dalej. I nawet wtedy Dynamic Lock jest czasami powolny.

Istnieją inne urządzenia zaprojektowane do automatycznego blokowania lub odblokowywania. To fajne i futurystyczne, gdy inteligentny zamek odblokowuje drzwi frontowe, gdy tylko wejdziesz na werandę, ale jednocześnie umożliwia hakowanie. A jeśli ktoś weźmie Twój telefon, może teraz wejść do Twojego domu bez znajomości hasła telefonu.

„Bluetooth 5 wychodzi i ma teoretyczny zasięg 800 stóp ”- mówi Moffitt. „To wzmocni tego rodzaju obawy”.

ZWIĄZANE Z: Bluetooth 5.0: co się różni i dlaczego jest to ważne

Podejmij rozsądne środki ostrożności

Oczywiście istnieje realne ryzyko związane z Bluetooth. Ale to nie znaczy, że musisz wyrzucać AirPods lub sprzedawać przenośne głośniki - ryzyko jest w rzeczywistości niewielkie. Ogólnie rzecz biorąc, aby haker odniósł sukces, musi znajdować się w promieniu 300 stóp od Ciebie w przypadku urządzenia Bluetooth klasy 1 lub 30 stóp w przypadku urządzenia klasy 2.

Musi też być zaawansowany, mając konkretny cel dotyczący Twojego urządzenia. Bluejacking urządzenia (przejmowanie kontroli w celu wysyłania wiadomości do innych pobliskich urządzeń Bluetooth), Bluesnarfing (uzyskiwanie dostępu lub kradzież danych na urządzeniu Bluetooth) i Bluebugging (przejęcie całkowitej kontroli nad urządzeniem Bluetooth) wymagają różnych exploitów i umiejętności.

Są o wiele łatwiejsze sposoby osiągnięcia tego samego. Aby włamać się do czyjegoś domu, możesz spróbować Bluebug w zamku drzwi wejściowych lub po prostu rzucić kamieniem przez okno.

„Badacz z naszego zespołu twierdzi, że łom to najlepsze narzędzie hakerskie” - powiedział Quinn.

Ale to nie znaczy, że nie powinieneś podejmować rozsądnych środków ostrożności. Przede wszystkim wyłącz funkcje inteligentnej blokady w telefonie i komputerze. Nie wiąż bezpieczeństwa żadnego urządzenia z obecnością innego przez Bluetooth.

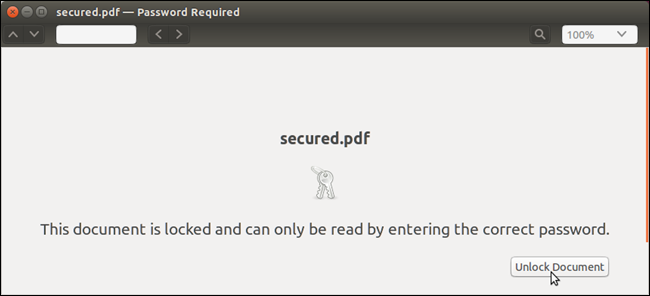

Używaj tylko urządzeń z uwierzytelnianiem do parowania. Jeśli kupisz urządzenie, które nie wymaga hasła - lub kod dostępu to 0000 - zwróć je, aby zapewnić bezpieczniejszy produkt.

Nie zawsze jest to możliwe, ale zaktualizuj oprogramowanie sprzętowe urządzeń Bluetooth, jeśli jest dostępne. Jeśli nie, może czas wymienić to urządzenie.

„To trochę jak twój system operacyjny” - powiedział Moffitt. „Korzystasz z systemu Windows XP lub Windows 7, więc ryzyko infekcji jest ponad dwukrotnie większe. Tak samo jest ze starymi urządzeniami Bluetooth ”.

Ponownie jednak, jeśli podejmiesz odpowiednie środki ostrożności, możesz znacznie ograniczyć ryzyko włamania.

„Lubię myśleć, że te urządzenia niekoniecznie są niebezpieczne” - powiedział Quinn. „W ciągu 20 lat, kiedy mieliśmy Bluetooth, nikt do tej pory nie odkrył tej luki w zabezpieczeniach KNOB i nie ma znanych hacków Bluetooth w prawdziwym świecie”.

Dodał jednak: „Jeśli urządzenie nie musi mieć otwartej komunikacji, być może mógłbyś wyłączyć Bluetooth na tym urządzeniu. To tylko dodaje kolejny wektor ataku, z którego mogą skorzystać hakerzy ”.