fizkes / Shutterstock Il Bluetooth è ovunque, così come i suoi difetti di sicurezza. Ma quanto è grande il rischio? Quanto dovresti essere preoccupato per il bluejacking, il bluesnarfing o il bluebugging? Ecco cosa devi sapere per proteggere i tuoi dispositivi.

Le vulnerabilità Bluetooth abbondano

A prima vista, potrebbe sembrare piuttosto rischioso utilizzare il Bluetooth. Alla recente conferenza sulla sicurezza DEF CON 27, ai partecipanti è stato consigliato di disabilitare il Bluetooth sui loro dispositivi mentre erano lì. Ovviamente, ha senso che tu voglia stare più attento alla sicurezza del tuo dispositivo se sei circondato da migliaia di hacker in un luogo abbastanza piccolo.

Anche se non stai partecipando a una conferenza di hacker, ci sono validi motivi di preoccupazione: leggi le notizie. UN vulnerabilità nella specifica Bluetooth è stato recentemente scoperto. Consente agli hacker di accedere al tuo dispositivo Bluetooth tramite una tecnica chiamata Key Negotiation of Bluetooth (KNOB). Per fare ciò, un hacker nelle vicinanze costringe il tuo dispositivo a utilizzare una crittografia più debole quando si connette, rendendogli più facile il crack.

Sembra complicato? In un certo senso lo è. Affinché l'exploit KNOB funzioni, l'hacker deve essere fisicamente vicino a te quando colleghi i tuoi due dispositivi Bluetooth. E ha solo un breve lasso di tempo per intercettare la stretta di mano e forzare un metodo di crittografia diverso. L'hacker deve quindi forzare brutemente la password, tuttavia, probabilmente è abbastanza facile perché la nuova chiave di crittografia può essere corta quanto un bit.

Considera anche il vulnerabilità scoperta dai ricercatori della Boston University . I dispositivi Bluetooth collegati, come auricolari e altoparlanti, trasmettono la loro identità in un modo sorprendentemente rilevabile. Se utilizzi un dispositivo di questo tipo, puoi essere monitorato finché è acceso.

Entrambe queste vulnerabilità sono emerse nell'ultimo mese e devi solo scorrere indietro di un anno per trovarle un altro . In breve, se un hacker si trova nelle vicinanze e invia una chiave pubblica non valida al tuo dispositivo Bluetooth, è molto probabile che possa determinare la tua chiave di sessione corrente. Una volta fatto, l'hacker può intercettare e decrittografare facilmente tutti i dati che passano tra i dispositivi Bluetooth. Ancora peggio, può anche iniettare messaggi dannosi sul dispositivo.

E potremmo andare avanti. Ci sono ampie prove che il Bluetooth sia sicuro quanto un lucchetto scolpito con fusilli.

Di solito è colpa del produttore

A proposito di lucchetti fusilli, non sono gli exploit nelle specifiche Bluetooth che sono da biasimare. I produttori di dispositivi Bluetooth si assumono una responsabilità significativa per aggravare le vulnerabilità del Bluetooth. Sam Quinn, un ricercatore di sicurezza con McAfee Advanced Threat Research, ha detto a How-to Geek di una vulnerabilità che ha rivelato per un lucchetto intelligente Bluetooth:

“Lo avevano implementato senza necessità di accoppiamento. Abbiamo scoperto che se inviassi un valore particolare, si apriva semplicemente senza bisogno di nome utente o password, utilizzando una modalità Bluetooth a basso consumo energetico chiamata "Just Works" ".

Con Just Works, qualsiasi dispositivo può connettersi istantaneamente, emettere comandi e leggere dati senza altre autenticazioni. Sebbene sia utile in determinate situazioni, non è il modo migliore per progettare un lucchetto.

"Molte vulnerabilità entrano in gioco da un produttore che non comprende il modo migliore per implementare la sicurezza per il proprio dispositivo", ha affermato Quinn.

Tyler Moffitt, analista senior di ricerca sulle minacce presso Webroot, ha convenuto che questo è un problema:

"Vengono creati così tanti dispositivi con Bluetooth e non esistono normative o linee guida su come i fornitori dovrebbero implementare la sicurezza. Ci sono molti fornitori che producono cuffie, smartwatch, tutti i tipi di dispositivi e non sappiamo che tipo di sicurezza hanno integrato ".

Moffitt descrive un giocattolo intelligente connesso al cloud che ha valutato una volta che potrebbe riprodurre messaggi audio memorizzati nel cloud. "È stato progettato per le persone che viaggiano molto e per le famiglie militari, in modo che possano caricare messaggi che i bambini possono ascoltare riprodotti sul giocattolo."

Sfortunatamente, potresti anche connetterti al giocattolo tramite Bluetooth. Non utilizzava alcuna autenticazione, quindi un malintenzionato poteva stare fuori e registrare qualsiasi cosa su di esso.

Moffitt vede il mercato dei dispositivi sensibili al prezzo come un problema. Molti fornitori tagliano gli angoli sulla sicurezza perché i clienti non vedono o non assegnano molto valore monetario ad essa.

"Se riesco a ottenere la stessa cosa di questo Apple Watch per meno della metà del prezzo, lo proverò", ha detto Moffitt. “Ma questi dispositivi sono spesso in realtà solo prodotti minimi fattibili, realizzati per la massima redditività. Spesso il design di questi prodotti non prevede controlli di sicurezza ".

Evita fastidi attraenti

La dottrina attraente del fastidio è un aspetto della legge sulla responsabilità civile. Sotto di esso, se qualcosa come una piscina o un albero che si spezza che cresce caramelle (applicabile solo nei regni magici) attira un bambino a violare la tua proprietà e lui è ferito, sei responsabile. Alcune funzionalità Bluetooth sono come un fastidio attraente che mette a rischio il tuo dispositivo e i tuoi dati e non è richiesto alcun hacking.

Ad esempio, molti telefoni hanno una funzione di blocco intelligente. Ti consente di lasciare il telefono sbloccato fintanto che è connesso a uno specifico dispositivo Bluetooth affidabile. Quindi, se indossi le cuffie Bluetooth, il tuo telefono rimane sbloccato finché le indossi. Anche se questo è conveniente, ti rende vulnerabile all'hacking.

"Questa è una funzionalità che consiglio vivamente a nessuno di utilizzare", ha affermato Moffitt. "È solo maturo per gli abusi."

Ci sono innumerevoli situazioni in cui potresti allontanarti abbastanza dal tuo telefono da non averne il controllo, eppure è ancora nel raggio d'azione del Bluetooth. In sostanza, hai lasciato il telefono sbloccato in un luogo pubblico.

Windows 10 ha una variante della serratura intelligente chiamata Blocco dinamico . Blocca il computer quando il telefono esce dalla portata del Bluetooth. In generale, ho pensato, ciò non accade finché non sei a 10 metri di distanza. E anche allora, il blocco dinamico a volte è lento.

Esistono altri dispositivi progettati per bloccare o sbloccare automaticamente. È bello e futuristico quando una serratura intelligente sblocca la porta di casa non appena entri in veranda, ma la rende anche hackerabile. E se qualcuno prende il tuo telefono, ora può entrare in casa tua senza conoscere il passcode del tuo telefono.

“Bluetooth 5 sta uscendo e ha una portata teorica di 800 piedi ", afferma Moffitt. "Questo amplierà questo tipo di preoccupazioni."

RELAZIONATO: Bluetooth 5.0: cosa c'è di diverso e perché è importante

Prendere ragionevoli precauzioni

Chiaramente, ci sono rischi reali con Bluetooth. Ma questo non significa che devi buttare via i tuoi AirPods o vendere i tuoi altoparlanti portatili: il rischio è effettivamente basso. In generale, affinché un hacker abbia successo, deve trovarsi entro 300 piedi da te per un dispositivo Bluetooth di classe 1 o 9 piedi per la classe 2.

Dovrà anche essere sofisticato con un obiettivo specifico in mente per il tuo dispositivo. Bluejacking un dispositivo (prendere il controllo per inviare messaggi ad altri dispositivi Bluetooth vicini), Bluesnarfing (accedere o rubare dati su un dispositivo Bluetooth) e Bluebugging (assumere il controllo totale di un dispositivo Bluetooth) richiedono tutti exploit e skillset diversi.

Esistono modi molto più semplici per ottenere le stesse cose. Per entrare in casa di qualcuno, puoi provare a Bluebug la serratura della porta principale o semplicemente lanciare un sasso attraverso una finestra.

"Un ricercatore del nostro team afferma che il piede di porco è il miglior strumento di hacking", ha affermato Quinn.

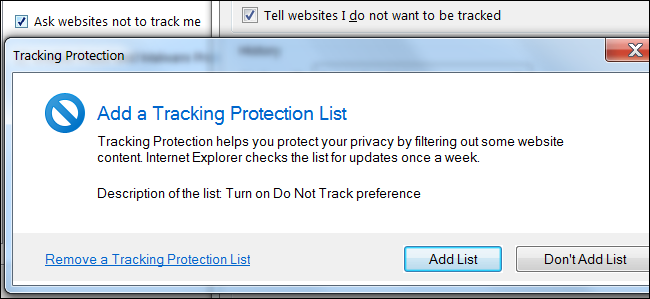

Ma questo non significa che non dovresti prendere precauzioni ragionevoli. Innanzitutto, disabilita le funzionalità di blocco intelligente sul telefono e sul PC. Non vincolare la sicurezza di alcun dispositivo alla presenza di un altro tramite Bluetooth.

E utilizza solo dispositivi che dispongono dell'autenticazione per l'associazione. Se acquisti un dispositivo che non richiede un codice di accesso o il codice di accesso è 0000, restituiscilo per un prodotto più sicuro.

Non è sempre possibile, ma aggiorna il firmware sui tuoi dispositivi Bluetooth, se disponibile. In caso contrario, forse è il momento di sostituire quel dispositivo.

"È un po 'come il tuo sistema operativo", ha detto Moffitt. "Se utilizzi Windows XP o Windows 7, hai più del doppio delle probabilità di essere infettato. È lo stesso con i vecchi dispositivi Bluetooth ".

Di nuovo, però, se prendi le dovute precauzioni, puoi limitare notevolmente il rischio di essere hackerato.

"Mi piace pensare che questi dispositivi non siano necessariamente insicuri", ha detto Quinn. "Nei 20 anni in cui abbiamo avuto il Bluetooth, nessuno ha scoperto questa vulnerabilità della KNOB fino ad ora e non sono noti attacchi Bluetooth nel mondo reale."

Ma ha aggiunto: "Se un dispositivo non ha bisogno di una comunicazione aperta, forse potresti disattivare il Bluetooth su quel dispositivo. Ciò aggiunge solo un altro vettore di attacco che gli hacker potrebbero utilizzare. "