fizkes / Shutterstock Le Bluetooth est partout, tout comme ses failles de sécurité. Mais quel est le risque? Dans quelle mesure devriez-vous être préoccupé par le Bluejacking, le Bluesnarfing ou le Bluebugging? Voici ce que vous devez savoir pour protéger vos appareils.

Les vulnérabilités Bluetooth abondent

À première vue, il peut sembler assez risqué d’utiliser Bluetooth. Lors de la récente conférence sur la sécurité DEF CON 27, les participants ont été invités à désactiver Bluetooth sur leurs appareils pendant leur séjour. Bien sûr, il est logique que vous souhaitiez être plus prudent avec la sécurité de votre appareil si vous êtes entouré de milliers de pirates informatiques dans un lieu assez petit.

Même si vous n’assistez pas à une conférence de hackers, il y a des raisons valables de vous inquiéter: il suffit de lire les actualités. UNE vulnérabilité dans la spécification Bluetooth a été récemment découvert. Il permet aux pirates d'accéder à votre appareil Bluetooth via une technique appelée Key Negotiation of Bluetooth (KNOB). Pour ce faire, un pirate informatique à proximité oblige votre appareil à utiliser un cryptage plus faible lorsqu'il se connecte, ce qui lui permet de le casser plus facilement.

Cela vous semble compliqué? C'est en quelque sorte. Pour que l'exploit KNOB fonctionne, le hacker doit être physiquement proche de vous lorsque vous connectez vos deux appareils Bluetooth. Et il ne dispose que d'un court laps de temps pour intercepter la poignée de main et forcer une méthode de cryptage différente. Le pirate informatique doit alors forcer le mot de passe de manière brutale. Cependant, c'est probablement assez facile car la nouvelle clé de chiffrement peut être aussi courte qu'un bit.

Considérez également le vulnérabilité découverte par des chercheurs de l'Université de Boston . Les appareils Bluetooth connectés, comme les écouteurs et les haut-parleurs, diffusent leur identité d'une manière étonnamment détectable. Si vous utilisez un tel appareil, vous pouvez être suivi tant qu’il est allumé.

Ces deux vulnérabilités sont apparues au cours du dernier mois et il vous suffit de faire défiler un an en arrière pour trouver un autre . En bref, si un pirate informatique se trouve à proximité et envoie une clé publique non valide à votre appareil Bluetooth, il est fort probable qu’il puisse déterminer votre clé de session actuelle. Une fois que cela est fait, le pirate informatique peut intercepter et décrypter facilement toutes les données qui passent entre les appareils Bluetooth. Pire encore, elle peut également injecter des messages malveillants sur l'appareil.

Et nous pourrions continuer. Il existe de nombreuses preuves que Bluetooth est à peu près aussi sûr qu'un cadenas sculpté à partir de pâtes fusilli.

C’est généralement la faute du fabricant

En parlant de cadenas fusilli, ce ne sont pas les exploits de la spécification Bluetooth qui sont à blâmer. Les fabricants d'appareils Bluetooth assument une responsabilité importante dans l'aggravation des vulnérabilités Bluetooth. Sam Quinn, un chercheur en sécurité chez McAfee Advanced Threat Research, a expliqué à How-to Geek une vulnérabilité qu'il a révélée pour un cadenas intelligent Bluetooth:

«Ils l'avaient mis en œuvre sans aucun appariement requis. Nous avons découvert que si vous lui envoyiez une valeur particulière, elle s'ouvrirait simplement sans nom d'utilisateur ni mot de passe, en utilisant un mode Bluetooth à faible consommation d'énergie appelé «Just Works». »

Avec Just Works, n'importe quel appareil peut instantanément se connecter, émettre des commandes et lire des données sans aucune autre authentification. Bien que cela soit pratique dans certaines situations, ce n’est pas la meilleure façon de concevoir un cadenas.

«De nombreuses vulnérabilités entrent en jeu du fait qu'un fabricant ne comprend pas la meilleure façon de mettre en œuvre la sécurité de son appareil», a déclaré Quinn.

Tyler Moffitt, analyste principal de recherche sur les menaces chez Webroot, a convenu qu'il s'agissait d'un problème:

«Tant d'appareils sont créés avec Bluetooth, et il n'y a aucune réglementation ou directive sur la façon dont les fournisseurs devraient mettre en œuvre la sécurité. De nombreux fournisseurs fabriquent des écouteurs, des montres intelligentes, toutes sortes d'appareils, et nous ne savons pas quel type de sécurité ils ont intégré. »

Moffitt décrit un jouet intelligent connecté au cloud qu'il a déjà évalué et qui pourrait lire des messages audio stockés dans le cloud. «Il a été conçu pour les personnes qui voyagent beaucoup et les familles des militaires, afin qu'ils puissent télécharger des messages pour que les enfants les écoutent sur le jouet.»

Malheureusement, vous pouvez également vous connecter au jouet via Bluetooth. Il n'utilisait aucune authentification, de sorte qu'un acteur malveillant pouvait se tenir dehors et y enregistrer quoi que ce soit.

Moffitt voit le marché des appareils sensibles au prix comme un problème. De nombreux fournisseurs réduisent les coûts de sécurité, car les clients ne voient pas ou ne lui attribuent pas beaucoup de valeur monétaire.

"Si je peux obtenir la même chose que cette Apple Watch pour moins de la moitié du prix, je vais essayer cela", a déclaré Moffitt. «Mais ces appareils ne sont souvent que des produits viables minimums, conçus pour une rentabilité maximale. Il n'y a souvent aucun contrôle de sécurité dans la conception de ces produits. »

Avoid Attractive Nuisances

La doctrine attrayante de la nuisance est un aspect du droit de la responsabilité délictuelle. En dessous, si quelque chose comme une piscine ou un arbre qui fait pousser des bonbons (applicable uniquement dans les royaumes magiques) attire un enfant pour qu'il s'introduise sur votre propriété et qu'il est blessé, vous êtes responsable. Certaines fonctionnalités Bluetooth sont comme une nuisance attrayante qui met votre appareil et vos données en danger, et aucun piratage n'est requis.

Par exemple, de nombreux téléphones disposent d'une fonction de verrouillage intelligent. Il vous permet de laisser votre téléphone déverrouillé tant qu'il est connecté à un appareil Bluetooth spécifique et fiable. Ainsi, si vous portez des écouteurs Bluetooth, votre téléphone reste déverrouillé tant que vous les avez. Bien que cela soit pratique, cela vous rend vulnérable au piratage.

«C'est une fonctionnalité que je recommande de tout cœur à personne», a déclaré Moffitt. "Il est juste mûr pour les abus."

Il existe d'innombrables situations dans lesquelles vous pourriez vous éloigner suffisamment de votre téléphone pour que vous ne puissiez pas le contrôler, et pourtant il est toujours à portée Bluetooth. En gros, vous avez laissé votre téléphone déverrouillé dans un lieu public.

Windows 10 a une variante du verrou intelligent appelé Verrouillage dynamique . Il verrouille votre ordinateur lorsque votre téléphone est hors de portée Bluetooth. En général, je pense que cela n'arrive pas tant que vous n'êtes pas à 9 mètres. Et même dans ce cas, Dynamic Lock est parfois lent.

Il existe d'autres appareils conçus pour se verrouiller ou se déverrouiller automatiquement. C'est cool et futuriste quand une serrure intelligente déverrouille votre porte d'entrée dès que vous entrez sur le porche, mais cela la rend également piratable. Et si quelqu'un prend votre téléphone, il peut désormais entrer chez vous sans connaître le code d'accès de votre téléphone.

“Bluetooth 5 sort, et il a une portée théorique de 800 pieds », explique Moffitt. "Cela va amplifier ce genre de préoccupations."

EN RELATION: Bluetooth 5.0: ce qui est différent et pourquoi c'est important

Prenez des précautions raisonnables

Clairement, il y a de réels risques avec Bluetooth. Mais cela ne signifie pas que vous devez jeter vos AirPods ou vendre vos haut-parleurs portables - le risque est en fait faible. En général, pour qu'un hacker réussisse, il doit être à moins de 100 mètres de vous pour un appareil Bluetooth de classe 1 ou à 9 mètres pour la classe 2.

Il devra également être sophistiqué avec un objectif spécifique en tête pour votre appareil. Bluejacking un appareil (prendre le contrôle pour envoyer des messages à d'autres appareils Bluetooth à proximité), Bluesnarfing (accéder ou voler des données sur un appareil Bluetooth) et Bluebugging (prendre le contrôle total d'un appareil Bluetooth) nécessitent tous des exploits et des compétences différents.

Il existe des moyens beaucoup plus simples d'accomplir les mêmes choses. Pour entrer par effraction dans la maison de quelqu'un, vous pouvez essayer de Bluebug la serrure de la porte d'entrée ou simplement lancer une pierre à travers une fenêtre.

«Un chercheur de notre équipe affirme que le pied de biche est le meilleur outil de piratage», a déclaré Quinn.

Mais cela ne signifie pas que vous ne devez pas prendre de précautions raisonnables. Tout d'abord, désactivez les fonctionnalités de verrouillage intelligent sur votre téléphone et votre PC. Ne liez pas la sécurité d’un appareil à la présence d’un autre via Bluetooth.

Et n'utilisez que des appareils dotés d'une authentification pour le couplage. Si vous achetez un appareil qui ne nécessite aucun code d'accès (ou si le code d'accès est 0000), renvoyez-le pour un produit plus sécurisé.

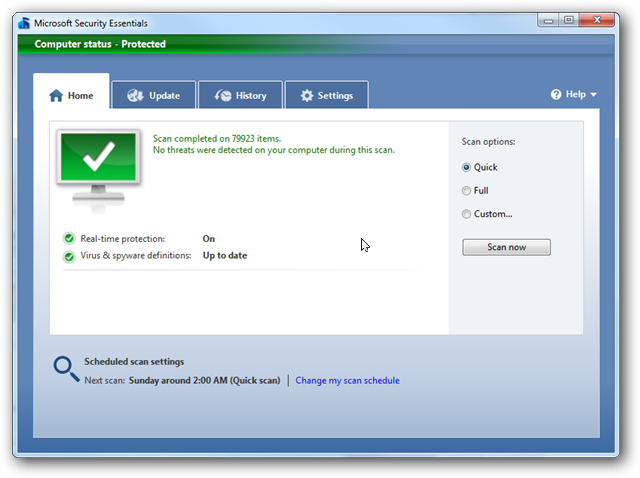

Ce n’est pas toujours possible, mais mettez à jour le micrologiciel de vos appareils Bluetooth s’il est disponible. Sinon, il est peut-être temps de remplacer cet appareil.

"C'est un peu comme votre système d'exploitation", a déclaré Moffitt. «Vous utilisez Windows XP ou Windows 7, vous êtes deux fois plus susceptible d’être infecté. C'est la même chose avec les anciens appareils Bluetooth. »

Encore une fois, si vous prenez les précautions nécessaires, vous pouvez limiter considérablement le risque d'être piraté.

«J'aime penser que ces appareils ne sont pas nécessairement non sécurisés», a déclaré Quinn. "Depuis 20 ans que nous avons eu Bluetooth, personne n'a découvert cette vulnérabilité KNOB jusqu'à présent, et il n'y a pas de piratage Bluetooth connu dans le monde réel."

Mais il a ajouté: «Si un appareil n'a pas besoin d'avoir une communication ouverte, vous pouvez peut-être désactiver Bluetooth sur cet appareil. Cela ne fait qu'ajouter un autre vecteur d'attaque que les pirates pourraient utiliser. »