Le cryptojacking est le nouveau moyen pour les criminels de gagner de l'argent en utilisant votre matériel. Un site Web que vous avez ouvert dans votre navigateur peut maximiser votre processeur pour exploiter la crypto-monnaie, et les logiciels malveillants de cryptojacking sont de plus en plus courants.

Qu'est-ce que le cryptojacking?

Le cryptojacking est une attaque où l'attaquant exécute un logiciel d'extraction de crypto-monnaie sur votre matériel sans votre permission. L'attaquant conserve la crypto-monnaie et la vend pour un profit, et vous êtes coincé avec une utilisation élevée du processeur et une facture d'électricité élevée.

Tandis que Bitcoin est la crypto-monnaie la plus connue, les attaques de cryptojacking impliquent généralement l'extraction d'autres crypto-monnaies. Monero est particulièrement courant, car il est conçu pour que les gens puissent l'exploiter sur des PC ordinaires. Monero dispose également de fonctionnalités d'anonymat, ce qui signifie qu'il est difficile de savoir où l'attaquant envoie finalement le Monero qu'il extrait sur le matériel de ses victimes. Monero est un " altcoin », Ce qui signifie une crypto-monnaie non Bitcoin.

L'exploitation de la crypto-monnaie implique l'exécution d'équations mathématiques complexes, qui utilisent beaucoup de puissance du processeur. Dans une attaque de cryptojacking typique, le logiciel de minage maximisera le processeur de votre PC. Votre PC fonctionnera plus lentement, consommera plus d'énergie et produira plus de chaleur. Vous pourriez entendre ses fans tourner pour se refroidir. S'il s'agit d'un ordinateur portable, sa batterie mourra plus rapidement. Même s'il s'agit d'un ordinateur de bureau, il absorbera plus d'électricité et augmentera votre facture d'électricité.

Le coût de l'électricité le rend difficile à exploiter de manière rentable avec votre propre PC . Mais, avec le cryptojacking, l'attaquant n'a pas à payer la facture d'électricité. Ils obtiennent les bénéfices et vous payez la facture.

Quels appareils peuvent être cryptés?

Tout appareil exécutant un logiciel peut être réquisitionné pour l'extraction de crypto-monnaie. L'attaquant doit juste lui faire exécuter un logiciel de minage.

Les attaques de cryptojacking «Drive-by» peuvent être effectuées contre n'importe quel appareil doté d'un navigateur: un PC Windows, un Mac, un système Linux, un Chromebook, un téléphone Android, un iPhone ou un iPad. Tant que vous avez une page Web avec un script de minage intégré ouvert dans votre navigateur, l'attaquant peut utiliser votre CPU pour extraire de la monnaie. Ils perdront cet accès dès que vous fermerez l'onglet du navigateur ou que vous quitterez la page.

Il existe également des logiciels malveillants de cryptojacking, qui fonctionnent comme n'importe quel autre logiciel malveillant. Si un attaquant peut tirer parti d'une faille de sécurité ou vous inciter à installer son logiciel malveillant, il peut exécuter un script d'exploration de données en tant que processus d'arrière-plan sur votre ordinateur, qu'il s'agisse d'un système Windows PC, Mac ou Linux. Les attaquants ont également tenté d'introduire des mineurs de crypto-monnaie dans les applications mobiles, en particulier les applications Android.

En théorie, il serait même possible pour un attaquant d'attaquer un appareil smarthome avec des failles de sécurité et d'installer un logiciel d'extraction de crypto-monnaie, forçant l'appareil à dépenser sa puissance de calcul limitée sur l'extraction de crypto-monnaie.

Cryptojacking dans le navigateur

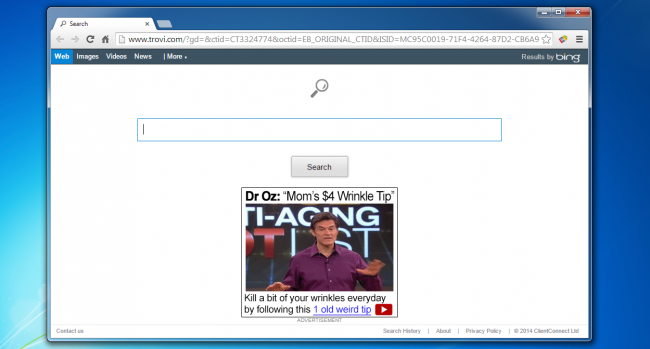

Les attaques de cryptojacking «au volant» sont devenues de plus en plus courantes en ligne. Les pages Web peuvent contenir JavaScript code qui s'exécute dans votre navigateur et, pendant que vous avez cette page Web ouverte, ce code JavaScript peut extraire de la monnaie dans votre navigateur, maximisant ainsi votre processeur. Lorsque vous fermez l'onglet du navigateur ou quittez la page Web, l'extraction s'arrête.

CoinHive a été le premier script de minage à attirer l'attention du public, en particulier lorsqu'il a été intégré à The Pirate Bay. Cependant, il existe plus de scripts de minage que CoinHive et ils ont été intégrés dans de plus en plus de sites Web.

Dans certains cas, les attaquants compromettent en fait un site Web légitime, puis y ajoutent du code d'extraction de crypto-monnaie. Les attaquants gagnent de l'argent grâce à l'exploitation minière lorsque les gens visitent ce site Web compromis. Dans d'autres cas, les propriétaires de sites Web ajoutent eux-mêmes les scripts d'extraction de crypto-monnaie et réalisent des bénéfices.

Cela fonctionne sur n'importe quel appareil avec un navigateur Web. Il est généralement utilisé pour attaquer les sites Web de bureau car les PC Windows, Mac et Linux ont plus de ressources matérielles que les téléphones. Mais, même si vous affichez une page Web dans Safari sur un iPhone ou Chrome sur un téléphone Android, la page Web peut contenir un script d'exploration de données qui s'exécute lorsque vous êtes sur la page. Cela minerait plus lentement, mais les sites Web pourraient le faire.

Comment vous protéger contre le cryptojacking dans le navigateur

Nous vous recommandons d'exécuter un logiciel de sécurité qui bloque les mineurs de crypto-monnaie dans votre navigateur . Par exemple, Malwarebytes bloque automatiquement CoinHive et d'autres scripts d'extraction de crypto-monnaie, les empêchant de s'exécuter dans votre navigateur. le antivirus Windows Defender intégré sous Windows 10 ne bloque pas tous les mineurs du navigateur. Vérifiez auprès de votre éditeur de logiciels de sécurité s'ils bloquent les scripts de minage.

Bien que les logiciels de sécurité doivent vous protéger, vous pouvez également installer une extension de navigateur qui fournit une «liste noire» de scripts de minage.

Sur un iPhone, un iPad ou un appareil Android, les pages Web qui utilisent des mineurs de crypto-monnaie devraient arrêter l'exploitation minière dès que vous quittez votre application de navigateur ou changez d'onglet. Le système d'exploitation ne leur permet pas d'utiliser beaucoup de CPU en arrière-plan.

Sur un PC Windows, un Mac, un système Linux ou un Chromebook, le simple fait d'ouvrir les onglets en arrière-plan permettra à un site Web d'utiliser autant de CPU qu'il le souhaite. Cependant, si vous disposez d'un logiciel qui bloque ces scripts de minage, vous ne devriez pas avoir à vous inquiéter.

EN RELATION: Comment bloquer les mineurs de crypto-monnaie dans votre navigateur Web

Logiciel malveillant de cryptojacking

Les logiciels malveillants de cryptojacking sont également de plus en plus courants. Ransomware gagne de l'argent en accédant à votre ordinateur, en conservant vos fichiers contre une rançon, puis en vous demandant de payer en crypto-monnaie pour les déverrouiller. Les logiciels malveillants de cryptojacking ignorent le drame et se cachent en arrière-plan, minant tranquillement la crypto-monnaie sur votre appareil, puis l'envoyant à l'attaquant. Si vous ne remarquez pas que votre PC fonctionne lentement ou qu'un processus utilise 100% du processeur, vous ne remarquerez même pas le malware.

Comme d'autres types de logiciels malveillants, un attaquant doit exploiter une vulnérabilité ou vous inciter à installer son logiciel pour attaquer votre PC. Le cryptojacking n'est qu'une nouvelle façon pour eux de gagner de l'argent après avoir déjà infecté votre PC.

Les gens essaient de plus en plus d'introduire des mineurs de crypto-monnaie dans des logiciels qui semblent légitimes. Google a dû supprimer les applications Android contenant des mineurs de crypto-monnaie cachés dans le Google Play Store, et Apple a supprimé les applications Mac avec des mineurs de crypto-monnaie du Mac App Store.

Ce type de malware pourrait infecter pratiquement n'importe quel appareil - un PC Windows, un Mac, un système Linux, un téléphone Android, un iPhone (s'il pouvait pénétrer dans l'App Store et se cacher d'Apple) et même les appareils intelligents vulnérables.

Comment éviter les logiciels malveillants de cryptojacking

Les logiciels malveillants de cryptojacking sont comme tous les autres logiciels malveillants. Pour protéger vos appareils contre les attaques, assurez-vous d'installer les dernières mises à jour de sécurité. Pour vous assurer de ne pas installer accidentellement de tels logiciels malveillants, veillez à n'installer que des logiciels provenant de sources fiables.

Sur un PC Windows, nous vous recommandons d'exécuter un logiciel anti-programme malveillant qui bloquera les mineurs de crypto-monnaie, comme Malwarebytes, par exemple. Malwarebytes est également disponible pour Mac et bloquera également les mineurs de concurrence sur Mac. Nous recommandons Malwarebytes pour Mac , en particulier si vous installez un logiciel en dehors du Mac App Store. Effectuez une analyse avec votre logiciel anti-programme malveillant préféré si vous craignez d'être infecté. Et la bonne nouvelle est que vous pouvez exécuter Malwarebytes à côté de votre application antivirus habituelle.

Sur un appareil Android, nous vous recommandons obtenir uniquement des logiciels du Google Play Store . Si vous charger des applications en dehors du Play Store , vous vous exposez davantage à des logiciels malveillants. Alors que quelques applications ont réussi la protection de Google et ont faufilé des mineurs de crypto-monnaie dans le Google Play Store, Google peut supprimer ces applications malveillantes de votre appareil après les avoir trouvées, si nécessaire. Si vous installez des applications en dehors du Play Store, Google ne pourra pas vous sauver.

EN RELATION: Comment éviter les logiciels malveillants sur Android

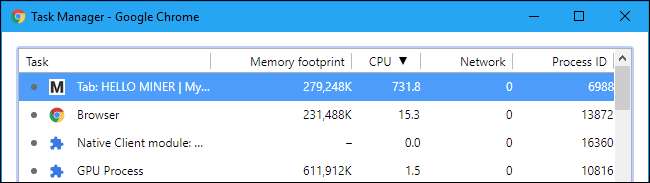

Vous pouvez également garder un œil sur votre Gestionnaire des tâches (sous Windows) ou Moniteur d'activité (sur un Mac) si vous pensez que votre PC ou Mac est particulièrement lent ou chaud. Recherchez les processus inconnus qui utilisent une grande quantité de puissance du processeur et effectuez une recherche sur le Web pour voir s'ils sont légitimes. Bien sûr, parfois, les processus du système d'exploitation en arrière-plan utilisent également beaucoup de puissance CPU, en particulier sous Windows.

Alors que de nombreux mineurs de crypto-monnaie sont gourmands et utilisent toute la puissance du processeur qu'ils peuvent, certains scripts d'extraction de crypto-monnaie utilisent la «limitation». Ils peuvent utiliser seulement 50% de la puissance du processeur de votre ordinateur au lieu de 100%, par exemple. Cela améliorera le fonctionnement de votre PC, mais permettra également au logiciel de minage de mieux se déguiser.

Même si vous ne voyez pas l'utilisation du processeur à 100%, il se peut qu'un mineur de crypto-monnaie s'exécute sur une page Web ou sur votre appareil.

Image Credit: Génération visuelle /Shutterstock.com.