Cryptojacking ist die heiße neue Möglichkeit für Kriminelle, mit Ihrer Hardware Geld zu verdienen. Eine Website, die Sie in Ihrem Browser geöffnet haben, kann Ihre CPU maximal nutzen, um die Kryptowährung abzubauen, und Kryptojacking-Malware wird immer häufiger.

Was ist Cryptojacking?

Cryptojacking ist ein Angriff, bei dem der Angreifer ohne Ihre Erlaubnis Cryptocurrency-Mining-Software auf Ihrer Hardware ausführt. Der Angreifer behält die Kryptowährung und verkauft sie mit Gewinn, und Sie stecken mit einer hohen CPU-Auslastung und einer hohen Stromrechnung fest.

Während Bitcoin ist die bekannteste Kryptowährung. Bei Kryptojacking-Angriffen werden normalerweise andere Kryptowährungen abgebaut. Monero ist besonders verbreitet, da es so konzipiert ist, dass die Leute es auf durchschnittlichen PCs abbauen können. Monero verfügt auch über Anonymitätsfunktionen, was bedeutet, dass es schwierig ist zu verfolgen, wohin der Angreifer den Monero, den er abbaut, letztendlich auf die Hardware seiner Opfer sendet. Monero ist ein “ Altmünze , ”, Was eine Nicht-Bitcoin-Kryptowährung bedeutet.

Beim Mining der Kryptowährung werden komplexe mathematische Gleichungen ausgeführt, die viel CPU-Leistung verbrauchen. Bei einem typischen Cryptojacking-Angriff wird die CPU Ihres PCs durch die Mining-Software maximal ausgelastet. Ihr PC arbeitet langsamer, verbraucht mehr Strom und erzeugt mehr Wärme. Sie könnten hören, wie sich die Lüfter drehen, um sich abzukühlen. Wenn es sich um einen Laptop handelt, wird der Akku schneller leer. Selbst wenn es sich um einen Desktop handelt, wird mehr Strom verbraucht und die Stromrechnung erhöht.

Die Stromkosten machen es schwer mit meinem eigenen PC gewinnbringend abzubauen . Beim Cryptojacking muss der Angreifer die Stromrechnung jedoch nicht bezahlen. Sie bekommen die Gewinne und Sie bezahlen die Rechnung.

Welche Geräte können Cryptojacked werden?

Jedes Gerät, auf dem Software ausgeführt wird, kann für das Cryptocurrency Mining kommandiert werden. Der Angreifer muss lediglich Mining-Software ausführen.

"Drive-by" -Kryptojacking-Angriffe können gegen jedes Gerät mit einem Browser ausgeführt werden - einen Windows-PC, einen Mac, ein Linux-System, ein Chromebook, ein Android-Telefon, ein iPhone oder ein iPad. Solange in Ihrem Browser eine Webseite mit einem eingebetteten Mining-Skript geöffnet ist, kann der Angreifer mithilfe Ihrer CPU nach Währungen suchen. Sie verlieren diesen Zugriff, sobald Sie die Browser-Registerkarte schließen oder von der Seite weg navigieren.

Es gibt auch Cryptojacking-Malware, die wie jede andere Malware funktioniert. Wenn ein Angreifer eine Sicherheitslücke ausnutzen oder Sie zur Installation seiner Malware verleiten kann, kann er ein Mining-Skript als Hintergrundprozess auf Ihrem Computer ausführen - unabhängig davon, ob es sich um einen Windows-PC, einen Mac oder ein Linux-System handelt. Angreifer haben versucht, Cryptocurrency Miner auch in mobile Apps einzuschleusen - insbesondere in Android-Apps.

Theoretisch wäre es einem Angreifer sogar möglich, ein Smarthome-Gerät mit Sicherheitslücken anzugreifen und Cryptocurrency-Mining-Software zu installieren, wodurch das Gerät gezwungen wäre, seine begrenzte Rechenleistung für das Mining von Cryptocurrency aufzuwenden.

Cryptojacking im Browser

"Drive-by" -Kryptojacking-Angriffe sind online immer häufiger geworden. Webseiten können enthalten JavaScript Code, der in Ihrem Browser ausgeführt wird, und während Sie diese Webseite geöffnet haben, kann dieser JavaScript-Code in Ihrem Browser nach Währungen suchen, wodurch Ihre CPU maximal wird. Wenn Sie die Registerkarte "Browser" schließen oder von der Webseite weg navigieren, wird das Mining beendet.

CoinHive war das erste Mining-Skript, das öffentliche Aufmerksamkeit erlangte, insbesondere als es in The Pirate Bay integriert wurde. Es gibt jedoch mehr Mining-Skripte als CoinHive und sie wurden in immer mehr Websites integriert.

In einigen Fällen gefährden Angreifer tatsächlich eine legitime Website und fügen ihr dann Cryptocurrency-Mining-Code hinzu. Die Angreifer verdienen Geld durch Bergbau, wenn Leute diese kompromittierte Website besuchen. In anderen Fällen fügen Websitebesitzer die Cryptocurrency-Mining-Skripte selbst hinzu und erzielen den Gewinn.

Dies funktioniert auf jedem Gerät mit einem Webbrowser. Es wird normalerweise verwendet, um Desktop-Websites anzugreifen, da Windows-PCs, Macs und Linux-Desktops über mehr Hardwareressourcen als Telefone verfügen. Selbst wenn Sie eine Webseite in Safari auf einem iPhone oder Chrome auf einem Android-Telefon anzeigen, kann die Webseite ein Mining-Skript enthalten, das ausgeführt wird, während Sie sich auf der Seite befinden. Es würde langsamer abbauen, aber Websites könnten es tun.

So schützen Sie sich vor Cryptojacking im Browser

Wir empfehlen, Sicherheitssoftware automatisch auszuführen blockiert Cryptocurrency Miner in Ihrem Browser . Beispielsweise, Malwarebytes Blockiert automatisch CoinHive und andere Cryptocurrency-Mining-Skripte und verhindert so, dass sie in Ihrem Browser ausgeführt werden. Das integriertes Windows Defender-Antivirenprogramm Unter Windows 10 werden nicht alle Miner im Browser blockiert. Erkundigen Sie sich bei Ihrem Unternehmen für Sicherheitssoftware, ob es Mining-Skripte blockiert.

Während Sicherheitssoftware Sie schützen sollte, können Sie auch eine Browsererweiterung installieren, die eine „schwarze Liste“ von Mining-Skripten enthält.

Auf einem iPhone, iPad oder Android-Gerät sollten Webseiten, die Cryptocurrency Miner verwenden, das Mining beenden, sobald Sie von Ihrer Browser-App weg navigieren oder die Registerkarten ändern. Das Betriebssystem lässt sie im Hintergrund nicht viel CPU verbrauchen.

Auf einem Windows-PC, Mac, Linux-System oder Chromebook kann eine Website durch Öffnen der Registerkarten im Hintergrund so viel CPU verwenden, wie sie möchte. Wenn Sie jedoch über eine Software verfügen, die diese Mining-Skripte blockiert, sollten Sie sich keine Sorgen machen müssen.

VERBUNDEN: So blockieren Sie Cryptocurrency Miner in Ihrem Webbrowser

Cryptojacking Malware

Auch Cryptojacking-Malware wird immer häufiger. Ransomware Sie verdienen Geld, indem Sie auf Ihren Computer zugreifen, Ihre Dateien als Lösegeld aufbewahren und dann verlangen, dass Sie in Kryptowährung bezahlen, um sie freizuschalten. Cryptojacking-Malware überspringt das Drama und versteckt sich im Hintergrund, indem sie die Kryptowährung auf Ihrem Gerät leise abbaut und sie dann an den Angreifer sendet. Wenn Sie nicht bemerken, dass Ihr PC langsam läuft oder ein Prozess 100% CPU verwendet, werden Sie die Malware nicht einmal bemerken.

Wie andere Arten von Malware muss ein Angreifer eine Sicherheitsanfälligkeit ausnutzen oder Sie dazu verleiten, ihre Software zu installieren, um Ihren PC anzugreifen. Cryptojacking ist nur eine neue Möglichkeit für sie, Geld zu verdienen, nachdem sie Ihren PC bereits infiziert haben.

Die Leute versuchen zunehmend, Cryptocurrency Miner in legitim erscheinende Software zu schleichen. Google musste Android-Apps mit darin versteckten Cryptocurrency Miner aus dem Google Play Store entfernen, und Apple hat Mac Apps mit Cryptocurrency Miner aus dem Mac App Store entfernt.

Diese Art von Malware kann praktisch jedes Gerät infizieren - einen Windows-PC, einen Mac, ein Linux-System, ein Android-Telefon, ein iPhone (wenn es in den App Store gelangen und sich vor Apple verstecken könnte) und sogar anfällige Smarthome-Geräte.

So vermeiden Sie Cryptojacking-Malware

Cryptojacking-Malware ist wie jede andere Malware. Installieren Sie die neuesten Sicherheitsupdates, um Ihre Geräte vor Angriffen zu schützen. Stellen Sie sicher, dass Sie nur Software aus vertrauenswürdigen Quellen installieren, um sicherzustellen, dass Sie solche Malware nicht versehentlich installieren.

Auf einem Windows-PC empfehlen wir die Ausführung von Antimalwaresoftware, die Cryptocurrency Miner blockiert, z. B. Malwarebytes. Malwarebytes ist auch für Mac verfügbar und blockiert gleichzeitig Concurrency Miner für Mac. Wir empfehlen Malwarebytes für Mac Dies gilt insbesondere dann, wenn Sie Software von außerhalb des Mac App Store installieren. Führen Sie einen Scan mit Ihrer bevorzugten Antimalwaresoftware durch, wenn Sie befürchten, infiziert zu sein. Und die gute Nachricht ist, dass Sie Malwarebytes direkt neben Ihrer regulären Antiviren-App ausführen können.

Auf einem Android-Gerät empfehlen wir Nur Software aus dem Google Play Store erhalten . Wenn du Laden Sie Apps von außerhalb des Play Store Sie setzen sich einem höheren Risiko aus, schädliche Software zu erhalten. Während einige Apps den Schutz von Google durchlaufen haben und Cryptocurrency Miner in den Google Play Store geschlichen haben, kann Google solche schädlichen Apps bei Bedarf von Ihrem Gerät entfernen, nachdem sie gefunden wurden. Wenn Sie Apps von außerhalb des Play Store installieren, kann Google Sie nicht speichern.

VERBUNDEN: So vermeiden Sie Malware unter Android

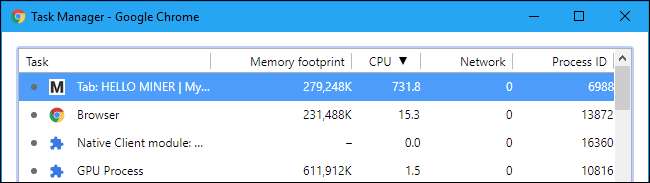

Sie können auch Ihre im Auge behalten Taskmanager (unter Windows) oder Aktivitätsmonitor (auf einem Mac), wenn Sie glauben, dass Ihr PC oder Mac besonders langsam oder heiß läuft. Suchen Sie nach unbekannten Prozessen, die viel CPU-Leistung verbrauchen, und führen Sie eine Websuche durch, um festzustellen, ob sie legitim sind. Natürlich verbrauchen Hintergrundprozesse des Betriebssystems manchmal auch viel CPU-Leistung - insbesondere unter Windows.

Während viele Cryptocurrency Miner gierig sind und die gesamte CPU-Leistung nutzen, die sie können, verwenden einige Cryptocurrency Mining-Skripte "Throttling". Sie verbrauchen möglicherweise nur 50% der CPU-Leistung Ihres Computers anstelle von beispielsweise 100%. Dadurch wird Ihr PC besser ausgeführt, aber die Mining-Software kann sich auch besser tarnen.

Selbst wenn Sie nicht 100% CPU-Auslastung sehen, wird möglicherweise immer noch ein Cryptocurrency Miner auf einer Webseite oder Ihrem Gerät ausgeführt.

Bildnachweis: Visual Generation /Shutterstock.com.