Les attaques DoS (Denial of Service) et DDoS (Distributed Denial of Service) sont de plus en plus courantes et puissantes. Les attaques par déni de service se présentent sous de nombreuses formes, mais partagent un objectif commun: empêcher les utilisateurs d'accéder à une ressource, qu'il s'agisse d'une page Web, d'un e-mail, du réseau téléphonique ou autre. Examinons les types d'attaques les plus courants contre des cibles Web et comment DoS peut devenir DDoS.

Les types les plus courants d'attaques par déni de service (DoS)

À la base, une attaque par déni de service est généralement effectuée en inondant un serveur - par exemple, le serveur d’un site Web - à un tel point qu’il est incapable de fournir ses services à des utilisateurs légitimes. Cela peut être réalisé de plusieurs manières, les plus courantes étant les attaques par inondation TCP et les attaques par amplification DNS.

Attaques d'inondation TCP

EN RELATION: Quelle est la différence entre TCP et UDP?

Presque tout le trafic Web (HTTP / HTTPS) est effectué à l'aide du Protocole de contrôle de transmission (TCP) . TCP a plus de surcharge que l'alternative, le protocole UDP (User Datagram Protocol), mais il est conçu pour être fiable. Deux ordinateurs connectés l'un à l'autre via TCP confirmeront la réception de chaque paquet. Si aucune confirmation n'est fournie, le paquet doit être renvoyé.

Que se passe-t-il si un ordinateur est déconnecté? Peut-être qu’un utilisateur perd de l’alimentation, que son FAI est en panne ou que l’application qu’il utilise se ferme sans en informer l’autre ordinateur. L'autre client doit arrêter de renvoyer le même paquet, sinon il gaspille des ressources. Pour empêcher une transmission interminable, une durée d'expiration est spécifiée et / ou une limite est placée sur le nombre de fois qu'un paquet peut être renvoyé avant de couper complètement la connexion.

TCP a été conçu pour faciliter une communication fiable entre les bases militaires en cas de catastrophe, mais cette conception même le rend vulnérable aux attaques par déni de service. Lors de la création de TCP, personne n'a imaginé qu'il serait utilisé par plus d'un milliard de périphériques clients. La protection contre les attaques modernes par déni de service ne faisait tout simplement pas partie du processus de conception.

L'attaque par déni de service la plus courante contre les serveurs Web est effectuée par l'envoi de spam de paquets SYN (synchronisation). L'envoi d'un paquet SYN est la première étape du lancement d'une connexion TCP. Après avoir reçu le paquet SYN, le serveur répond par un paquet SYN-ACK (accusé de réception de synchronisation). Enfin, le client envoie un paquet ACK (accusé de réception), terminant la connexion.

Cependant, si le client ne répond pas au paquet SYN-ACK dans un délai défini, le serveur envoie à nouveau le paquet et attend une réponse. Il répétera cette procédure encore et encore, ce qui peut gaspiller de la mémoire et du temps processeur sur le serveur. En fait, si cela est fait suffisamment, cela peut perdre tellement de mémoire et de temps processeur que les utilisateurs légitimes voient leurs sessions interrompues ou que de nouvelles sessions ne peuvent pas démarrer. De plus, l'utilisation accrue de la bande passante de tous les paquets peut saturer les réseaux, les rendant incapables de transporter le trafic qu'ils souhaitent réellement.

Attaques d'amplification DNS

EN RELATION: Qu'est-ce que DNS et dois-je utiliser un autre serveur DNS?

Les attaques par déni de service peuvent également viser Serveurs DNS : les serveurs qui traduisent les noms de domaine (comme howtogeek.com ) en adresses IP (12.345.678.900) que les ordinateurs utilisent pour communiquer. Lorsque vous tapez howtogeek.com dans votre navigateur, il est envoyé à un serveur DNS. Le serveur DNS vous dirige ensuite vers le site Web réel. La vitesse et la faible latence sont des préoccupations majeures pour DNS, de sorte que le protocole fonctionne sur UDP au lieu de TCP. Le DNS est un élément essentiel de l’infrastructure Internet et la bande passante consommée par les requêtes DNS est généralement minimale.

Cependant, le DNS s'est lentement développé, de nouvelles fonctionnalités étant progressivement ajoutées au fil du temps. Cela a introduit un problème: DNS avait une limite de taille de paquet de 512 octets, ce qui n'était pas suffisant pour toutes ces nouvelles fonctionnalités. Ainsi, en 1999, l'IEEE a publié la spécification pour mécanismes d'extension pour DNS (EDNS) , ce qui a augmenté le plafond à 4 096 octets, ce qui permet d'inclure plus d'informations dans chaque demande.

Ce changement a toutefois rendu DNS vulnérable aux «attaques d'amplification». Un attaquant peut envoyer des demandes spécialement conçues aux serveurs DNS, en demandant de grandes quantités d’informations et en demandant qu’elles soient envoyées à l’adresse IP de leur cible. Une "amplification" est créée car la réponse du serveur est beaucoup plus grande que la requête qui la génère et le serveur DNS enverra sa réponse à l'adresse IP falsifiée.

De nombreux serveurs DNS ne sont pas configurés pour détecter ou supprimer les mauvaises requêtes, donc lorsque les attaquants envoient à plusieurs reprises des requêtes falsifiées, la victime est inondée d'énormes paquets EDNS, encombrant le réseau. Incapable de gérer autant de données, leur trafic légitime sera perdu.

Alors, qu'est-ce qu'une attaque par déni de service distribué (DDoS)?

Une attaque de déni de service distribuée est une attaque qui a plusieurs attaquants (parfois involontaires). Les sites Web et les applications sont conçus pour gérer de nombreuses connexions simultanées. Après tout, les sites Web ne seraient pas très utiles si une seule personne pouvait visiter à la fois. Des services géants comme Google, Facebook ou Amazon sont conçus pour gérer des millions ou des dizaines de millions d'utilisateurs simultanés. Pour cette raison, il n’est pas possible pour un seul attaquant de les faire tomber par une attaque par déni de service. Mais beaucoup les attaquants pourraient.

EN RELATION: Qu'est-ce qu'un botnet?

La méthode la plus courante de recrutement d'attaquants consiste à botnet . Dans un botnet, les pirates infectent toutes sortes d'appareils connectés à Internet avec des logiciels malveillants. Ces appareils peuvent être des ordinateurs, des téléphones ou même d'autres appareils de votre maison, comme DVR et caméras de sécurité . Une fois infectés, ils peuvent utiliser ces appareils (appelés zombies) pour contacter périodiquement un serveur de commande et de contrôle pour demander des instructions. Ces commandes peuvent aller de extraction de crypto-monnaies pour, oui, participer à des attaques DDoS. De cette façon, ils n’ont pas besoin d’une tonne de pirates informatiques pour se regrouper: ils peuvent utiliser les appareils non sécurisés des utilisateurs à domicile normaux pour faire leur sale boulot.

D'autres attaques DDoS peuvent être effectuées volontairement, généralement pour des raisons politiques. Les clients aiment

Canon ionique à orbite basse

simplifient les attaques DoS et sont faciles à distribuer. Gardez à l'esprit que c'est

illégal dans la plupart des pays

participer (intentionnellement) à une attaque DDoS.

Enfin, certaines attaques DDoS peuvent être involontaires. Initialement appelé le Effet Slashdot et généralisé comme «l'étreinte de la mort», d'énormes volumes de trafic légitime peuvent paralyser un site Web. Vous avez probablement déjà vu cela se produire auparavant: un site populaire renvoie à un petit blog et un afflux massif d'utilisateurs a accidentellement fait tomber le site. Techniquement, cela est toujours classé comme DDoS, même s'il n'est ni intentionnel ni malveillant.

Comment puis-je me protéger contre les attaques par déni de service?

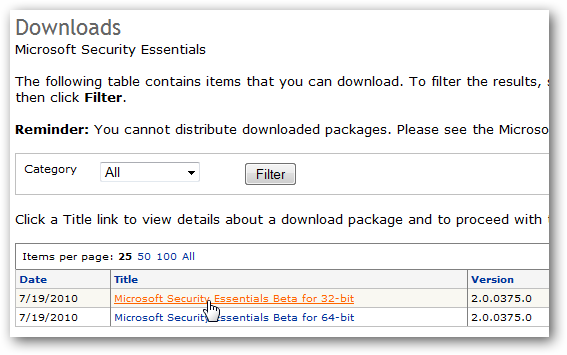

Les utilisateurs typiques n'ont pas à craindre d'être la cible d'attaques par déni de service. À l'exception de streamers et joueurs professionnels , il est très rare qu'un DoS soit dirigé vers un individu. Cela dit, vous devez toujours faire de votre mieux pour protégez tous vos appareils des logiciels malveillants qui pourraient vous intégrer à un botnet.

Si vous êtes administrateur d'un serveur Web, cependant, il existe une mine d'informations sur la façon de sécuriser vos services contre les attaques DoS. La configuration du serveur et les appliances peuvent atténuer certaines attaques. D'autres peuvent être évités en garantissant que les utilisateurs non authentifiés ne peuvent pas effectuer des opérations qui nécessitent des ressources serveur importantes. Malheureusement, le succès d’une attaque DoS est le plus souvent déterminé par celui qui a le plus gros tuyau. Services comme Cloudflare et Encapsuler offrent une protection en se tenant devant des sites Web, mais cela peut coûter cher.