DoS (Denial of Service) och DDoS (Distribuerad Denial of Service) attacker blir allt vanligare och potentare. Denial of Service-attacker finns i många former, men har ett gemensamt syfte: att hindra användare från att komma åt en resurs, oavsett om det är en webbsida, e-post, telefonnätverket eller något annat helt. Låt oss titta på de vanligaste typerna av attacker mot webbmål och hur DoS kan bli DDoS.

De vanligaste typerna av denial of service (DoS) -attacker

I grunden utförs en Denial of Service-attack genom att översvämma en server - till exempel servern på en webbplats - så mycket att den inte kan tillhandahålla sina tjänster till legitima användare. Det finns några sätt detta kan utföras, det vanligaste är TCP-översvämningsattacker och DNS-förstärkningsattacker.

TCP översvämningsattacker

RELATERAD: Vad är skillnaden mellan TCP och UDP?

Nästan all webbtrafik (HTTP / HTTPS) utförs med hjälp av Transmission Control Protocol (TCP) . TCP har mer overhead än alternativet, User Datagram Protocol (UDP), men är utformat för att vara tillförlitligt. Två datorer som är anslutna till varandra via TCP kommer att bekräfta mottagandet av varje paket. Om ingen bekräftelse ges måste paketet skickas igen.

Vad händer om en dator kopplas bort? Kanske förlorar en användare ström, deras Internet-leverantör har misslyckats eller vilken applikation de använder slutar utan att informera den andra datorn. Den andra klienten måste sluta skicka om samma paket, annars slösar det med resurser. För att förhindra oändlig sändning anges en tidsgräns och / eller en gräns läggs på hur många gånger ett paket kan skickas igen innan anslutningen släpps helt.

TCP var utformat för att underlätta tillförlitlig kommunikation mellan militärbaser i händelse av en katastrof, men just den här designen gör det sårbart för attacker om förnekelse av tjänster. När TCP skapades avbildade ingen att den skulle användas av över en miljard klientenheter. Skydd mot moderna förnekelser av tjänsteattacker var bara inte en del av designprocessen.

Den vanligaste förnekelsen av tjänsteattack mot webbservrar utförs genom att skicka SYN-paket (synkronisera). Att skicka ett SYN-paket är det första steget att initiera en TCP-anslutning. Efter att ha mottagit SYN-paketet svarar servern med ett SYN-ACK-paket (synkroniseringsbekräftelse). Slutligen skickar klienten ett ACK-paket (bekräftelse) och slutför anslutningen.

Men om klienten inte svarar på SYN-ACK-paketet inom en viss tid, skickar servern paketet igen och väntar på svar. Det upprepar proceduren om och om igen, vilket kan slösa minne och processortid på servern. Om det görs tillräckligt kan det faktiskt slösa så mycket minne och processortid att legitima användare får sina sessioner korta, eller så kan nya sessioner inte starta. Dessutom kan den ökade användningen av bandbredd från alla paket mätta nätverk, vilket gör att de inte kan bära den trafik de faktiskt vill ha.

DNS-förstärkningsattacker

RELATERAD: Vad är DNS och ska jag använda en annan DNS-server?

Denial of service-attacker kan också ta sikte på DNS-servrar : servrarna som översätter domännamn (som howtogeek.com ) till IP-adresser (12.345.678.900) som datorer använder för att kommunicera. När du skriver howtogeek.com i din webbläsare skickas det till en DNS-server. DNS-servern leder dig sedan till den faktiska webbplatsen. Hastighet och låg latens är stora problem för DNS, så protokollet fungerar över UDP istället för TCP. DNS är en viktig del av internetens infrastruktur och bandbredd som konsumeras av DNS-förfrågningar är i allmänhet minimal.

Men DNS växte långsamt med nya funktioner som gradvis tillkom över tiden. Detta införde ett problem: DNS hade en paketstorleksgräns på 512 byte, vilket inte räckte för alla de nya funktionerna. Så 1999 publicerade IEEE specifikationen för förlängningsmekanismer för DNS (EDNS) , vilket ökade locket till 4096 byte, vilket möjliggjorde mer information för varje begäran.

Denna förändring gjorde dock DNS sårbart för "förstärkningsattacker". En angripare kan skicka speciellt utformade förfrågningar till DNS-servrar, ber om stora mängder information och ber om att de ska skickas till målets IP-adress. En "förstärkning" skapas eftersom serverns svar är mycket större än den begäran som genereras och DNS-servern skickar sitt svar till den förfalskade IP-adressen.

Många DNS-servrar är inte konfigurerade för att upptäcka eller släppa dåliga förfrågningar, så när angripare upprepade gånger skickar förfalskade förfrågningar blir offret översvämmat med stora EDNS-paket och överbelastar nätverket. Det går inte att hantera så mycket data, deras legitima trafik kommer att gå vilse.

Så vad är en Distribution Denial of Service (DDoS) -attack?

En distribuerad denial of service-attack är en som har flera (ibland omedvetna) angripare. Webbplatser och applikationer är utformade för att hantera många samtidiga anslutningar - trots allt skulle webbplatser inte vara särskilt användbara om bara en person kunde besöka åt gången. Jätte tjänster som Google, Facebook eller Amazon är utformade för att hantera miljoner eller tiotals miljoner samtidiga användare. På grund av detta är det inte möjligt för en enda angripare att få ner dem med en förnekelse av tjänsteattack. Men många angripare kunde.

RELATERAD: Vad är ett Botnet?

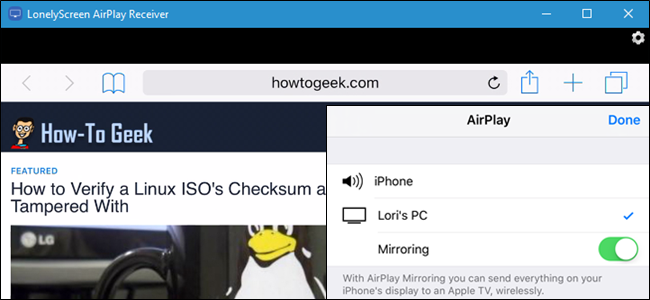

Den vanligaste metoden att rekrytera angripare är genom a botnet . I ett botnet infekterar hackare alla typer av internetanslutna enheter med skadlig kod. Dessa enheter kan vara datorer, telefoner eller till och med andra enheter i ditt hem, som DVR och säkerhetskameror . När de väl är smittade kan de använda dessa enheter (kallade zombies) för att regelbundet kontakta en kommando- och styrserver för att be om instruktioner. Dessa kommandon kan variera från bryta kryptovalutor att, ja, delta i DDoS-attacker. På så sätt behöver de inte massor av hackare för att samla ihop - de kan använda de osäkra enheterna från vanliga hemmaanvändare för att göra sitt smutsiga arbete.

Andra DDoS-attacker kan utföras frivilligt, vanligtvis av politiskt motiverade skäl. Kunder gillar

Kanon med låg omloppsjon

gör DoS-attacker enkla och är lätta att distribuera. Tänk på att det är det

olagligt i de flesta länder

att (avsiktligt) delta i en DDoS-attack.

Slutligen kan vissa DDoS-attacker vara oavsiktliga. Ursprungligen kallad Slashdot-effekt och generaliseras som "dödens kram", kan enorma volymer legitim trafik skämma bort en webbplats. Du har förmodligen sett detta hända förut - en populär webbplats länkar till en liten blogg och ett stort flöde av användare tar av misstag webbplatsen ner. Tekniskt är detta fortfarande klassificerat som DDoS, även om det inte är avsiktligt eller skadligt.

Hur kan jag skydda mig själv mot förnekande av tjänstangrepp?

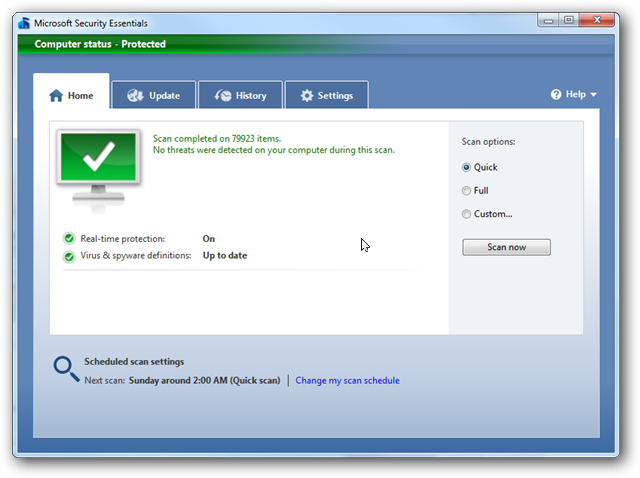

Typiska användare behöver inte oroa sig för att vara målet för nekande av tjänsteattacker. Med undantag för streamers och pro-spelare , det är mycket sällsynt att en DoS riktas mot en individ. Med det sagt bör du fortfarande göra det bästa du kan skydda alla dina enheter från skadlig kod som kan göra dig till en del av ett botnet.

Om du är administratör för en webbserver finns det dock en mängd information om hur du skyddar dina tjänster mot DoS-attacker. Serverkonfiguration och apparater kan mildra vissa attacker. Andra kan förhindras genom att säkerställa att obehöriga användare inte kan utföra åtgärder som kräver betydande serverresurser. Tyvärr bestäms en DoS-attack framgång oftast av vem som har det större röret. Tjänster som Cloudflare och Kapsla in erbjuda skydd genom att stå framför webbplatser, men kan vara dyrt.