DoS (Hizmet Reddi) ve DDoS (Dağıtılmış Hizmet Reddi) saldırıları giderek daha yaygın ve güçlü hale geliyor. Hizmet Reddi saldırıları pek çok biçimde gelir, ancak ortak bir amacı paylaşır: kullanıcıların bir kaynağa, ister web sayfası, e-posta, telefon ağı veya tamamen başka bir şey olsun, erişimini engellemek. Web hedeflerine yönelik en yaygın saldırı türlerine ve DoS'nin nasıl DDoS haline gelebileceğine bakalım.

En Yaygın Hizmet Reddi (DoS) Saldırıları Türleri

Temelde, bir Hizmet Reddi saldırısı, tipik olarak bir sunucuyu (örneğin bir web sitesinin sunucusunu), hizmetlerini yasal kullanıcılara sunamayacak kadar su basmasıyla gerçekleştirilir. Bunu gerçekleştirmenin birkaç yolu vardır, en yaygın olanı TCP flooding saldırıları ve DNS amplifikasyon saldırılarıdır.

TCP Flooding Saldırıları

İLİŞKİLİ: TCP ve UDP Arasındaki Fark Nedir?

Hemen hemen tüm web (HTTP / HTTPS) trafiği, İletim Kontrol Protokolü (TCP) . TCP, Kullanıcı Datagram Protokolü (UDP) alternatifinden daha fazla ek yüke sahiptir, ancak güvenilir olacak şekilde tasarlanmıştır. Birbirine TCP aracılığıyla bağlanan iki bilgisayar, her paketin alındığını onaylayacaktır. Onay sağlanmadıysa, paketin yeniden gönderilmesi gerekir.

Bir bilgisayarın bağlantısı kesilirse ne olur? Belki bir kullanıcı güç kaybeder, ISS'sinde bir hata vardır veya kullandıkları herhangi bir uygulama diğer bilgisayara haber vermeden kapanır. Diğer müşterinin aynı paketi yeniden göndermeyi bırakması gerekir, aksi takdirde kaynakları israf eder. Hiç bitmeyen iletimi önlemek için, bir zaman aşımı süresi belirlenir ve / veya bağlantıyı tamamen kesmeden önce bir paketin kaç kez yeniden gönderilebileceğine bir sınır konulur.

TCP, bir felaket durumunda askeri üsler arasında güvenilir iletişimi kolaylaştırmak için tasarlanmıştır, ancak bu tasarım, onu hizmet reddi saldırılarına karşı savunmasız bırakır. TCP oluşturulduğunda, hiç kimse bir milyardan fazla istemci cihazı tarafından kullanılacağını hayal etmedi. Modern hizmet reddi saldırılarına karşı koruma, tasarım sürecinin bir parçası değildi.

Web sunucularına yönelik en yaygın hizmet reddi saldırısı, SYN (senkronize etme) paketlerinin spam gönderilmesiyle gerçekleştirilir. Bir SYN paketi göndermek, bir TCP bağlantısı başlatmanın ilk adımıdır. SYN paketini aldıktan sonra, sunucu bir SYN-ACK paketi ile yanıt verir (eşzamanlı alındı bildirimi). Son olarak, istemci bağlantıyı tamamlayarak bir ACK (alındı) paketi gönderir.

Ancak, istemci belirli bir süre içinde SYN-ACK paketine yanıt vermezse, sunucu paketi yeniden gönderir ve yanıt bekler. Bu prosedürü defalarca tekrar edecek ve bu da bellek ve işlemci zamanını sunucuda boşa harcayacaktır. Aslında, yeterince yapılırsa, o kadar çok bellek ve işlemci zamanı israf edebilir ki, meşru kullanıcılar oturumlarını kısa keser veya yeni oturumlar başlayamaz. Ek olarak, tüm paketlerden artan bant genişliği kullanımı ağları doyurabilir, bu da onların gerçekten istedikleri trafiği taşıyamamalarına neden olur.

DNS Yükseltme Saldırıları

İLİŞKİLİ: DNS Nedir ve Başka Bir DNS Sunucusu Kullanmalı mıyım?

Hizmet reddi saldırıları da hedef alabilir DNS servers : alan adlarını çeviren sunucular (örneğin howtogeek.com ) bilgisayarların iletişim kurmak için kullandığı IP adreslerine (12.345.678.900). Tarayıcınıza howtogeek.com yazdığınızda, bir DNS sunucusuna gönderilir. DNS sunucusu daha sonra sizi gerçek web sitesine yönlendirir. Hız ve düşük gecikme, DNS için başlıca endişelerdir, bu nedenle protokol, TCP yerine UDP üzerinden çalışır. DNS, internet altyapısının kritik bir parçasıdır ve DNS istekleri tarafından tüketilen bant genişliği genellikle minimumdur.

Ancak DNS, zaman içinde kademeli olarak eklenen yeni özelliklerle yavaş yavaş büyüdü. Bu bir sorunu ortaya çıkardı: DNS'nin 512 baytlık bir paket boyutu sınırı vardı ve bu, tüm bu yeni özellikler için yeterli değildi. Bu nedenle, 1999'da IEEE, DNS için uzantı mekanizmaları (EDNS) Bu, sınırı 4096 bayta çıkararak her isteğe daha fazla bilginin dahil edilmesini sağladı.

Ancak bu değişiklik, DNS'yi "büyütme saldırılarına" karşı savunmasız hale getirdi. Bir saldırgan şunları yapabilir: özel hazırlanmış istekler gönder DNS sunucularına, büyük miktarlarda bilgi ister ve hedeflerinin IP adresine gönderilmelerini ister. Sunucunun yanıtı, kendisini oluşturan istekten çok daha büyük olduğu için bir "büyütme" oluşturulur ve DNS sunucusu yanıtını sahte IP'ye gönderir.

Birçok DNS sunucusu, kötü istekleri algılayacak veya bırakacak şekilde yapılandırılmamıştır, bu nedenle saldırganlar art arda sahte istekler gönderdiklerinde, kurban ağda tıkanmaya neden olan büyük EDNS paketleriyle doludur. Bu kadar çok veriyi işleyemediğinde, yasal trafikleri kaybolacak.

Peki Dağıtılmış Hizmet Reddi (DDoS) Saldırısı Nedir?

Dağıtılmış bir hizmet reddi saldırısı, birden çok (bazen farkında olmadan) saldırganları olan saldırıdır. Web siteleri ve uygulamalar birçok eşzamanlı bağlantıyı idare edecek şekilde tasarlanmıştır - sonuçta, bir seferde yalnızca bir kişi ziyaret edebilseydi, web siteleri pek kullanışlı olmazdı. Google, Facebook veya Amazon gibi dev hizmetler, milyonlarca veya on milyonlarca eşzamanlı kullanıcıyı idare edecek şekilde tasarlanmıştır. Bu nedenle, tek bir saldırganın bir hizmet reddi saldırısıyla onları alt etmesi mümkün değildir. Fakat birçok saldırganlar yapabilir.

İLİŞKİLİ: Botnet Nedir?

Saldırganları işe almanın en yaygın yöntemi, botnet . Bir botnet'te, bilgisayar korsanları internete bağlı her tür cihaza kötü amaçlı yazılım bulaştırır. Bu cihazlar bilgisayarlar, telefonlar ve hatta evinizdeki diğer cihazlar olabilir. DVR'ler ve güvenlik kameraları . Virüs bulaştıktan sonra, bu cihazları (zombiler olarak adlandırılır) kullanarak belirli aralıklarla bir komuta ve kontrol sunucusuna başvurarak talimatlar isteyebilirler. Bu komutlar arasında değişebilir madencilik kripto para birimleri evet, DDoS saldırılarına katılmak. Bu şekilde, bir araya gelmek için tonlarca bilgisayar korsanına ihtiyaç duymazlar - kirli işlerini yapmak için normal evdeki kullanıcıların güvensiz cihazlarını kullanabilirler.

Diğer DDoS saldırıları, genellikle politik nedenlerle gönüllü olarak gerçekleştirilebilir. Müşteriler gibi

Düşük Yörüngeli İyon Topu

DoS saldırılarını basitleştirir ve dağıtması kolaydır. Unutmayın ki

çoğu ülkede yasa dışı

DDoS saldırısına (kasıtlı olarak) katılmak.

Son olarak, bazı DDoS saldırıları kasıtsız olabilir. Başlangıçta olarak anılır Slashdot etkisi ve "ölümün kucaklaşması" olarak genelleştirilen büyük hacimli yasal trafik bir web sitesini sakatlayabilir. Bunun daha önce gerçekleştiğini muhtemelen görmüşsünüzdür - popüler bir site küçük bir bloga bağlanır ve çok sayıda kullanıcı kazara siteyi kapatır. Teknik olarak, kasıtlı veya kötü niyetli olmasa bile bu yine de DDoS olarak sınıflandırılır.

Hizmet Reddi Saldırılarına Karşı Kendimi Nasıl Koruyabilirim?

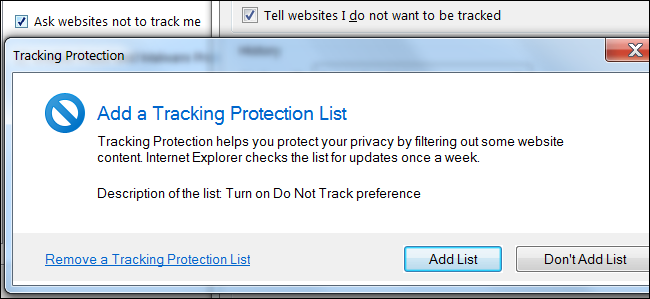

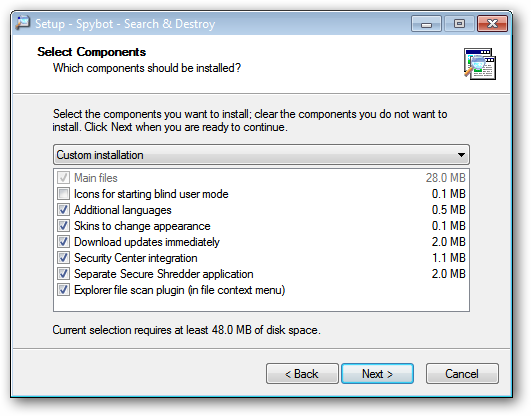

Tipik kullanıcıların, hizmet reddi saldırılarının hedefi olma konusunda endişelenmesine gerek yoktur. Nın istisnası ile yayıncılar ve profesyonel oyuncular , bir DoS'nin bir bireye işaret edilmesi çok nadirdir. Bununla birlikte, elinizden gelenin en iyisini yapmalısınız. tüm cihazlarınızı koruyun sizi bir botnet'in parçası haline getirebilecek kötü amaçlı yazılımlardan.

Bununla birlikte, bir web sunucusunun yöneticisiyseniz, hizmetlerinizi DoS saldırılarına karşı nasıl güvence altına alacağınız konusunda çok sayıda bilgi vardır. Sunucu yapılandırması ve araçları bazı saldırıları hafifletebilir. Diğerleri, kimliği doğrulanmamış kullanıcıların önemli sunucu kaynakları gerektiren işlemler gerçekleştirememesini sağlayarak önlenebilir. Ne yazık ki, bir DoS saldırısının başarısı çoğunlukla kimin daha büyük boruya sahip olduğuna bağlıdır. Gibi hizmetler Cloudflare ve Kapsülleme web sitelerinin önünde durarak koruma sağlar, ancak pahalı olabilir.