การโจมตี DoS (Denial of Service) และ DDoS (Distributed Denial of Service) กลายเป็นเรื่องปกติและมีศักยภาพมากขึ้นเรื่อย ๆ การโจมตีปฏิเสธการให้บริการมีหลายรูปแบบ แต่มีจุดประสงค์ร่วมกันคือการหยุดผู้ใช้ไม่ให้เข้าถึงทรัพยากรไม่ว่าจะเป็นหน้าเว็บอีเมลเครือข่ายโทรศัพท์หรืออย่างอื่นทั้งหมด มาดูประเภทของการโจมตีเป้าหมายเว็บที่พบบ่อยที่สุดและ DoS จะกลายเป็น DDoS ได้อย่างไร

การโจมตีแบบปฏิเสธการให้บริการ (DoS) ที่พบบ่อยที่สุด

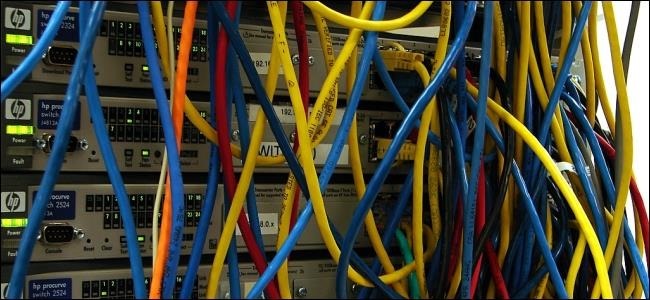

หลัก ๆ แล้วการโจมตีแบบปฏิเสธการให้บริการโดยทั่วไปจะดำเนินการโดยการทำให้เซิร์ฟเวอร์ท่วมเช่นเซิร์ฟเวอร์ของเว็บไซต์จำนวนมากจนไม่สามารถให้บริการแก่ผู้ใช้ที่ถูกต้องตามกฎหมายได้ มีสองสามวิธีที่สามารถทำได้โดยทั่วไปคือการโจมตี TCP ท่วมและการโจมตีด้วยการขยาย DNS

การโจมตี TCP Flooding

ที่เกี่ยวข้อง: ความแตกต่างระหว่าง TCP และ UDP คืออะไร?

การรับส่งข้อมูลเว็บ (HTTP / HTTPS) เกือบทั้งหมดดำเนินการโดยใช้ไฟล์ โปรโตคอลควบคุมการส่ง (TCP) . TCP มีค่าใช้จ่ายมากกว่าทางเลือก User Datagram Protocol (UDP) แต่ได้รับการออกแบบให้เชื่อถือได้ คอมพิวเตอร์สองเครื่องที่เชื่อมต่อกันผ่าน TCP จะยืนยันการรับแต่ละแพ็กเก็ต หากไม่มีการยืนยันจะต้องส่งแพ็คเก็ตอีกครั้ง

จะเกิดอะไรขึ้นถ้าคอมพิวเตอร์เครื่องหนึ่งถูกตัดการเชื่อมต่อ? บางทีผู้ใช้อาจสูญเสียพลังงาน ISP ของพวกเขาทำงานล้มเหลวหรือแอปพลิเคชันใดก็ตามที่พวกเขาใช้อยู่จะหยุดทำงานโดยไม่แจ้งให้คอมพิวเตอร์เครื่องอื่น ลูกค้ารายอื่นจำเป็นต้องหยุดส่งแพ็กเก็ตเดิมซ้ำไม่เช่นนั้นจะเป็นการสิ้นเปลืองทรัพยากร เพื่อป้องกันการส่งข้อมูลที่ไม่สิ้นสุดจะมีการระบุระยะเวลาการหมดเวลาและ / หรือขีด จำกัด จำนวนครั้งที่สามารถส่งแพ็กเก็ตซ้ำได้ก่อนที่จะหยุดการเชื่อมต่อ

TCP ได้รับการออกแบบมาเพื่ออำนวยความสะดวกในการสื่อสารที่เชื่อถือได้ระหว่างฐานทัพทหารในกรณีที่เกิดภัยพิบัติ แต่การออกแบบนี้ทำให้เสี่ยงต่อการถูกปฏิเสธการโจมตีบริการ เมื่อ TCP ถูกสร้างขึ้นไม่มีใครคิดว่าอุปกรณ์ไคลเอนต์กว่าพันล้านเครื่องจะถูกใช้ การป้องกันการโจมตีแบบปฏิเสธบริการสมัยใหม่ไม่ได้เป็นเพียงส่วนหนึ่งของกระบวนการออกแบบ

การโจมตีปฏิเสธการให้บริการกับเว็บเซิร์ฟเวอร์ที่พบบ่อยที่สุดดำเนินการโดยการส่งสแปมแพ็คเก็ต SYN (ซิงโครไนซ์) การส่งแพ็กเก็ต SYN เป็นขั้นตอนแรกของการเริ่มต้นการเชื่อมต่อ TCP หลังจากได้รับแพ็คเก็ต SYN เซิร์ฟเวอร์จะตอบสนองด้วยแพ็กเก็ต SYN-ACK (ซิงโครไนซ์การตอบรับ) ในที่สุดไคลเอนต์จะส่งแพ็กเก็ต ACK (การรับทราบ) เพื่อทำการเชื่อมต่อให้เสร็จสิ้น

อย่างไรก็ตามหากไคลเอนต์ไม่ตอบสนองต่อแพ็กเก็ต SYN-ACK ภายในเวลาที่กำหนดเซิร์ฟเวอร์จะส่งแพ็กเก็ตอีกครั้งและรอการตอบกลับ ขั้นตอนนี้จะทำซ้ำขั้นตอนนี้ซ้ำแล้วซ้ำอีกซึ่งอาจทำให้สิ้นเปลืองหน่วยความจำและเวลาในการประมวลผลบนเซิร์ฟเวอร์ ในความเป็นจริงหากทำเพียงพออาจทำให้เสียหน่วยความจำและเวลาในการประมวลผลไปมากจนผู้ใช้ที่ถูกต้องตามกฎหมายตัดเซสชันให้สั้นลงหรือไม่สามารถเริ่มเซสชันใหม่ได้ นอกจากนี้การใช้แบนด์วิดท์ที่เพิ่มขึ้นจากแพ็กเก็ตทั้งหมดอาจทำให้เครือข่ายอิ่มตัวทำให้ไม่สามารถรับปริมาณการใช้งานที่ต้องการได้จริง

การโจมตีการขยาย DNS

ที่เกี่ยวข้อง: DNS คืออะไรและฉันควรใช้เซิร์ฟเวอร์ DNS อื่นหรือไม่

การโจมตีปฏิเสธการให้บริการยังสามารถเล็งไปที่ เซิร์ฟเวอร์ DNS : เซิร์ฟเวอร์ที่แปลชื่อโดเมน (เช่น howtogeek.com ) ลงในที่อยู่ IP (12.345.678.900) ที่คอมพิวเตอร์ใช้ในการสื่อสาร เมื่อคุณพิมพ์ howtogeek.com ในเบราว์เซอร์ระบบจะส่งไปยังเซิร์ฟเวอร์ DNS จากนั้นเซิร์ฟเวอร์ DNS จะนำคุณไปยังเว็บไซต์จริง ความเร็วและเวลาแฝงต่ำเป็นข้อกังวลหลักสำหรับ DNS ดังนั้นโปรโตคอลจึงทำงานผ่าน UDP แทน TCP DNS เป็นส่วนสำคัญของโครงสร้างพื้นฐานของอินเทอร์เน็ตและโดยทั่วไปแบนด์วิดท์ที่ใช้โดยคำขอ DNS จะน้อยที่สุด

อย่างไรก็ตาม DNS เพิ่มขึ้นอย่างช้าๆโดยมีการเพิ่มคุณลักษณะใหม่ ๆ ตามช่วงเวลา สิ่งนี้ทำให้เกิดปัญหา: DNS มีขนาดแพ็กเก็ต จำกัด ไว้ที่ 512 ไบต์ซึ่งไม่เพียงพอสำหรับคุณลักษณะใหม่ทั้งหมดเหล่านั้น ดังนั้นในปี 2542 IEEE จึงเผยแพร่ข้อกำหนดสำหรับ กลไกการขยายสำหรับ DNS (EDNS) ซึ่งเพิ่มขีด จำกัด เป็น 4096 ไบต์ทำให้สามารถรวมข้อมูลเพิ่มเติมในแต่ละคำขอได้

อย่างไรก็ตามการเปลี่ยนแปลงนี้ทำให้ DNS เสี่ยงต่อการ“ ขยายการโจมตี” ผู้โจมตีสามารถ ส่งคำขอที่สร้างขึ้นเป็นพิเศษ ไปยังเซิร์ฟเวอร์ DNS ขอข้อมูลจำนวนมากและขอให้ส่งไปยังที่อยู่ IP ของเป้าหมาย "การขยาย" ถูกสร้างขึ้นเนื่องจากการตอบสนองของเซิร์ฟเวอร์มีขนาดใหญ่กว่าคำขอที่สร้างขึ้นมากและเซิร์ฟเวอร์ DNS จะส่งการตอบกลับไปยัง IP ที่ปลอมแปลง

เซิร์ฟเวอร์ DNS จำนวนมากไม่ได้รับการกำหนดค่าให้ตรวจจับหรือส่งคำขอที่ไม่ดีดังนั้นเมื่อผู้โจมตีส่งคำขอปลอมแปลงซ้ำ ๆ เหยื่อจะได้รับแพ็กเก็ต EDNS จำนวนมากจนเต็มเครือข่าย ไม่สามารถจัดการข้อมูลได้มากการเข้าชมที่ถูกต้องจะหายไป

ดังนั้นการโจมตีแบบปฏิเสธการให้บริการแบบกระจาย (DDoS) คืออะไร?

การโจมตีแบบปฏิเสธการให้บริการแบบกระจายคือการโจมตีที่มีผู้โจมตีหลายคน (บางครั้งโดยไม่เจตนา) เว็บไซต์และแอปพลิเคชันได้รับการออกแบบมาเพื่อรองรับการเชื่อมต่อพร้อมกันจำนวนมากอย่างไรก็ตามเว็บไซต์จะไม่มีประโยชน์มากนักหากสามารถเข้าชมได้ครั้งละหนึ่งคนเท่านั้น บริการขนาดใหญ่เช่น Google, Facebook หรือ Amazon ได้รับการออกแบบมาเพื่อรองรับผู้ใช้งานพร้อมกันหลายล้านหรือหลายสิบล้านคน ด้วยเหตุนี้จึงเป็นไปไม่ได้ที่ผู้โจมตีรายเดียวจะกำจัดพวกเขาด้วยการโจมตีแบบปฏิเสธการให้บริการ แต่ มากมาย ผู้โจมตีสามารถ

ที่เกี่ยวข้อง: Botnet คืออะไร?

วิธีการสรรหาผู้โจมตีที่พบบ่อยที่สุดคือการใช้ไฟล์ บอทเน็ต . ในบ็อตเน็ตแฮกเกอร์จะติดมัลแวร์ในอุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ตทุกประเภท อุปกรณ์เหล่านั้นอาจเป็นคอมพิวเตอร์โทรศัพท์หรือแม้แต่อุปกรณ์อื่น ๆ ในบ้านของคุณก็ได้เช่น DVR และกล้องรักษาความปลอดภัย . เมื่อติดไวรัสแล้วพวกเขาสามารถใช้อุปกรณ์เหล่านั้น (เรียกว่าซอมบี้) เพื่อติดต่อกับคำสั่งและเซิร์ฟเวอร์ควบคุมเป็นระยะเพื่อขอคำแนะนำ คำสั่งเหล่านี้มีตั้งแต่ การขุด cryptocurrencies ถึงใช่เข้าร่วมในการโจมตี DDoS ด้วยวิธีนี้พวกเขาจึงไม่จำเป็นต้องมีแฮ็กเกอร์จำนวนมากเพื่อรวมกลุ่มกัน - สามารถใช้อุปกรณ์ที่ไม่ปลอดภัยของผู้ใช้ทั่วไปที่บ้านทำงานสกปรกได้

การโจมตี DDoS อื่น ๆ อาจดำเนินการโดยสมัครใจโดยปกติจะเป็นเพราะเหตุผลทางการเมือง ลูกค้าชอบ

ปืนใหญ่ไอออนวงโคจรต่ำ

ทำให้การโจมตี DoS เป็นเรื่องง่ายและง่ายต่อการแจกจ่าย โปรดทราบว่ามันเป็น

ผิดกฎหมายในประเทศส่วนใหญ่

เพื่อ (โดยเจตนา) เข้าร่วมในการโจมตี DDoS

สุดท้ายการโจมตี DDoS บางอย่างอาจเกิดขึ้นโดยไม่ได้ตั้งใจ เดิมเรียกว่า ผล Slashdot และเรียกโดยทั่วไปว่า“ การกอดแห่งความตาย” ปริมาณการเข้าชมที่ถูกต้องตามกฎหมายจำนวนมากสามารถทำให้เว็บไซต์เสียหายได้ คุณอาจเคยเห็นเหตุการณ์นี้มาก่อนไซต์ยอดนิยมลิงก์ไปยังบล็อกเล็ก ๆ และผู้ใช้จำนวนมากที่หลั่งไหลเข้ามาโดยไม่ได้ตั้งใจทำให้ไซต์ล่ม ในทางเทคนิคแล้วสิ่งนี้ยังคงจัดอยู่ใน DDoS แม้ว่าจะไม่ได้มีเจตนาหรือเป็นอันตรายก็ตาม

ฉันจะป้องกันตัวเองจากการโจมตีปฏิเสธการให้บริการได้อย่างไร

ผู้ใช้ทั่วไปไม่ต้องกังวลว่าจะตกเป็นเป้าหมายของการโจมตีแบบปฏิเสธบริการ ยกเว้น สตรีมเมอร์และนักเล่นเกมมืออาชีพ เป็นเรื่องยากมากที่ DoS จะชี้ไปที่แต่ละบุคคล ที่กล่าวมาคุณควรทำอย่างดีที่สุดเท่าที่จะทำได้ ปกป้องอุปกรณ์ทั้งหมดของคุณ จากมัลแวร์ที่อาจทำให้คุณเป็นส่วนหนึ่งของบ็อตเน็ต

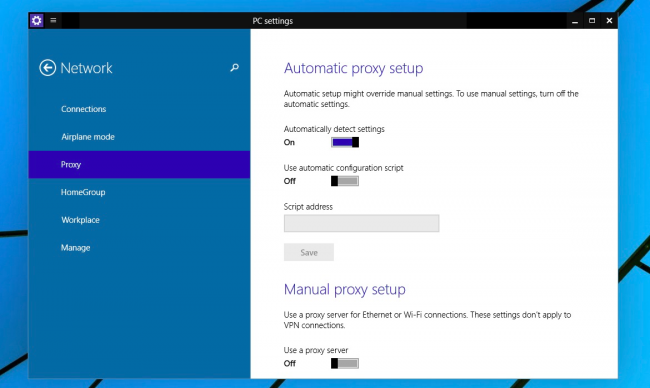

อย่างไรก็ตามหากคุณเป็นผู้ดูแลระบบเว็บเซิร์ฟเวอร์มีข้อมูลมากมายเกี่ยวกับวิธีรักษาความปลอดภัยบริการของคุณจากการโจมตี DoS การกำหนดค่าเซิร์ฟเวอร์และอุปกรณ์สามารถบรรเทาการโจมตีบางอย่างได้ ผู้อื่นสามารถป้องกันได้โดยการตรวจสอบว่าผู้ใช้ที่ไม่ได้รับการพิสูจน์ตัวตนไม่สามารถดำเนินการที่ต้องใช้ทรัพยากรเซิร์ฟเวอร์จำนวนมากได้ น่าเสียดายที่ความสำเร็จของการโจมตี DoS มักขึ้นอยู่กับว่าใครมีท่อที่ใหญ่กว่า บริการเช่น Cloudflare และ ห่อหุ้ม เสนอการป้องกันโดยยืนอยู่หน้าเว็บไซต์ แต่อาจมีราคาแพง