Un seul prix en espèces n'a pas été réclamé à Pwn2Own 2014. Tous les principaux navigateurs ont été piratés, mais les pirates n'ont pas pu réclamer le grand prix de 150 000 $ pour le piratage d'IE 11 sécurisé avec EMET. Sécurisez votre propre PC avec EMET dès aujourd'hui.

Microsoft cible davantage EMET auprès des administrateurs système, mais tout utilisateur Windows peut utiliser EMET pour activer rapidement certaines fonctionnalités de sécurité supplémentaires sans aucune connaissance particulière. Cet outil peut même aider à sécuriser systèmes Windows XP obsolètes .

Mise à jour : EMET a été interrompu, mais La protection contre les exploits est intégrée à Windows 10 .

Sécurisez rapidement les applications populaires

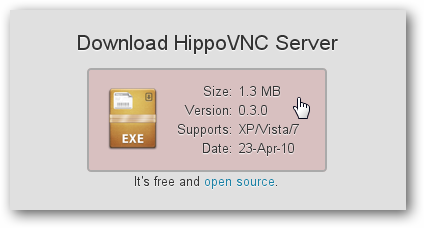

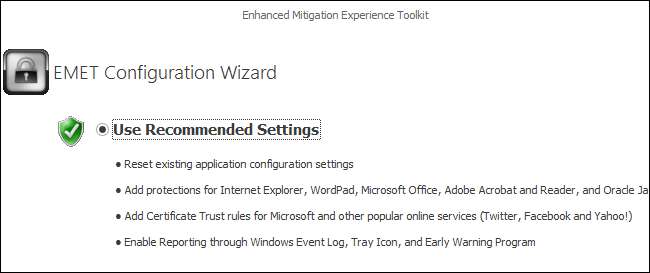

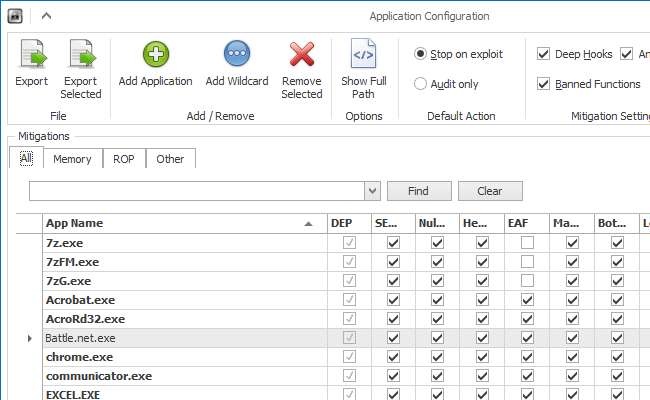

Téléchargez le Boîte à outils EMET (Enhanced Mitigation Experience Toolkit) de Microsoft et installez-le. Sélectionnez l'option Utiliser les paramètres recommandés pour activer les paramètres recommandés afin de protéger les programmes couramment exploités comme Internet Explorer, Microsoft Office, Adobe Reader et le plug-in Java non sécurisé .

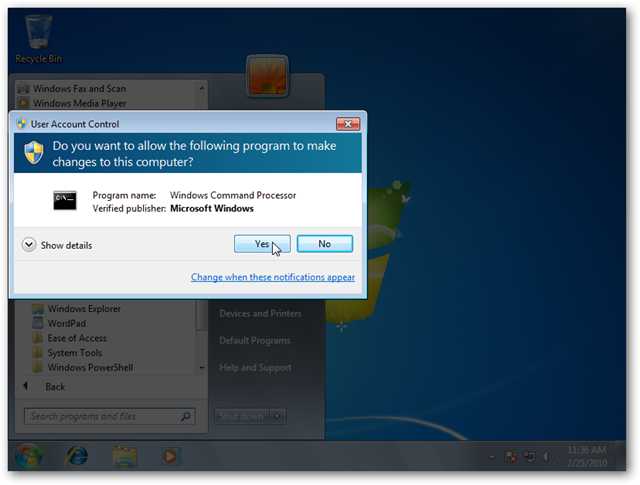

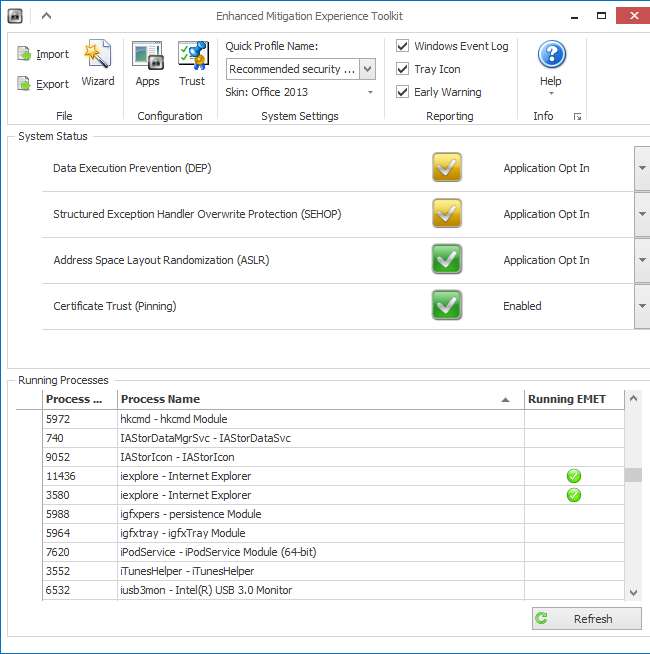

Ensuite, lancez l'application GUI EMET à partir de votre menu Démarrer ou de votre écran Démarrer. Cliquez sur le bouton Importer dans le coin supérieur gauche de l'écran.

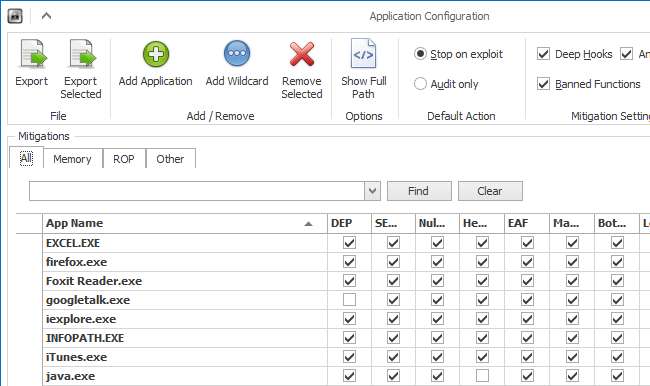

Sélectionnez le fichier Popular Software.xml fourni avec EMET et importez-le. Ce fichier ajoute des règles supplémentaires pour aider à protéger les programmes tiers populaires tels que Firefox, Chrome, Skype, iTunes, Photoshop, Thunderbird, Opera, Google Talk, Pidgin, VLC, WinRAR et 7-Zip.

Vous pouvez afficher les règles installées sur votre système en cliquant sur le bouton Applications sous Configuration dans le ruban en haut de la fenêtre.

Votre ordinateur devrait maintenant être plus sécurisé. Continuez à lire si vous souhaitez savoir ce que fait exactement EMET et comment créer vos propres règles.

Comment fonctionne EMET?

EN RELATION: Pourquoi la version 64 bits de Windows est plus sécurisée

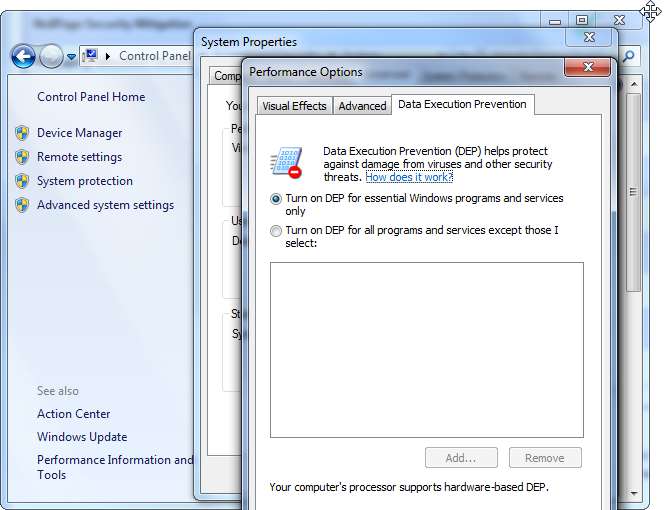

Lorsque Microsoft a commencé à s'intéresser sérieusement à la sécurité avec Windows XP SP2, ils ont commencé à ajouter des fonctionnalités de sécurité dont les applications pourraient tirer parti. Par exemple, la prévention de l'exécution des données (DEP) permet au système d'exploitation de marquer certaines sections de la mémoire comme des données non exécutables. Si un attaquant tire parti d'une vulnérabilité de dépassement de tampon dans une application et tente d'exécuter du code à partir d'un secteur marqué comme données, le système d'exploitation ne l'exécutera pas. Aléatoire de disposition de l'espace d'adressage (ASLR) randomise les emplacements des applications et des bibliothèques système en mémoire - un attaquant ne peut pas créer d'exploits fiables qui dépendent de la connaissance exacte de l'emplacement de certains codes en mémoire. Ce ne sont là que quelques-unes des fonctionnalités que les versions modernes de Windows permettent aux programmes d'utiliser. Ils aident à protéger un système contre l'exploitation, même si les attaquants trouvent une faille de sécurité dans une application.

Windows active ces fonctionnalités par défaut pour ses propres programmes système. Les développeurs d'applications tiers peuvent également choisir de les activer pour leurs propres applications. Cependant, ces fonctionnalités ne sont pas activées par défaut pour tous les programmes. Elles peuvent poser des problèmes, en particulier avec les programmes anciens et obsolètes. Pour une compatibilité maximale, Windows exécute des applications sans ces fonctions de sécurité à moins qu'elles ne les demandent superficiellement.

EMET offre un moyen d'activer DEP, ASLR, ainsi que d'autres fonctionnalités de sécurité pour les applications qui ne les demandent pas spécifiquement. Ce n’est pas une fonctionnalité Windows incluse, car elle pourrait potentiellement endommager certains programmes et la plupart des utilisateurs de Windows ne sauraient pas comment résoudre ces problèmes.

Verrouiller d'autres applications

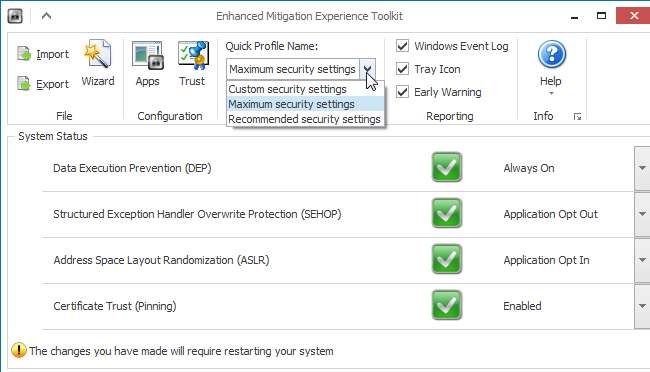

EMET vous permet d'activer plus de fonctionnalités de sécurité par vous-même. Par exemple, vous pouvez cliquer sur la case Nom du profil rapide et sélectionner Paramètres de sécurité maximum. Cela activera la DEP pour toutes les applications et activera la protection contre l'écrasement des gestionnaires d'exceptions structurées (SEHOP) pour les applications qui ne la désactivent pas spécifiquement.

Vous êtes également libre de modifier vous-même les paramètres du système en modifiant vous-même les paramètres sous État du système.

Pour aider à protéger une application spécifique, cliquez dessus avec le bouton droit de la souris dans la liste des processus en cours d'exécution et sélectionnez Configurer le processus. Vous pourrez définir diverses règles pour vous aider à le verrouiller. Pour obtenir des informations techniques sur ce que fait exactement chaque fonction de sécurité, cliquez sur Aide> Guide de l'utilisateur dans EMET.

Ces protections ne sont pas activées par défaut car elles peuvent empêcher certaines applications de fonctionner correctement. Si une application tombe en panne, revenez dans EMET, désactivez certaines fonctionnalités de sécurité et voyez si l'application fonctionne. Si vous avez modifié un paramètre à l'échelle du système et qu'une application ne fonctionne plus correctement, modifiez le paramètre système ou ajoutez une exception spéciale pour cette application.

Les administrateurs réseau peuvent utiliser EMET pour tester si une application fonctionne, exporter la règle, puis l'importer sur d'autres PC exécutant EMET pour déployer leurs règles testées. Utilisez les options Exporter ou Exporter la sélection pour exporter les règles que vous avez créées.

Si nous avons de la chance, EMET est le genre de fonctionnalité que nous verrons intégrée par défaut dans les futures versions de Windows pour accroître la sécurité. Microsoft pourrait fournir des règles par défaut qui fonctionnent bien et les mettre à jour automatiquement, tout comme ils fournissent des règles pour les applications tierces populaires avec EMET aujourd'hui.