Tout le monde en parle Rapport de Bloomberg que les travailleurs d'Amazon écoutent le enregistrements vocaux créé lorsque vous parlez à Alexa. Mais Amazon est loin d'être le seul. Voici comment les entreprises technologiques peuvent - et ont - examiné les données privées que vous importez.

De la lecture de vos notes à la traque des mineurs

Parlons de quelques exemples, des employés d'Evernote parlant de la lecture de vos notes privées aux employés de Google et Facebook traquant des personnes.

- Evernote a autorisé ses employés à lire vos notes privées «Améliorez votre expérience» dans le cadre d'une modification de sa politique de confidentialité effectuée en janvier 2017. Evernote a changé d'avis et a promis aux employés de demander la permission d'abord après que de nombreux utilisateurs se sont énervés. Mais cela illustre le problème: Evernote peut facilement donner accès à ses employés. Et, même si vous partagiez des données avec Evernote en espérant que la politique de l'entreprise les garderait en sécurité, l'entreprise peut changer cette politique quand elle le souhaite.

- Google a déjà renvoyé un ingénieur de fiabilité du site pour avoir utilisé son accès aux serveurs de Google pour traquer et espionner plusieurs mineurs , en tapant sur leurs journaux d'appels dans Google Voice, en accédant à leurs journaux de chat et en se débloquant sur la liste d'amis d'un adolescent. Les ingénieurs en fiabilité des sites ont accès à tout, car ils en ont besoin pour faire leur travail et il est possible pour les employés de devenir des escrocs et d'abuser de cet accès, comme cet ingénieur l'a fait en 2010.

- Facebook a licencié un ingénieur en sécurité qui a utilisé son accès à Facebook pour traquer plusieurs femmes en 2018. Motherboard a signalé que d'autres employés avaient été licenciés pour traquer leurs ex et d'autres choses tout aussi effrayantes.

- Nous vous déconseillons d'accorder aux applications l'accès à votre messagerie . Mais si vous le faites, des personnes peuvent lire votre e-mail dans ces applications, qu'il provienne de Gmail, Outlook.com ou de tout autre compte de messagerie. Le Wall Street Journal a rapporté que les ingénieurs humains qui travaillaient pour certaines entreprises responsables de ces applications étaient en parcourant des centaines de milliers d'e-mails pour former leurs algorithmes.

Ce n’est pas une liste exhaustive. Facebook a déjà eu un bug qui exposé des photos privées aux développeurs d'applications et votre employeur peut lire vos messages privés dans Slack - en d’autres termes, ils ne sont pas si privés. Même la NSA aurait dû licencier des gens pour avoir utilisé les systèmes de surveillance du gouvernement pour espionner leurs ex . Et chaque entreprise qui a vos données les remettra au gouvernement lorsqu'un mandat arrivera, comme Amazon l'a fait quand Alexa a entendu un double meurtre .

Le cloud n'est que l'ordinateur de quelqu'un d'autre

Lorsque vous utilisez un service qui télécharge vos données vers un service «cloud», il s'agit simplement de stocker ces données sur les serveurs d'une entreprise. Et cette entreprise peut voir les données si elle le souhaite.

C'est assez simple, mais les rapports sur les employés écoutant nos enregistrements vocaux sont toujours choquants. Peut-être que nous supposons tous qu'il y a trop de données et que les gens ne pourraient pas les examiner, ou peut-être pensons-nous qu'il doit y avoir une sorte de loi qui empêche les entreprises de technologie de scruter ces choses. Mais, aux États-Unis du moins, nous n'avons connaissance d'aucune loi qui empêcherait les entreprises de consulter ces données - tant qu'elles sont honnêtes à ce sujet, peut-être en divulguant ce fait dans un document sur les conditions de service que personne ne lit .

Cependant, même avec des assistants vocaux, ce n’est pas seulement Amazon. Comme le dit Bloomberg lui-même, même Apple axé sur la confidentialité a des gens qui écoutent des enregistrements Siri pour aider à former les algorithmes qui font fonctionner ces assistants vocaux. Et Bloomberg dit que certains critiques de Google écoutent enregistrements fait également avec des appareils Google Home.

Raisons légitimes pour lesquelles les gens pourraient consulter vos données

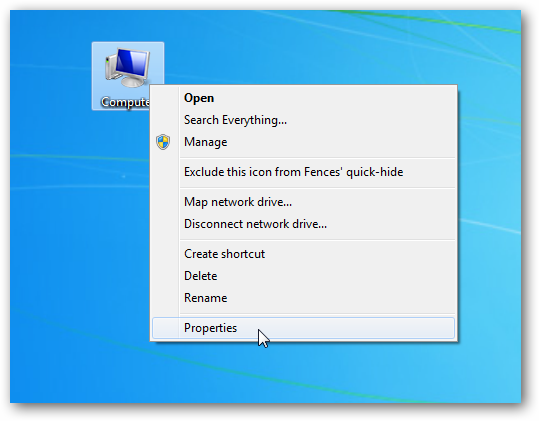

En mettant de côté les harceleurs effrayants et les autres personnes abusant de leur accès, voici quelques raisons valables qu'un employé de l'entreprise pourrait avoir à examiner vos données:

- Demandes gouvernementales : Un mandat peut contraindre une entreprise à rechercher dans vos données quelque chose de pertinent et à les remettre au gouvernement

- Algorithmes de formation : En raison du fonctionnement de l'apprentissage automatique, les algorithmes utilisés dans les logiciels nécessitent une intervention humaine pendant le processus de formation. C’est la raison pour laquelle les gens écoutent les enregistrements Alexa et Siri, et c’est pourquoi Evernote souhaitait que les gens regardent vos notes.

- Quality Assurance : Les entreprises peuvent examiner des enregistrements ou d'autres données pour savoir comment leur service fonctionne. Même si vous parlez à un robot, quelqu'un d'autre pourra écouter l'enregistrement plus tard pour voir comment cela s'est passé.

- Service client : Une entreprise peut demander l'autorisation de consulter vos données pour vous aider si vous avez besoin d'assistance. Au moins, nous espérons que l'entreprise ne le fera qu'avec votre permission, ce qui peut être aussi simple à accorder que envoyer un tweet , comme c'était le cas avec Google Photos.

- Violations signalées : Une entreprise peut consulter vos données pour examiner les rapports de violations. Par exemple, supposons que vous ayez une conversation privée en tête-à-tête sur Facebook. Si l'autre personne vous a signalé pour harcèlement ou pour une autre violation, Facebook examinerait la conversion.

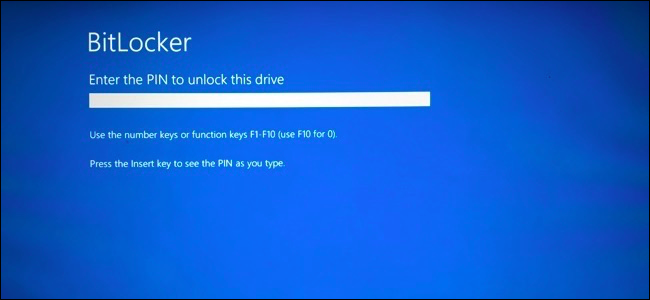

Le seul moyen d'arrêter cela: le chiffrement de bout en bout

Tout cela se produit à cause du fonctionnement d'Internet. Malgré tous les discours sur le «cryptage» pour sécuriser vos données, les données ne sont généralement cryptées que lorsqu'elles sont envoyées entre vos appareils et les serveurs de l'entreprise. Bien sûr, les données peuvent être stockées cryptées sur les serveurs de cette entreprise, mais de manière à ce que l'entreprise puisse y accéder. Après tout, l'entreprise doit déchiffrer les données pour vous les envoyer.

La seule façon d'éviter cela est d'utiliser chiffrement de bout en bout ou chiffrement côté client. Cela signifie que le logiciel que vous utilisez crypterait les données sur les appareils que vous utilisez, ne stockant que les données cryptées sur les serveurs de l'entreprise de manière à ce que l'entreprise ne puisse pas y accéder. Vos données seraient les vôtres.

Mais cela est moins pratique à bien des égards. Des services comme Google Photos ne seraient pas possibles, car ils ne pourraient pas exécuter automatiquement des tâches sur vos photos sur les serveurs de l'entreprise. Les entreprises ne seraient pas en mesure de «dédupliquer» les données et devraient mettre plus d’argent dans le stockage. Pour les assistants vocaux, tout le traitement devrait être effectué localement et les entreprises ne pourraient pas utiliser les données vocales pour mieux former leurs assistants.

Si vous perdez votre clé de chiffrement, vous ne pourrez plus accéder à vos données. Après tout, si l'entreprise pouvait à nouveau vous donner accès à vos fichiers, cela signifie qu'elle pourrait accéder à vos fichiers en premier lieu.

EN RELATION: Pourquoi la plupart des services Web n'utilisent pas le chiffrement de bout en bout