Tiedät harjoituksen: käytä pitkää ja monipuolista salasanaa, älä käytä samaa salasanaa kahdesti, käytä eri salasanaa jokaiselle sivustolle. Onko lyhyen salasanan käyttö todella vaarallista?

Tämän päivän Kysymys- ja vastausistunto tulee meille SuperUser-yhteisöstään, joka on Stack Exchangen osasto.

Kysymys

SuperUser-lukija user31073 on utelias, pitäisikö hänen todella noudattaa näitä lyhyitä salasanoja koskevia varoituksia:

Kun joudun määrittelemään uuden salasanan, kuten TrueCrypt, järjestelmiä käytettäessä minulle kerrotaan usein, että lyhyen salasanan käyttö on epävarmaa ja "erittäin helppoa" rikkoa raa'alla voimalla.

Käytän aina 8 merkin pituisia salasanoja, jotka eivät perustu sanakirjasanoihin, jotka koostuvat merkistä joukosta A-Z, a-z, 0-9

Eli. Käytän salasanaa, kuten sDvE98f1

Kuinka helppoa on murtaa tällainen salasana raakavoimalla? Eli. kuinka nopeasti.

Tiedän, että se riippuu suuresti laitteistosta, mutta ehkä joku voisi antaa minulle arvion, kuinka kauan kestää tämän tekeminen kaksoisydimellä 2 GHz: n kanssa tai mitä tahansa, jotta laitteistolle olisi viitekehys.

Raa'an voiman hyökkäys tällaiselle salasanalle ei tarvitse vain selata kaikkia yhdistelmiä, vaan myös yrittää purkaa jokaisen arvatun salasanan, joka myös tarvitsee jonkin aikaa.

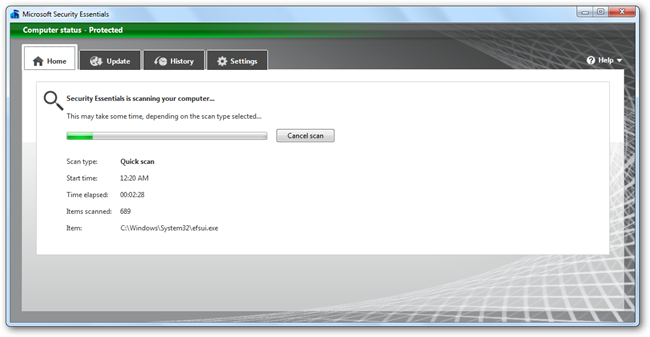

Onko myös olemassa joitain ohjelmistoja raakavoimaan hakkeroimiseksi TrueCrypt, koska haluan yrittää raa'asti purkaa oman salasanani nähdäksesi kuinka kauan kestää, jos se on todella niin "erittäin helppoa".

Ovatko lyhyet satunnaismerkkisalasanat todella vaarassa?

Vastaus

SuperUser-avustaja Josh K. korostaa mitä hyökkääjä tarvitsee:

Jos hyökkääjä pääsee käsiksi salasanan hajautukseen, on usein erittäin helppoa raa'aa voimaa, koska se edellyttää vain salasanojen hajauttamista, kunnes hajautukset vastaavat.

Hajautus "vahvuus" riippuu siitä, miten salasana tallennetaan. MD5-tiivisteen luominen voi viedä vähemmän aikaa kuin SHA-512-hash.

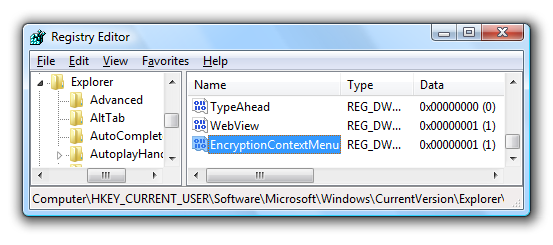

Windows käytti (ja saattaa silti, en tiedä) tallentaa salasanoja LM-hash-muodossa, joka nosti salasanan ja jakoi sen kahteen seitsemään merkkipalaan, jotka sitten hajautettiin. Jos sinulla on 15 merkin salasana, sillä ei ole merkitystä, koska se tallentaa vain ensimmäiset 14 merkkiä, ja se oli helppo raakaa voimaa, koska et ollut raakaa pakottamalla 14 merkin salasanaa, pakotit kaksi 7 merkin salasanaa.

Jos tarvitset tarvetta, lataa ohjelma, kuten John The Ripper tai Cain & Abel (linkkejä pidätetään) ja testaa se.

Muistan, että pystyin tuottamaan 200 000 hashia sekunnissa LM-hashille. Riippuen siitä, miten Truecrypt tallentaa hajautuksen, ja jos se voidaan hakea lukitusta taltiosta, se voi viedä enemmän tai vähemmän aikaa.

Raakavoimahyökkäyksiä käytetään usein, kun hyökkääjällä on paljon hajautuksia läpi. Kun he ovat käyneet läpi yhteisen sanakirjan, he alkavat usein kitkeä salasanoja tavallisilla raakavoimahyökkäyksillä. Numeroidut salasanat enintään kymmeneen, laajennetut aakkos- ja numeeriset, aakkosnumeeriset ja yleiset symbolit, aakkosnumeeriset ja laajennetut symbolit. Hyökkäyksen tavoitteesta riippuen se voi johtaa vaihtelevilla onnistumisasteilla. Erityisesti yhden tilin turvallisuuden vaarantaminen ei ole tavoite.

Toinen kirjoittaja, Phoshi, laajentaa ajatusta:

Brute-Force ei ole kannattava hyökkäys , melkein koskaan. Jos hyökkääjä ei tiedä mitään salasanastasi, hän ei saa sitä raa'an voiman kautta vuoden 2020 puolella. Tämä voi muuttua tulevaisuudessa, kun laitteisto etenee (Esimerkiksi voidaan käyttää kaikkia kuinka monta kaikkea on - nyt ytimet i7: llä, nopeuttaen massiivisesti prosessia (silti vielä vuosia)

Jos haluat olla erittäin turvallinen, kiinnitä sinne laajennettu ascii-symboli (pidä alhaalla, kirjoita numero 255 numeronäppäimillä). Se varmistaa melkoisesti, että pelkkä raakavoima on hyödytön.

Sinun pitäisi olla huolissasi truecryptin salausalgoritmin mahdollisista puutteista, jotka voivat tehdä salasanan löytämisestä paljon helpompaa, ja tietysti maailman monimutkaisin salasana on hyödytön, jos kone, johon sitä käytät, vaarantuu.

Haluamme merkitä Phoshin vastauksen lukemaan "Raakavoima ei ole kannattava hyökkäys käytettäessä hienostunutta nykyisen sukupolven salausta, melkein koskaan".

Kuten tuoreessa artikkelissamme korostimme, Brute-Force-hyökkäykset selitetty: Kuinka kaikki salaukset ovat haavoittuvia , salausjärjestelmien ikä ja laitteiston teho kasvavat, joten on vain ajan kysymys, ennen kuin mikä aiemmin oli kova kohde (kuten Microsoftin NTLM-salasanan salausalgoritmi), voidaan voittaa muutamassa tunnissa.

Onko sinulla jotain lisättävää selitykseen? Ääni pois kommenteista. Haluatko lukea lisää vastauksia muilta teknisesti taitavilta Stack Exchangen käyttäjiltä? Katso koko keskusteluketju täältä .