אתה מכיר את התרגיל: השתמש בסיסמה ארוכה ומגוונת, אל תשתמש באותה סיסמה פעמיים, השתמש בסיסמה שונה לכל אתר. האם שימוש בסיסמה קצרה באמת מסוכן כל כך?

מושב השאלות והתשובות של היום מגיע אלינו באדיבות SuperUser - חלוקה של Stack Exchange, קיבוץ מונחה קהילה של אתרי שאלות ותשובות.

השאלה

משתמש קורא SuperUser31073 סקרן אם עליו באמת לשים לב לאזהרות הסיסמה הקצרה:

שימוש במערכות כמו TrueCrypt, כשאני צריך להגדיר סיסמה חדשה אני מודיע לעתים קרובות כי שימוש בסיסמה קצרה אינו בטוח ו"קל מאוד "לפרוץ בכוח אכזרי.

אני תמיד משתמש בסיסמאות באורך 8 תווים שאינן מבוססות על מילים במילון, המורכבות מתווים מהקבוצה A-Z, a-z, 0-9

כְּלוֹמַר. אני משתמש בסיסמה כמו sDvE98f1

כמה קל לפצח סיסמה כזו באמצעות כוח אכזרי? כְּלוֹמַר. כמה מהר.

אני יודע שזה תלוי במידה רבה בחומרה אבל אולי מישהו יכול לתת לי הערכה כמה זמן ייקח לעשות זאת על ליבה כפולה עם 2GHZ או כל דבר אחר כדי שיהיה לו מסגרת התייחסות לחומרה.

כדי לתקוף כוח אנושי סיסמה כזו צריך לא רק לעבור על כל הצירופים אלא גם לנסות לפענח עם כל סיסמה מנחש שגם היא זקוקה לזמן מה.

כמו כן, האם יש תוכנה כלשהי לפריצה בכוח של TrueCrypt מכיוון שאני רוצה לנסות לפצח בכוח לפצח את הסיסמה שלי בכדי לראות כמה זמן זה לוקח אם זה באמת "קל מאוד".

האם סיסמאות קצרות של תווים אקראיים באמת בסיכון?

התשובה

תורם SuperUser ג'וש ק 'מדגיש את מה שהתוקף יזדקק לו:

אם התוקף יכול לקבל גישה לחשיש הסיסמה, לעיתים קרובות קל מאוד להכריע בכוח מכיוון שהוא פשוט כרוך בסיסמאות גיבוב עד להתאמה בין החשיפות.

"חוזק" החשיש תלוי באופן שמירת הסיסמה. ייתכן שייקח פחות זמן לייצר חשיש MD5 ואז חשיש SHA-512.

Windows נהג (ואולי עדיין, אני לא יודע) לאחסן סיסמאות בפורמט hash של LM, שגדלו את הסיסמה בראש ופיצלו אותה לשני גושי 7 תווים שנחטפו אז. אם הייתה לך סיסמה בת 15 תווים זה לא היה משנה כי היא אחסנה רק את 14 התווים הראשונים, והיה קל להכריע כי לא היית אכזרי לאלץ סיסמה של 14 תווים, היית אכזרי מכריח שתי סיסמאות של 7 תווים.

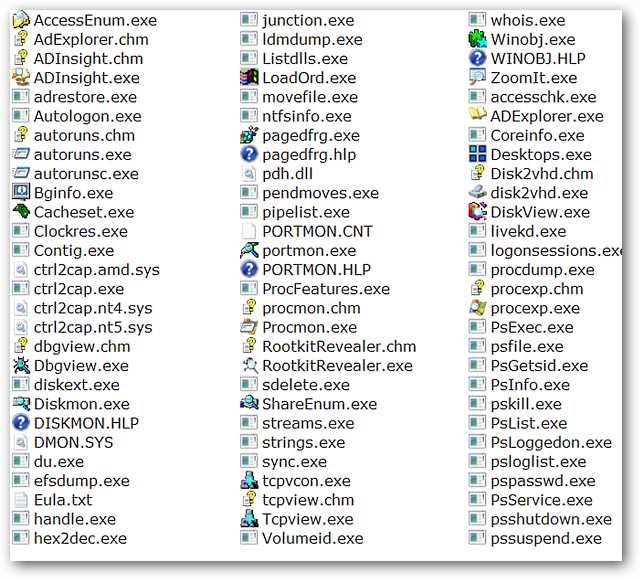

אם אתה מרגיש צורך, הורד תוכנית כגון John The Ripper או Cain & Abel (קישורים שמורים) ובדוק אותה.

אני זוכר שהצלחתי לייצר 200,000 חשיפות שנייה לחשיש LM. תלוי איך Truecrypt מאחסן את ה- hash, ואם ניתן לשלוף אותו מנפח נעול, זה עלול לקחת פחות או יותר זמן.

מתקפות כוח אכזרי משמשות לעיתים קרובות כאשר יש לתוקף מספר רב של חשיפות לעבור. לאחר ריצה דרך מילון משותף, הם יתחילו לעשב את הסיסמאות לעתים קרובות תוך התקפות כוח אכזריות נפוצות. סיסמאות ממוספרות עד עשר, סמלים אלפא ומספריים מורחבים, אלפאנומריים ונפוצים, סמלים אלפאנומריים ומורחבים. בהתאם למטרת ההתקפה היא יכולה להוביל בשיעורי הצלחה משתנים. ניסיון להתפשר על האבטחה של חשבון אחד במיוחד הוא לעתים קרובות לא המטרה.

תורם נוסף, פושי מרחיב את הרעיון:

כוח ברוטה אינו מתקפה בת קיימא , כמעט תמיד. אם התוקף לא יודע דבר על הסיסמה שלך, הוא לא מביא אותה באמצעות כוח אכזרי בצד זה של שנת 2020. הדבר עשוי להשתנות בעתיד, ככל שהתקדמות החומרה תתקדם (למשל, אפשר להשתמש בכל כך הרבה שיש לו- עכשיו ליבה על i7, מאיץ באופן מאסיבי את התהליך (עדיין מדבר שנים, אם כי))

אם ברצונך להיות בטוח-סופר, תקע שם סמל ascii מורחב (החזק alt, השתמש במספר הכניסה כדי להקליד מספר גדול מ- 255). פעולה זו מבטיחה פחות או יותר כי כוח ברוט רגיל הוא חסר תועלת.

עליכם להיות מודאגים מפגמים פוטנציאליים באלגוריתם ההצפנה של truecrypt, מה שעלול להקל על מציאת סיסמה, וכמובן, הסיסמה המורכבת ביותר בעולם חסרת תועלת אם המכונה בה אתם משתמשים בה נפגעת.

היינו מבטאים את תשובתו של פושי לקרוא "כוח ברוטה אינו מתקפה בר-קיימא, כאשר משתמשים בהצפנה מתוחכמת של הדור הנוכחי, כמעט אף פעם".

כפי שהדגשנו במאמרנו האחרון, הסבר על התקפות כוח הברוט: כיצד כל ההצפנה פגיעה , תוכניות ההצפנה גילו ועוצמת החומרה גדלים ולכן זה רק עניין של זמן עד מה שבעבר היה מטרה קשה (כמו אלגוריתם הצפנת סיסמאות NTLM של מיקרוסופט) יהיה מובס תוך מספר שעות.

יש לך מה להוסיף להסבר? נשמע בתגובות. רוצה לקרוא תשובות נוספות ממשתמשי Stack Exchange אחרים המתמצאים בטכנולוגיה? עיין כאן בשרשור הדיון המלא .