Ismeri a gyakorlatot: használjon hosszú és változatos jelszót, ne kétszer használja ugyanazt a jelszót, minden webhelyhez használjon más jelszót. A rövid jelszó használata valóban veszélyes?

A mai Kérdések és válaszok ülés a SuperUser jóvoltából érkezik hozzánk - a Stack Exchange alosztályához, amely a Q & A webhelyek közösségvezérelt csoportosulása.

A kérdés

A SuperUser olvasó31073 felhasználó kíváncsi arra, hogy valóban figyelembe kell-e vennie ezeket a rövid jelszóval kapcsolatos figyelmeztetéseket:

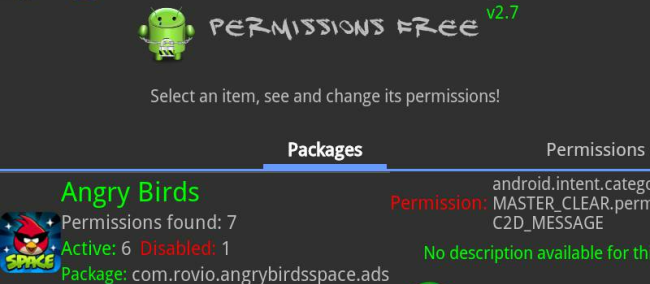

Olyan rendszerek használatával, mint a TrueCrypt, amikor új jelszót kell megadnom, gyakran értesülök arról, hogy egy rövid jelszó használata bizonytalan és „nagyon könnyű” megtörni a nyers erővel.

Mindig 8 karakter hosszú jelszavakat használok, amelyek nem szótári szavakon alapulnak, amelyek az A-Z, a-z, 0-9 halmaz karaktereiből állnak

Azaz. Olyan jelszót használok, mint az sDvE98f1

Mennyire könnyű egy ilyen jelszót durva erővel feltörni? Azaz. milyen gyorsan.

Tudom, hogy ez nagyban függ a hardvertől, de talán valaki tudna nekem egy becslést adni, hogy mennyi időbe telik ezt egy 2GHZ-s kétmagos, vagy bármi mással megtenni, hogy legyen referenciakerete a hardverhez.

Egy ilyen jelszó durva erővel történő támadásához nemcsak az összes kombinációt át kell tekerni, hanem minden kitalált jelszóval is meg kell próbálnia visszafejteni, amihez szintén időre van szükség.

Továbbá, van-e valamilyen szoftver a nyers erőszakkal történő TrueCrypt feltörésére, mert szeretnék megpróbálni nyers erővel feltörni a saját jelszavamat, hogy lássam, mennyi időbe telik, ha ez valóban ilyen „nagyon egyszerű”.

Tényleg veszélyben vannak a rövid, véletlenszerű karakteres jelszavak?

A válasz

Josh K., a SuperUser közreműködője kiemeli, mire lenne szüksége a támadónak:

Ha a támadó hozzáférhet a jelszó-kivonathoz, akkor gyakran nagyon könnyű az erőszakos erőszak, mivel ez egyszerűen a jelszavak elosztását vonja maga után, amíg a hashek meg nem egyeznek.

A hash „erő” a jelszó tárolásának módjától függ. Egy MD5-kivonat létrehozása kevesebb időt vehet igénybe, mint az SHA-512-kivonat.

A Windows korábban (és még mindig, nem tudom) tárolta a jelszavakat LM hash formátumban, amely felírta a jelszót, és két 7 karakteres darabra osztotta, amelyeket aztán kivonatoltak. Ha lenne egy 15 karakteres jelszó, az nem számít, mert csak az első 14 karaktert tárolta, és könnyű volt erőszakos erőfeszítéseket tenni, mert nem durván kényszerítette a 14 karakteres jelszót, hanem két 7 karakteres jelszót.

Ha úgy érzi, hogy szükség van rá, töltsön le egy olyan programot, mint a John The Ripper vagy a Cain & Abel (a linkek nem elérhetőek), és tesztelje.

Emlékszem, hogy másodpercenként 200 000 hash-ot tudtam létrehozni egy LM hash-hoz. Attól függően, hogy a Truecrypt hogyan tárolja a kivonatot, és ha lezárt kötetből lehívható, többé-kevésbé időbe telhet.

Nyers erőszakos támadásokat gyakran alkalmaznak, ha a támadónak nagyszámú hashonon kell átesnie. Miután átfutottak egy közös szótárban, gyakran elkezdenek kigyomlálni a jelszavakat közös durva erőszakos támadásokkal. Számozott jelszavak legfeljebb tízig, kiterjesztett alfa és numerikus, alfanumerikus és általános szimbólumok, alfanumerikus és kiterjesztett szimbólumok. A támadás céljától függően változó sikerességgel vezethet. Különösen az egyik fiók biztonságának megkísérlése nem a cél.

Egy másik közreműködő, Phoshi kibővíti az ötletet:

A Brute-Force nem életképes támadás , nagyjából valaha. Ha a támadó semmit sem tud az ön jelszaváról, akkor nem ér rá durva erővel 2020 ezen a felén. Ez a jövőben változhat, ahogy a hardver fejlődik (Például használhatnánk az összes, bármennyit is most az i7-es magok, jelentősen felgyorsítva a folyamatot (bár még évekig beszélünk)

Ha szuperbiztonságban akar lenni, ragasszon oda egy kiterjesztett ascii szimbólumot (tartsa lenyomva az alt billentyűt, írja be a számgombot 255-nél nagyobb szám beírásához). Ez nagyjából biztosítja, hogy a sima durva erő haszontalan.

Aggódnia kell a truecrypt titkosítási algoritmusának potenciális hibáival kapcsolatban, amelyek jelentősen megkönnyíthetik a jelszó megtalálását, és természetesen a világ legösszetettebb jelszava hiábavaló, ha a gép, amelyen használja, sérül.

Jegyzettel fűznénk Phoshi válaszához: „A durva erő nem életképes támadás, ha kifinomult jelenlegi generációs titkosítást használnak, nagyjából valaha”.

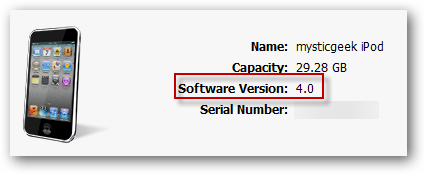

Amint azt legutóbbi cikkünkben kiemeltük, Brute-Force támadások magyarázata: Hogyan sérülhet meg az összes titkosítás? , a titkosítási sémák kora és a hardver teljesítménye nő, így csak idő kérdése, hogy ami korábban kemény célpont volt (például a Microsoft NTLM jelszó titkosítási algoritmusa), néhány óra alatt legyőzhető legyen.

Van valami hozzáfűzhető a magyarázathoz? Hangzik el a megjegyzésekben. Szeretne további válaszokat olvasni más, hozzáértő Stack Exchange-felhasználóktól? Nézze meg a teljes vitafonalat itt .