U kent het wel: gebruik een lang en gevarieerd wachtwoord, gebruik niet twee keer hetzelfde wachtwoord, gebruik voor elke site een ander wachtwoord. Is het gebruik van een kort wachtwoord echt zo gevaarlijk?

De vraag- en antwoordsessie van vandaag komt tot ons dankzij SuperUser - een onderdeel van Stack Exchange, een community-gedreven groepering van Q & A-websites.

De vraag

SuperUser-lezer user31073 is benieuwd of hij die waarschuwingen met korte wachtwoorden echt in acht moet nemen:

Als ik systemen zoals TrueCrypt gebruik, krijg ik als ik een nieuw wachtwoord moet definiëren vaak te horen dat het gebruik van een kort wachtwoord onveilig is en "heel gemakkelijk" te breken met brute kracht.

Ik gebruik altijd wachtwoorden van 8 tekens lang, die niet zijn gebaseerd op woordenboekwoorden, die bestaan uit tekens uit de reeks A-Z, a-z, 0-9

D.w.z. Ik gebruik een wachtwoord zoals sDvE98f1

Hoe gemakkelijk is het om zo'n wachtwoord met brute kracht te kraken? D.w.z. hoe snel.

Ik weet dat het sterk afhangt van de hardware, maar misschien kan iemand me een schatting geven hoe lang het zou duren om dit op een dual core met 2GHZ of wat dan ook te doen om een referentiekader voor de hardware te hebben.

Om een dergelijk wachtwoord met brute kracht aan te vallen, moet men niet alleen door alle combinaties bladeren, maar ook proberen te ontsleutelen met elk geraden wachtwoord, wat ook wat tijd nodig heeft.

Er is ook wat software om TrueCrypt met brute kracht te hacken, omdat ik wil proberen mijn eigen wachtwoord met brute kracht te kraken om te zien hoe lang het duurt als het echt zo "heel gemakkelijk" is.

Zijn korte wachtwoorden van willekeurige tekens echt in gevaar?

Het antwoord

SuperUser-bijdrager Josh K. benadrukt wat de aanvaller nodig zou hebben:

Als de aanvaller toegang kan krijgen tot de wachtwoordhash, is het vaak heel gemakkelijk om brute kracht te gebruiken, omdat het simpelweg het hashen van wachtwoorden inhoudt totdat de hashes overeenkomen.

De hash-sterkte is afhankelijk van hoe het wachtwoord is opgeslagen. Het genereren van een MD5-hash kost misschien minder tijd dan een SHA-512-hash.

Windows gebruikte (en misschien weet ik het nog steeds niet) wachtwoorden op in een LM-hash-indeling, waarbij het wachtwoord in hoofdletters werd weergegeven en het werd opgesplitst in twee blokken van 7 tekens die vervolgens werden gehasht. Als je een wachtwoord van 15 tekens had, zou het niet uitmaakt, want het bevatte alleen de eerste 14 tekens, en het was gemakkelijk bruut te forceren omdat je een wachtwoord van 14 tekens niet bruut forceerde, maar twee wachtwoorden van 7 tekens.

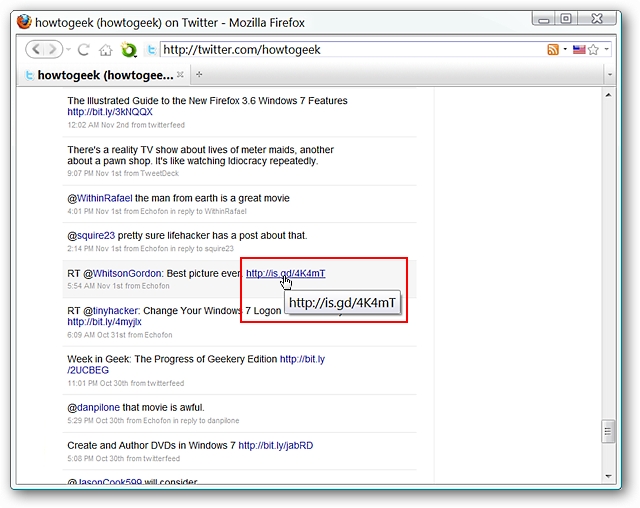

Als je de behoefte voelt, download dan een programma zoals John The Ripper of Cain & Abel (links achtergehouden) en test het.

Ik herinner me dat ik 200.000 hashes per seconde kon genereren voor een LM-hash. Afhankelijk van hoe Truecrypt de hash opslaat en of deze kan worden opgehaald van een vergrendeld volume, kan dit meer of minder tijd kosten.

Brute force-aanvallen worden vaak gebruikt wanneer de aanvaller een groot aantal hashes moet doorlopen. Nadat ze een gemeenschappelijk woordenboek hebben doorgenomen, zullen ze vaak wachtwoorden gaan verwijderen met gewone brute force-aanvallen. Genummerde wachtwoorden tot tien, uitgebreide alfanumerieke en numerieke, alfanumerieke en algemene symbolen, alfanumerieke en uitgebreide symbolen. Afhankelijk van het doel van de aanval kan het leiden met verschillende slagingspercentages. Het is vaak niet het doel om de beveiliging van één account in het bijzonder in gevaar te brengen.

Een andere bijdrager, Phoshi, breidt het idee uit:

Brute-Force is geen levensvatbare aanval , vrijwel altijd. Als de aanvaller niets weet over uw wachtwoord, krijgt hij het niet met brute kracht aan deze kant van 2020. Dit kan in de toekomst veranderen naarmate de hardware vordert (u kunt bijvoorbeeld alle nu kernen op een i7, waardoor het proces enorm wordt versneld (nog steeds jaren praten))

Als je -super- veilig wilt zijn, plak dan een extended-ascii-symbool daarin (houd alt vast, gebruik het numerieke toetsenblok om een getal groter dan 255 in te typen). Door dat te doen, is vrijwel zeker dat een gewone brute kracht nutteloos is.

U moet zich zorgen maken over mogelijke tekortkomingen in het coderingsalgoritme van truecrypt, waardoor het vinden van een wachtwoord veel gemakkelijker zou kunnen worden, en het meest complexe wachtwoord ter wereld is natuurlijk nutteloos als de machine waarop u het gebruikt, is gecompromitteerd.

We zouden Phoshi's antwoord willen annoteren om te lezen: "Brute-force is geen levensvatbare aanval, bij gebruik van geavanceerde codering van de huidige generatie, vrijwel nooit".

Zoals we in ons recente artikel hebben benadrukt, Brute-force-aanvallen uitgelegd: hoe alle versleuteling kwetsbaar is versleutelingsschema's verouderen en het hardwarevermogen neemt toe, dus het is slechts een kwestie van tijd voordat wat vroeger een moeilijk doelwit was (zoals het NTLM-wachtwoordversleutelingsalgoritme van Microsoft) binnen enkele uren kan worden verslagen.

Iets toe te voegen aan de uitleg? Geluid uit in de reacties. Wilt u meer antwoorden lezen van andere technisch onderlegde Stack Exchange-gebruikers? Bekijk hier de volledige discussiethread .