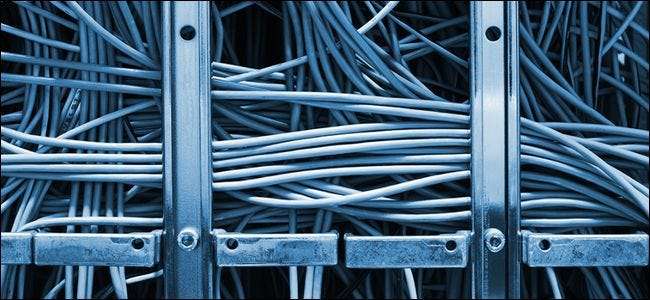

Die Informationen, die Sie von Ihrem Computer senden, sei es eine E-Mail, eine Sofortnachricht oder eine Anfrage für eine Webseite, werden über Dutzende von Internet-Routern übertragen. Was hindert sie daran, Ihren gesamten Verkehr zu schnüffeln?

Die heutige Frage-Antwort-Sitzung wird uns mit freundlicher Genehmigung von SuperUser zur Verfügung gestellt - einer Unterteilung von Stack Exchange, einer Community-gesteuerten Gruppierung von Q & A-Websites.

Die Frage

SuperUser-Leser Naughty.Coder möchte wissen:

Pakete werden durch Internetworks übertragen und nehmen viele Routen über Internetrouter. Was hindert sie auf jeder Route, die den Verkehr an eine andere weiterleitet, bis sie das endgültige Ziel erreicht, daran, die Pakete anzuzeigen, die sie empfangen / weiterleiten?

Wir sagen nicht, dass es einen Zusammenhang zwischen seinem Benutzernamen und seiner Neugier auf Leute gibt, die an seinen Paketen schnüffeln, aber dies ist definitiv unsere bisher beliebteste Kombination aus SuperUser-Benutzername und Frage.

Die Antwort

SuperUser Kwaio bietet einige Einblicke:

Kurze Antwort: Sie kippen Verhindern Sie, dass sie Ihren Datenverkehr abhören, aber Sie können ihn für sie bedeutungslos machen, indem Sie ihn verwenden Verschlüsselung.

Verwenden Sie entweder verschlüsselte Protokolle (HTTPS, SSH, SMTP / TLS, POP / TLS usw.) oder verschlüsselte Tunnel, um Ihre unverschlüsselten Protokolle zu kapseln.

Wenn Sie beispielsweise HTTPS anstelle von HTTP verwenden, kann der Inhalt der von Ihnen abgerufenen Webseiten von diesen Routern nicht gelesen werden.

Denken Sie jedoch daran, dass sie die verschlüsselten Pakete weiterhin speichern und versuchen können, sie zu entschlüsseln. Bei der Entschlüsselung geht es nie um "kann oder kann nicht", sondern um "wie viel Zeit es dauert". Verwenden Sie daher Chiffren und Schlüssellängen, die für den von Ihnen benötigten Datenschutz und die „Ablaufzeit“ der Daten, die Sie „verbergen“ möchten, geeignet sind. (Das heißt, wenn es Ihnen egal ist, ob jemand es eine Woche nach der Übertragung erhält, verwenden Sie ein starkes Protokoll. Wenn es eine Stunde ist, können Sie die Schlüssellänge verringern.)

Wenn dieses Frage-Antwort-Paar Ihre Neugier auf den Schutz Ihrer Kommunikation geweckt hat, empfehlen wir eine kurze Einführung: VPN vs. SSH Tunnel: Was ist sicherer? und Warum die meisten Webdienste keine End-to-End-Verschlüsselung verwenden .

Haben Sie der Erklärung etwas hinzuzufügen? Ton aus in den Kommentaren. Möchten Sie weitere Antworten von anderen technisch versierten Stack Exchange-Benutzern lesen? Den vollständigen Diskussionsthread finden Sie hier .