Les informations que vous envoyez depuis votre ordinateur, qu'il s'agisse d'un e-mail, d'un message instantané ou d'une demande de page Web, transitent par des dizaines de routeurs Internet. Qu'est-ce qui les empêche de renifler tout votre trafic?

La session de questions et réponses d’aujourd’hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement de sites Web de questions-réponses géré par la communauté.

The Question

Le lecteur SuperUser Naughty.Coder veut savoir:

Les paquets transitent par les interréseaux et empruntent de nombreuses routes via des routeurs Internet. Sur chaque route qui achemine le trafic vers une autre jusqu'à la destination finale, qu'est-ce qui les empêche de visualiser les paquets qu'ils reçoivent / transfèrent?

Maintenant, nous ne disons pas qu'il existe une corrélation entre son nom d'utilisateur et sa curiosité pour les gens qui reniflent ses paquets, mais il s'agit certainement de notre combinaison nom d'utilisateur / question SuperUser préférée à ce jour.

La réponse

SuperUser Kwaio offre un aperçu:

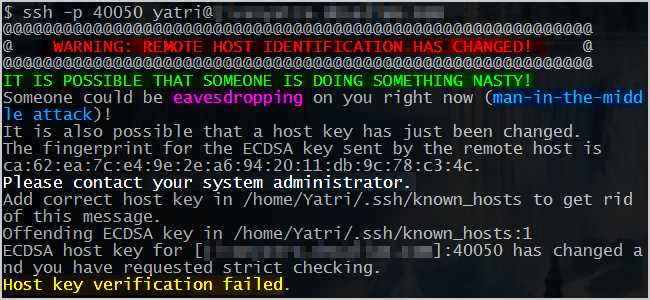

Réponse courte: vous ne peut pas les empêcher de renifler votre trafic, mais vous pouvez le rendre inutile pour eux en utilisant chiffrement.

Utilisez des protocoles chiffrés (HTTPS, SSH, SMTP / TLS, POP / TLS, etc.) ou utilisez des tunnels chiffrés pour encapsuler vos protocoles non chiffrés.

Par exemple, si vous utilisez HTTPS au lieu de HTTP, le contenu des pages Web que vous récupérez ne sera pas lisible à partir de ces routeurs.

Mais rappelez-vous qu'ils peuvent toujours enregistrer les paquets cryptés et essayer de les décrypter. Le déchiffrement n'est jamais une question de «peut ou ne peut pas», il s'agit de «combien de temps cela prend-il». Utilisez donc des chiffrements et des longueurs de clé adaptés au degré de confidentialité dont vous avez besoin et au «délai d'expiration» des données que vous souhaitez «masquer». (ce qui signifie que si vous ne vous souciez pas si quelqu'un l'obtient une semaine après la transmission, utilisez un protocole solide. Si c'est une heure, vous pouvez réduire la longueur de la clé)

Si cette paire de questions et réponses a piqué votre curiosité quant à la protection de vos communications, nous vous recommandons de faire une petite lecture d'introduction: VPN vs tunnel SSH: quel est le plus sécurisé? et Pourquoi la plupart des services Web n'utilisent pas le chiffrement de bout en bout .

Avez-vous quelque chose à ajouter à l'explication? Sonnez dans les commentaires. Vous voulez lire plus de réponses d'autres utilisateurs de Stack Exchange férus de technologie? Consultez le fil de discussion complet ici .