Die Leute sprechen davon, dass ihre Online-Konten "gehackt" werden, aber wie genau geschieht dieses Hacken? Die Realität ist, dass Konten auf relativ einfache Weise gehackt werden - Angreifer verwenden keine schwarze Magie.

Wissen ist Macht. Wenn Sie wissen, wie Konten tatsächlich kompromittiert werden, können Sie Ihre Konten sichern und verhindern, dass Ihre Passwörter überhaupt gehackt werden.

Wiederverwendung von Passwörtern, insbesondere von durchgesickerten

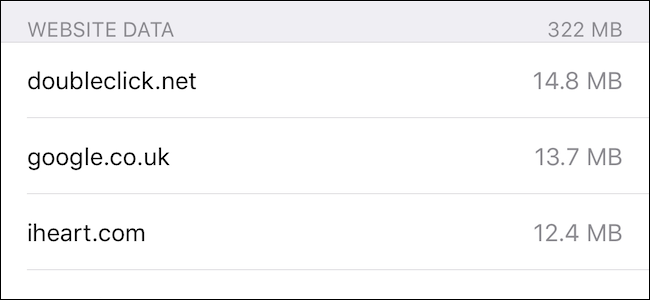

Viele Leute - vielleicht sogar die meisten Leute - verwenden Passwörter für verschiedene Konten wieder. Einige Benutzer verwenden möglicherweise sogar für jedes von ihnen verwendete Konto dasselbe Kennwort. Das ist extrem unsicher. Bei vielen Websites - auch bei großen, bekannten wie LinkedIn und eHarmony - sind in den letzten Jahren Kennwortdatenbanken durchgesickert. Datenbanken mit durchgesickerten Passwörtern zusammen mit Benutzernamen und E-Mail-Adressen sind online leicht zugänglich. Angreifer können diese Kombinationen aus E-Mail-Adresse, Benutzername und Kennwort auf anderen Websites ausprobieren und Zugriff auf viele Konten erhalten.

Die Wiederverwendung eines Passworts für Ihr E-Mail-Konto gefährdet Sie noch mehr, da Ihr E-Mail-Konto zum Zurücksetzen aller anderen Passwörter verwendet werden kann, wenn ein Angreifer Zugriff darauf erhält.

So gut Sie Ihre Passwörter auch sichern können, Sie können nicht steuern, wie gut die von Ihnen verwendeten Dienste Ihre Passwörter schützen. Wenn Sie Passwörter wiederverwenden und ein Unternehmen ausfällt, sind alle Ihre Konten gefährdet. Sie sollten überall unterschiedliche Passwörter verwenden - Ein Passwort-Manager kann dabei helfen .

Keylogger

Keylogger sind böswillige Software, die im Hintergrund ausgeführt werden können und jeden von Ihnen vorgenommenen Tastendruck protokollieren. Sie werden häufig verwendet, um vertrauliche Daten wie Kreditkartennummern, Online-Banking-Passwörter und andere Kontoanmeldeinformationen zu erfassen. Diese Daten senden sie dann über das Internet an einen Angreifer.

Solche Malware kann über Exploits ankommen - zum Beispiel, wenn Sie verwenden eine veraltete Version von Java Wie die meisten Computer im Internet können Sie durch ein Java-Applet auf einer Webseite gefährdet werden. Sie können jedoch auch in anderer Software getarnt ankommen. Sie können beispielsweise ein Drittanbieter-Tool für ein Online-Spiel herunterladen. Das Tool ist möglicherweise böswillig und erfasst Ihr Spielpasswort und sendet es über das Internet an den Angreifer.

Verwenden Sie ein anständiges Antivirenprogramm Halten Sie Ihre Software auf dem neuesten Stand und vermeiden Sie das Herunterladen nicht vertrauenswürdiger Software.

Soziale Entwicklung

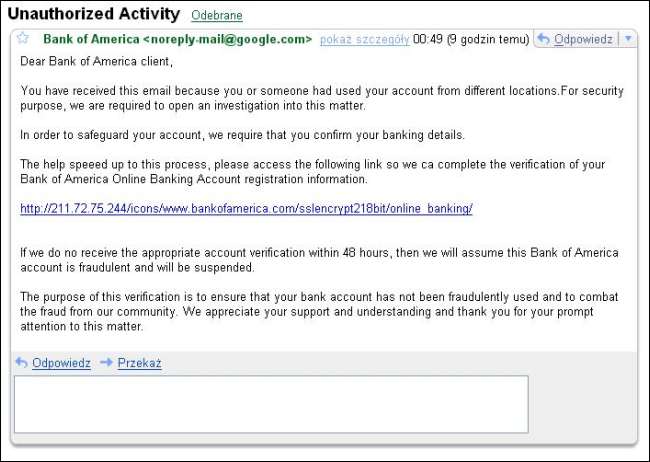

Angreifer verwenden häufig auch Social-Engineering-Tricks, um auf Ihre Konten zuzugreifen. Phishing ist eine allgemein bekannte Form des Social Engineering - im Wesentlichen gibt sich der Angreifer als jemand aus und fragt nach Ihrem Passwort. Einige Benutzer geben ihre Passwörter ohne weiteres weiter. Hier einige Beispiele für Social Engineering:

- Sie erhalten eine E-Mail von Ihrer Bank, die Sie auf eine gefälschte Bank-Website weiterleitet und Sie auffordert, Ihr Passwort einzugeben.

- Sie erhalten eine Nachricht auf Facebook oder einer anderen sozialen Website von einem Benutzer, der behauptet, ein offizielles Facebook-Konto zu sein, und werden aufgefordert, Ihr Passwort zu senden, um sich zu authentifizieren.

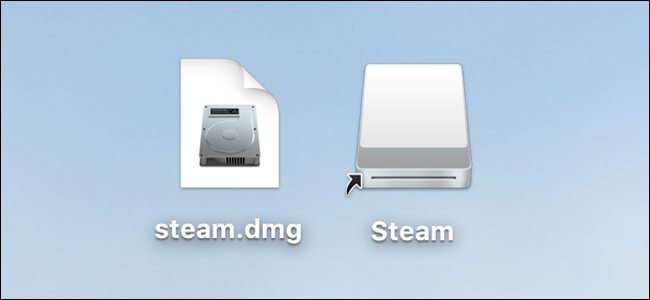

- Sie besuchen eine Website, die Ihnen etwas Wertvolles verspricht, z. B. kostenlose Spiele bei Steam oder kostenloses Gold in World of Warcraft. Um diese gefälschte Belohnung zu erhalten, benötigt die Website Ihren Benutzernamen und Ihr Passwort für den Dienst.

Seien Sie vorsichtig, wem Sie Ihr Passwort geben - klicken Sie nicht auf Links in E-Mails und gehen Sie zur Website Ihrer Bank, geben Sie Ihr Passwort nicht an Personen weiter, die Sie kontaktieren und anfordern, und geben Sie Ihre Kontoanmeldeinformationen nicht an nicht vertrauenswürdige Personen weiter Websites, insbesondere solche, die zu gut erscheinen, um wahr zu sein.

Beantwortung von Sicherheitsfragen

Passwörter können häufig durch Beantwortung von Sicherheitsfragen zurückgesetzt werden. Sicherheitsfragen sind im Allgemeinen unglaublich schwach - oft Dinge wie "Wo wurdest du geboren?", "Auf welche High School bist du gegangen?" Und "Wie war der Mädchenname deiner Mutter?". Es ist oft sehr einfach, diese Informationen auf öffentlich zugänglichen Websites für soziale Netzwerke zu finden, und die meisten normalen Menschen würden Ihnen sagen, auf welche High School sie gegangen sind, wenn sie gefragt wurden. Mit diesen leicht abrufbaren Informationen können Angreifer häufig Kennwörter zurücksetzen und Zugriff auf Konten erhalten.

Idealerweise sollten Sie Sicherheitsfragen mit Antworten verwenden, die nicht leicht zu finden oder zu erraten sind. Websites sollten auch verhindern, dass Personen Zugriff auf ein Konto erhalten, nur weil sie die Antworten auf einige Sicherheitsfragen kennen, und einige tun dies - andere jedoch immer noch nicht.

Zurücksetzen des E-Mail-Kontos und des Passworts

Wenn ein Angreifer eine der oben genannten Methoden verwendet, um Erhalten Sie Zugriff auf Ihre E-Mail-Konten Sie haben größere Probleme. Ihr E-Mail-Konto fungiert im Allgemeinen als Ihr Hauptkonto online. Alle anderen von Ihnen verwendeten Konten sind damit verknüpft, und jeder, der Zugriff auf das E-Mail-Konto hat, kann damit Ihre Kennwörter auf einer beliebigen Anzahl von Websites zurücksetzen, auf denen Sie sich mit der E-Mail-Adresse registriert haben.

Aus diesem Grund sollten Sie Ihr E-Mail-Konto so weit wie möglich sichern. Es ist besonders wichtig, ein eindeutiges Passwort zu verwenden und es sorgfältig zu schützen.

Was das Passwort "Hacken" nicht ist

Die meisten Menschen stellen sich wahrscheinlich vor, dass Angreifer versuchen, sich mit jedem möglichen Passwort in ihr Online-Konto einzuloggen. Dies geschieht nicht. Wenn Sie versuchen, sich in das Online-Konto einer anderen Person einzuloggen und weiterhin Passwörter zu erraten, werden Sie langsamer und können nicht mehr als eine Handvoll Passwörter ausprobieren.

Wenn ein Angreifer in der Lage war, durch Erraten von Passwörtern in ein Online-Konto zu gelangen, war das Passwort wahrscheinlich etwas Offensichtliches, das bei den ersten Versuchen erraten werden konnte, z. B. "Passwort" oder der Name des Haustieres der Person.

Angreifer können solche Brute-Force-Methoden nur verwenden, wenn sie lokalen Zugriff auf Ihre Daten haben. Nehmen wir beispielsweise an, Sie haben eine verschlüsselte Datei in Ihrem Dropbox-Konto gespeichert und Angreifer haben Zugriff darauf erhalten und die verschlüsselte Datei heruntergeladen. Sie könnten es dann versuchen Brute-Force die Verschlüsselung Versuchen Sie im Wesentlichen jede einzelne Passwortkombination, bis eine funktioniert.

Personen, die angeben, dass ihre Konten „gehackt“ wurden, sind wahrscheinlich schuldig, Kennwörter erneut verwendet, einen Key Logger installiert oder einem Angreifer nach Social-Engineering-Tricks ihre Anmeldeinformationen gegeben zu haben. Sie wurden möglicherweise auch aufgrund leicht zu erratender Sicherheitsfragen kompromittiert.

Wenn Sie angemessene Sicherheitsvorkehrungen treffen, ist es nicht einfach, Ihre Konten zu "hacken". Verwenden der Zwei-Faktor-Authentifizierung kann auch helfen - ein Angreifer benötigt mehr als nur Ihr Passwort, um hineinzukommen.

Bildnachweis: Robbert van der Steeg auf Flickr , Asenat auf Flickr