Нова система безпечного завантаження UEFI в Windows 8 спричинила більше ніж неабияку плутанину, особливо серед подвійних завантажувачів. Прочитайте далі, коли ми з’ясовуємо помилки щодо подвійного завантаження з Windows 8 та Linux.

Сьогоднішня сесія запитань і відповідей надійшла до нас люб’язно від SuperUser - підрозділу Stack Exchange, угруповання веб-сайтів із питань та відповідей на основі спільноти.

Питання

Читач SuperUser Харша К. цікавиться новою системою UEFI. Він пише:

Я багато чув про те, як Microsoft впроваджує UEFI Secure Boot у Windows 8. Очевидно, це перешкоджає запуску на комп'ютері «несанкціонованих» завантажувачів, щоб запобігти зловмисному програмному забезпеченню. Проводиться кампанія Фонду вільного програмного забезпечення проти безпечного завантаження, і багато людей говорять в Інтернеті, що Microsoft "захоплює потужність", щоб "ліквідувати безкоштовні операційні системи".

Якщо я отримаю комп’ютер, на якому попередньо встановлена Windows 8 та Secure Boot, чи зможу я пізніше встановити Linux (або якусь іншу ОС)? Або комп’ютер із захищеним завантаженням коли-небудь працює лише з Windows?

То яка угода? Невже подвійним завантажувачам не пощастило?

Відповідь

Співавтор SuperUser Натан Хінкл пропонує фантастичний огляд того, що UEFI є, а чим не є:

Перш за все, проста відповідь на ваше запитання:

- Якщо у вас планшет ARM під керуванням Windows RT (наприклад, Surface RT або Asus Vivo RT), а потім ви не зможете вимкнути Secure Boot або встановити інші ОС . Як і багато інших ARM-планшетів, ці пристрої будуть лише запустити ОС, з якою вони поставляються.

- Якщо у вас комп’ютер, який не є ARM під керуванням Windows 8 (як Surface Pro або будь-який з безлічі ультрабуків, настільних ПК та планшетів з процесором x86-64), а потім Ви можете повністю відключити безпечне завантаження , або ви можете встановити власні ключі та підписати власний завантажувач. У будь-якому випадку, Ви можете встановити сторонні ОС, як дистрибутив Linux або FreeBSD, або DOS, або все, що вам подобається.

Тепер, про подробиці того, як насправді працює вся ця річ із Secure Boot: про Secure Boot є багато дезінформації, особливо від Фонду вільного програмного забезпечення та подібних груп. Це ускладнило пошук інформації про те, що насправді робить Secure Boot, тому я спробую з усіх сил пояснити. Зверніть увагу, що я не маю особистого досвіду з розробкою безпечних систем завантаження чи чогось подібного; це саме те, що я дізнався, читаючи в Інтернеті.

Поперше, Безпечне завантаження ні те, що придумала Microsoft. Вони перші широко застосували це, але не придумали. Його частина специфікації UEFI , що в основному є більш новою заміною старого BIOS, до якого ви, мабуть, звикли. UEFI - це в основному програмне забезпечення, яке розмовляє між ОС та обладнанням. Стандарти UEFI створюються групою, яка називається Форум UEFI “, Який складається з представників обчислювальної галузі, включаючи Microsoft, Apple, Intel, AMD та кілька виробників комп'ютерів.

Другий найважливіший момент, якщо увімкнено безпечне завантаження на комп’ютері ні означає, що комп'ютер ніколи не може завантажити будь-яку іншу операційну систему . Насправді, у власних вимогах сертифікації обладнання Windows для Windows зазначено, що для систем, що не є ARM, ви повинні мати можливість як відключити безпечне завантаження, так і змінити ключі (щоб дозволити інші ОС). Більше про це пізніше.

Що робить Secure Boot?

По суті, це запобігає нападу шкідливих програм на ваш комп’ютер через послідовність завантаження. Шкідливе програмне забезпечення, яке потрапляє через завантажувач, може бути дуже важко виявити і зупинити, оскільки воно може проникнути в низькорівневі функції операційної системи, залишаючи її невидимою для антивірусного програмного забезпечення. Все, що насправді робить Secure Boot, - це перевірка того, що завантажувач надходить із надійного джерела і що його не підробляли. Подумайте про це, як про розкривні кришки на пляшках, на яких написано: "не відкривати, якщо кришка вискочила або ущільнення було запнуто".

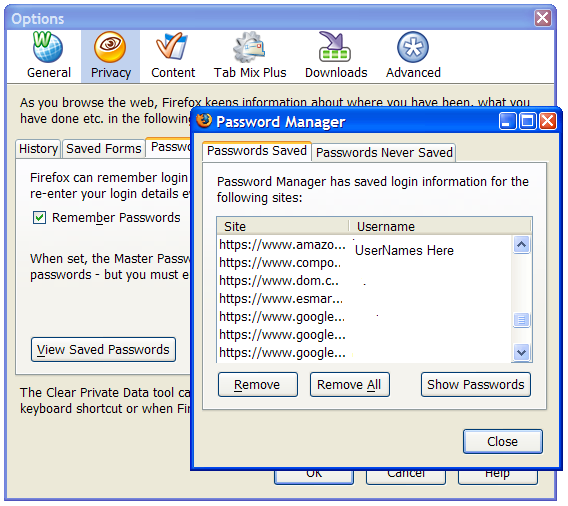

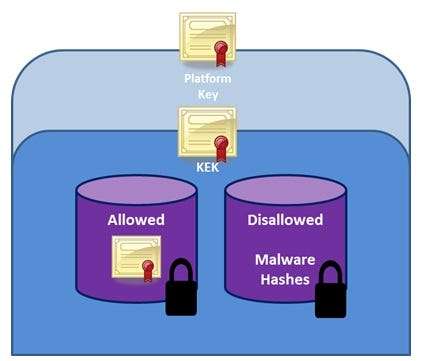

На найвищому рівні захисту у вас є ключ платформи (ПК). У будь-якій системі є лише один ПК, який OEM встановлює під час виготовлення. Цей ключ використовується для захисту бази даних KEK. База даних KEK містить ключі обміну ключами, які використовуються для модифікації інших захищених баз даних завантаження. KEK може бути декілька. Тоді існує третій рівень: авторизована база даних (db) та заборонена база даних (dbx). Вони містять інформацію про органи сертифікації, додаткові криптографічні ключі та зображення пристроїв UEFI, які дозволяють або блокують відповідно. Для того, щоб завантажувач міг працювати, він повинен бути підписаний криптографічним ключем, який є в db, і не в dbx.

Зображення від Створення Windows 8: захист середовища до ОС за допомогою UEFI

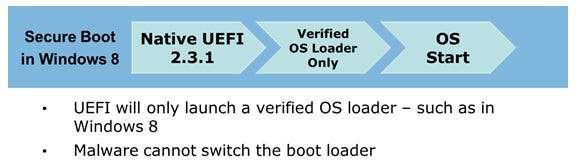

Як це працює в реальній системі сертифікації Windows 8

OEM виробляє свою власну PK, а Microsoft надає KEK, який OEM-виробник повинен попередньо завантажити в базу даних KEK. Потім Microsoft підписує завантажувач Windows 8 і використовує їх KEK для розміщення цього підпису в авторизованій базі даних. Коли UEFI завантажує комп'ютер, він перевіряє PK, перевіряє KEK від Microsoft, а потім перевіряє завантажувач. Якщо все виглядає добре, тоді ОС може завантажитися.

Зображення від Створення Windows 8: захист середовища до ОС за допомогою UEFIКуди входять сторонні ОС, як-от Linux?

По-перше, будь-який дистрибутив Linux може вибрати генерацію KEK і попросити OEM-виробників включити його до бази даних KEK за замовчуванням. Тоді вони мали б настільки ж великий контроль над процесом завантаження, як це робить Microsoft. Проблеми з цим, як пояснив Метью Гаррет з Fedora , полягають у тому, що а) важко буде змусити кожного виробника ПК включити ключ Fedora, і б) це буде несправедливо щодо інших дистрибутивів Linux, оскільки їх ключ не буде включений, оскільки менші дистрибутиви не мають стільки OEM партнерські відносини.

Що Fedora вирішила зробити (а інші дистрибутиви наслідують цей приклад) - це скористатися послугами підпису Microsoft. Цей сценарій вимагає сплати $ 99 компанії Verisign (Центру сертифікації, яку використовує Microsoft), і надає розробникам можливість підписувати свій завантажувач за допомогою KEK від Microsoft. Оскільки KEK від Microsoft вже є на більшості комп’ютерів, це дозволяє їм підписати свій завантажувач для використання Secure Boot, не вимагаючи власного KEK. Врешті-решт він стає більш сумісним з більшою кількістю комп’ютерів і в цілому коштує дешевше, ніж робота з налаштуванням власної системи підписання та розподілу ключів. Детальніше про те, як це буде працювати (із використанням GRUB, підписаних модулів ядра та іншої технічної інформації), є у вищезазначеному дописі в блозі, який я рекомендую прочитати, якщо вас цікавить подібне.

Припустимо, ви не хочете мати справу з клопотом про реєстрацію в системі Microsoft, або не хочете платити 99 доларів, або просто ображаєтесь на великі корпорації, які починають з букви M. Є ще один варіант, як і раніше використовувати безпечне завантаження і запустити ОС, відмінну від Windows. Сертифікація обладнання компанії Microsoft вимагає що OEM-виробники дозволяють користувачам вводити свою систему в режим “UEFI”, де вони можуть вручну змінювати бази даних Secure Boot та PK. Система може бути переведена в режим налаштування UEFI, де користувач навіть може вказати свій власний PK та підписати завантажувачі самостійно.

Крім того, власні вимоги сертифікації від Microsoft вимагають включення методу відключення безпечного завантаження для систем, що не є ARM, для виробників. Ви можете вимкнути Secure Boot! Єдиними системами, де ви не можете вимкнути безпечне завантаження, є системи ARM під управлінням Windows RT, які функціонують більш аналогічно iPad, де ви не можете завантажувати власні ОС. Хоча я бажаю, щоб можна було змінити ОС на ARM-пристроях, справедливо сказати, що Microsoft тут дотримується галузевих стандартів щодо планшетів.

Тож безпечне завантаження - це не по суті зло?

Тому, як ви можете сподіватися, Secure Boot не є злом і не обмежується лише використанням Windows. Причина, з якої FSF та інші так засмучені, полягає в тому, що він додає додаткові кроки до використання сторонньої операційної системи. Дистрибутивам Linux може не сподобатися платити за використання ключа Microsoft, але це найпростіший та найвигідніший спосіб забезпечити безпечне завантаження для Linux. На щастя, вимкнути Secure Boot легко і можна додати різні клавіші, уникаючи, таким чином, необхідності мати справу з Microsoft.

Беручи до уваги кількість все більш просунутих шкідливих програм, Secure Boot здається розумною ідеєю. Це не має на меті бути злим заговором, щоб заволодіти світом, і набагато менш страшне, ніж у деяких експертів із вільного програмного забезпечення, ви повірите.

Додаткове читання:

- Вимоги до сертифікації апаратного забезпечення Microsoft

- Створення Windows 8: захист середовища до ОС за допомогою UEFI

- Презентація Microsoft щодо розгортання та управління ключами Secure Boot

- Впровадження безпечного завантаження UEFI у Fedora

- Огляд безпечного завантаження TechNet

- Стаття Вікіпедії про UEFI

TL; DR: Безпечне завантаження запобігає зараженню шкідливим програмним забезпеченням вашої системи на низькому рівні, який неможливо виявити під час завантаження. Будь-хто може створити необхідні ключі, щоб це працювало, але складно переконати виробників комп'ютерів розповсюджувати ваш ключ для всіх, тому ви можете вибрати платню Verisign за використання ключа Microsoft для підписання завантажувачів та змусити їх працювати. Ви також можете вимкнути безпечне завантаження будь-який не ARM-комп’ютер.

Остання думка щодо кампанії FSF проти безпечного завантаження: Деякі їхні проблеми (тобто це робить це важче встановити безкоштовні операційні системи) є дійсними до точки . Твердження, що обмеження «перешкоджатимуть будь-кому завантажувати щось, крім Windows», очевидно, неправдиве, з причин, проілюстрованих вище. Агітація проти UEFI / Secure Boot як технології є короткозорою, дезінформованою і навряд чи буде ефективною в будь-якому випадку. Важливіше забезпечити, щоб виробники насправді виконували вимоги Microsoft щодо дозволу користувачам відключити Secure Boot або змінити ключі, якщо вони цього бажають.

Є що додати до пояснення? Звук у коментарях. Хочете прочитати більше відповідей від інших досвідчених користувачів Stack Exchange? Ознайомтесь із повним обговоренням тут .