Az új UEFI Secure Boot rendszer a Windows 8 rendszerben nem csupán a zavart okozta, különösen a kettős indítók között. Olvassa el, miközben tisztázzuk a kettős indítással kapcsolatos tévhiteket a Windows 8 és a Linux rendszeren.

A mai Kérdések és válaszok ülés a SuperUser jóvoltából érkezik hozzánk - a Stack Exchange alosztályához, amely a Q & A webhelyek közösségvezérelt csoportosulása.

A kérdés

Harsha K, a SuperUser olvasója kíváncsi az új UEFI rendszerre. Ír:

Sokat hallottam arról, hogy a Microsoft miként valósítja meg az UEFI Secure Boot alkalmazást a Windows 8 operációs rendszerben. Nyilvánvalóan megakadályozza az „illetéktelen” rendszerbetöltők futtatását a számítógépen, a rosszindulatú programok megelőzése érdekében. A Free Software Foundation kampányt folytat a biztonságos rendszerbetöltés ellen, és sokan azt mondták az interneten, hogy ez a Microsoft „energiaellátása” az ingyenes operációs rendszerek kiküszöbölésére.

Ha olyan számítógépet kapok, amelyre előre telepítve van a Windows 8 és a Biztonságos rendszerindítás, akkor is tudok később telepíteni Linuxot (vagy más operációs rendszert)? Vagy a Biztonságos rendszerindítással rendelkező számítógép csak a Windows rendszerrel működik?

Tehát mi az üzlet? Valóban nincs szerencséje a kettős bakancsoknak?

A válasz

Nathan Hinkle, a SuperUser közreműködője fantasztikus áttekintést nyújt arról, hogy mi az UEFI, és mi nem:

Először is, a kérdésre adott egyszerű válasz:

- Ha ARM táblagépe van akkor futtassa a Windows RT-t (például a Surface RT-t vagy az Asus Vivo RT-t) nem tudja letiltani a Biztonságos indítást vagy telepíteni más operációs rendszereket . Mint sok más ARM tabletta, ezek az eszközök is csak futtassa az operációs rendszert, amellyel jönnek.

- Ha nem ARM számítógéped van Windows 8 (például a Surface Pro vagy bármely számtalan ultrabook, asztali számítógép és x86-64 processzorral rendelkező tabletta) futtatása, majd teljesen kikapcsolhatja a Secure Boot alkalmazást , vagy telepítheti saját kulcsait és aláírhatja saját bootloaderét. Másik út, telepíthet egy harmadik fél operációs rendszerét, mint egy Linux disztró vagy FreeBSD vagy DOS, vagy bármi, ami tetszik.

Most pedig folytassuk a részleteket arról, hogyan is működik ez az egész Secure Boot: Nagyon sok téves információ található a Secure Bootról, különösen a Free Software Foundation és hasonló csoportok részéről. Ez megnehezítette az információk megtalálását arról, hogy a Secure Boot valójában mit csinál, ezért mindent megteszek annak elmagyarázására. Ne feledje, hogy nincs személyes tapasztalatom a biztonságos indító rendszerek vagy hasonló dolgok fejlesztésében; épp ezt tanultam az online olvasásból.

Először is, Biztonságos indítás nem valami, amivel a Microsoft előállt. Elsőként alkalmazzák széles körben, de nem ők találták ki. Ez van az UEFI specifikáció része , amely alapvetően egy újabb csere a régi BIOS-hoz, amelyet valószínűleg megszokott. Az UEFI alapvetően az a szoftver, amely az operációs rendszer és a hardver között beszél. Az UEFI szabványokat egy „ UEFI fórum “, Amely a számítástechnikai ipar képviselőiből áll, beleértve a Microsoftot, az Apple-t, az Intel-t, az AMD-t és egy maroknyi számítógépgyártót.

A második legfontosabb pont, ha engedélyezi a Biztonságos rendszerindítást a számítógépen nem azt jelenti, hogy a számítógép soha nem tud indítani más operációs rendszert . Valójában a Microsoft saját Windows hardveres tanúsítási követelményei kimondják, hogy nem ARM rendszerek esetén képesnek kell lennie a Biztonságos rendszerindítás letiltására és a kulcsok megváltoztatására (más operációs rendszerek engedélyezéséhez). Bővebben erről később.

Mit csinál a Secure Boot?

Alapvetően megakadályozza, hogy a rosszindulatú programok a rendszerindítási sorrenden keresztül támadják a számítógépet. A rendszerbetöltőn keresztül bejutó rosszindulatú programokat nagyon nehéz felismerni és leállítani, mert behatolhatnak az operációs rendszer alacsony szintű funkcióiba, miközben láthatatlanok maradnak a víruskereső szoftverek számára. A Secure Boot csak annyit tesz, hogy ellenőrzi, hogy a rendszerbetöltő megbízható forrásból származik-e, és hogy nem hamisították-e meg. Gondoljon erre, mint a palackok felugró kupakjaira, amelyek azt írják, hogy „ne nyissuk ki, ha a fedél felpattan, vagy ha a tömítést megváltoztatták”.

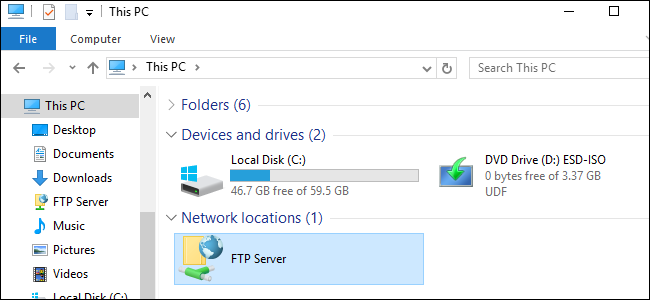

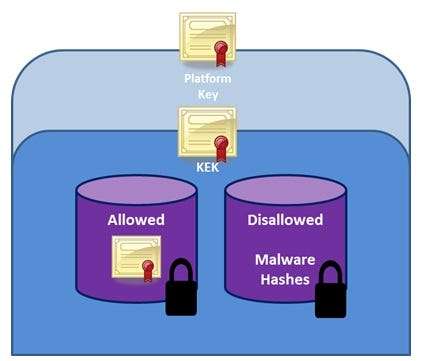

A legfelső védelmi szinten megvan a platformkulcs (PK). Bármely rendszeren csak egy PK van, és az OEM telepíti a gyártás során. Ez a kulcs a KEK adatbázis védelmére szolgál. A KEK adatbázis kulcscsere-kulcsokat tartalmaz, amelyek a többi biztonságos rendszerindítási adatbázis módosítására szolgálnak. Több KEK lehet. Ezután van egy harmadik szint: a Hitelesített adatbázis (db) és a Tiltott adatbázis (dbx). Ezek információkat tartalmaznak a tanúsító hatóságokról, további kriptográfiai kulcsokról és az UEFI eszköz képeiről, amelyek engedélyezésre vagy blokkolásra kerülnek. Ahhoz, hogy a rendszerbetöltő futtatható legyen, kriptográfiailag alá kell írni egy kulccsal, amely van a db-ben, és nem a dbx-ben.

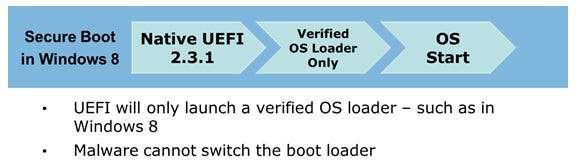

Kép Windows 8 építése: Az operációs rendszer előtti környezet védelme UEFI-vel

Hogyan működik ez egy valós Windows 8 tanúsított rendszeren

Az OEM saját PK-t állít elő, a Microsoft pedig biztosít egy KEK-et, amelyet az OEM-nek előzetesen be kell töltenie a KEK adatbázisba. Ezután a Microsoft aláírja a Windows 8 rendszerindítót, és a KEK-jükkel ezt az aláírást az Engedélyezett adatbázisba helyezi. Amikor az UEFI elindítja a számítógépet, ellenőrzi a PK-t, a Microsoft KEK-jét, majd a rendszerindítót. Ha minden jól néz ki, akkor az operációs rendszer elindulhat.

Kép Windows 8 építése: Az operációs rendszer előtti környezet védelme UEFI-velHová kerülnek a harmadik fél operációs rendszerei, például a Linux?

Először bármely Linux disztribúció választhatja a KEK létrehozását, és felkérheti az OEM-eket, hogy alapértelmezés szerint vegyék fel a KEK adatbázisába. Ezután minden kicsit ugyanolyan mértékben ellenőrizhetik az indítási folyamatot, mint a Microsoft. Az ezzel kapcsolatos problémák, mint magyarázta a Fedora Matthew Garrettje , hogy a) nehéz lenne elérni, hogy minden PC-gyártó belefoglalja a Fedora kulcsát, és b) igazságtalan lenne más Linux-disztribúciókkal szemben, mert a kulcsuk nem lenne benne, mivel a kisebb disztribúciókban nincs annyi OEM partnerségek.

Amit a Fedora választott (és más diszkók követik példáját), az a Microsoft aláíró szolgáltatásainak használata. Ehhez a forgatókönyvhöz 99 dollárt kell fizetni a Verisign-nak (a Microsoft által használt tanúsító hatóságnak), és lehetőséget biztosít a fejlesztőknek arra, hogy a Microsoft KEK használatával aláírják indítót. Mivel a Microsoft KEK-je már a legtöbb számítógépen megtalálható lesz, ez lehetővé teszi számukra, hogy aláírják indítót a biztonságos indítás használatához, anélkül, hogy saját KEK-re lenne szükségük. Végül jobban kompatibilis több számítógéppel, összességében pedig kevesebbe kerül, mint a saját kulcs-aláíró és terjesztési rendszerük létrehozásával. Néhány további részlet arról, hogy ez hogyan fog működni (a GRUB, az aláírt Kernel modulok és egyéb technikai információk segítségével) a fent említett blogbejegyzésben, amelyet ajánlom elolvasni, ha érdekel ilyesmi.

Tegyük fel, hogy nem akar a Microsoft rendszerére való regisztrációval járó gondokkal foglalkozni, vagy nem akar 99 dollárt fizetni, vagy csak haragot űz az M betűvel kezdődő nagyvállalatok ellen. Van még egy lehetőség a Biztonságos Boot továbbra is használatára és futtasson nem a Windows operációs rendszert. A Microsoft hardveres tanúsítása igényel hogy az OEM gyártók hagyják a felhasználókat UEFI „egyedi” módba lépni, ahol manuálisan módosíthatják a Secure Boot adatbázisokat és a PK-t. A rendszert be lehet állítani UEFI beállítási módba, ahol a felhasználó megadhatja saját PK-ját, és maga is aláírhatja a rendszerbetöltőket.

Ezenkívül a Microsoft saját tanúsítási követelményei kötelezővé teszik az OEM-ek számára a Secure Boot letiltásának módszerének használatát nem ARM rendszereken. Kikapcsolhatja a Biztonságos indítást! Az egyetlen rendszer, ahol nem lehet kikapcsolni a Biztonságos indítást, a Windows RT-t futtató ARM rendszerek, amelyek az iPadhez hasonlóan működnek, ahová nem tölthet be egyedi operációs rendszereket. Bár azt szeretném, ha lehetséges lenne az operációs rendszer megváltoztatása az ARM-eszközökön, méltányos azt mondani, hogy a Microsoft a táblagépek tekintetében követi az ipari szabványt.

Tehát a biztonságos boot nem eredendően gonosz?

Tehát amint remélhetőleg láthatja, a Biztonságos rendszerindítás nem gonosz, és nem korlátozódik csak a Windows használatára. Az FSF és mások ennyire fel vannak háborodva, mert további lépéseket tesz hozzá egy külső operációs rendszer használatához. Lehet, hogy a Linux disztribúcióinak nem tetszik fizetni a Microsoft kulcsának használatáért, de ez a legegyszerűbb és legköltséghatékonyabb módszer arra, hogy a Biztonságos Boot Linux alatt működjön. Szerencsére könnyű kikapcsolni a Biztonságos rendszerindítást, és különböző kulcsokat is hozzá lehet adni, elkerülve ezzel a Microsoft kezelését.

Tekintettel az egyre fejlettebb rosszindulatú programokra, a Secure Boot ésszerű ötletnek tűnik. Nem azt jelenti, hogy gonosz cselekmény lenne a világ hatalmába keríteni, és sokkal kevésbé félelmetes, mint ahogy néhány szabad szoftveres szakértő el fogja hinni.

További olvasmány:

- Microsoft hardveres tanúsítási követelmények

- Windows 8 építése: Az operációs rendszer előtti környezet védelme UEFI-vel

- Microsoft bemutató a biztonságos rendszerindítás telepítéséről és a kulcskezelésről

- UEFI Secure Boot bevezetése a Fedorában

- TechNet biztonságos rendszerindítás áttekintése

- Wikipédia cikk az UEFI-ről

TL; DR: A biztonságos indítás megakadályozza, hogy a rosszindulatú programok alacsony, észrevehetetlen szinten megfertőzzék a rendszert a rendszerindítás során. Bárki létrehozhatja a működéshez szükséges kulcsokat, de nehéz meggyőzni a számítógépgyártókat a terjesztésről a ti kulcs mindenkinek, így választhatja azt is, hogy fizet a Verisignnek, hogy a Microsoft kulcsával aláírja a betöltőit és működőképessé tegye őket. A Secure Boot on funkciót is letilthatja Bármi nem ARM számítógép.

Utolsó gondolat az FSF Secure boot elleni kampányával kapcsolatban: Néhány aggodalmuk (vagyis ez teszi nehezebb ingyenes operációs rendszerek telepítéséhez) érvényesek egy pontig . Annak állítása, hogy a korlátozások „megakadályozzák, hogy bárki mást indítson, csak a Windows-ot”, bizonyíthatóan hamis, a fent bemutatott okok miatt. Az UEFI / Secure Boot mint technológia elleni kampány rövidlátó, félretájékoztatott, és valószínűleg nem lesz hatékony. Sokkal fontosabb annak biztosítása, hogy a gyártók valóban betartsák a Microsoft azon követelményeit, amelyek lehetővé teszik a felhasználók számára, hogy kikapcsolják a Biztonságos rendszerindítást vagy megváltoztassák a kulcsokat, ha úgy kívánják.

Van valami hozzáfűzhető a magyarázathoz? Hangzik el a megjegyzésekben. Szeretne további válaszokat olvasni más, hozzáértő Stack Exchange-felhasználóktól? Nézze meg a teljes vitafonalat itt .