Noul sistem UEFI Secure Boot din Windows 8 a cauzat mai mult decât o parte echitabilă de confuzie, în special în rândul boot-urilor duale. Citiți mai departe pe măsură ce clarificăm concepțiile greșite despre pornirea duală cu Windows 8 și Linux.

Sesiunea de Întrebări și Răspunsuri de astăzi ne vine prin amabilitatea SuperUser - o subdiviziune a Stack Exchange, un grup de site-uri web de întrebări și răspunsuri bazat pe comunitate.

Intrebarea

Cititorul SuperUser Harsha K este curios despre noul sistem UEFI. El scrie:

Am auzit multe despre modul în care Microsoft implementează UEFI Secure Boot în Windows 8. Se pare că împiedică rularea bootloaderelor „neautorizate” pe computer, pentru a preveni malware-ul. Există o campanie a Free Software Foundation împotriva pornirii sigure și o mulțime de oameni au spus online că este o „captură de putere” a Microsoft de a „elimina sistemele de operare gratuite”.

Dacă primesc un computer care are preinstalat Windows 8 și Secure Boot, voi mai putea instala Linux (sau alt sistem de operare) mai târziu? Sau un computer cu Secure Boot funcționează vreodată cu Windows?

Deci, care este afacerea? Într-adevăr, booterii duali nu au noroc?

Răspunsul

Contribuitorul SuperUser Nathan Hinkle oferă o imagine de ansamblu fantastică despre ceea ce este și nu UEFI:

În primul rând, răspunsul simplu la întrebarea dvs.:

- Dacă aveți o tabletă ARM care rulează Windows RT (cum ar fi Surface RT sau Asus Vivo RT), atunci nu veți putea dezactiva Secure Boot sau instala alte sisteme de operare . La fel ca multe alte tablete ARM, aceste dispozitive vor funcționa numai rulați sistemul de operare cu care vin.

- Dacă aveți un computer care nu este ARM care rulează Windows 8 (cum ar fi Surface Pro sau oricare dintre multitudinea de ultrabook-uri, desktop-uri și tablete cu procesor x86-64), apoi puteți dezactiva Secure Boot complet , sau vă puteți instala propriile chei și vă puteți semna propriul bootloader. Oricum, puteți instala un sistem de operare terță parte ca o distribuție Linux sau FreeBSD sau DOS sau orice vă place.

Acum, pentru detalii despre modul în care funcționează de fapt acest lucru cu Secure Boot: există o mulțime de dezinformări despre Secure Boot, în special de la Free Software Foundation și grupuri similare. Acest lucru a făcut dificilă găsirea de informații despre ceea ce face Secure Boot, așa că voi încerca tot posibilul să explic. Rețineți că nu am experiență personală cu dezvoltarea sistemelor de boot sigure sau ceva de genul acesta; tocmai asta am învățat citind online.

Pentru inceput, Secure Boot este nu ceva cu care a venit Microsoft. Ei sunt primii care îl implementează pe scară largă, dar nu l-au inventat. Este parte a specificației UEFI , care este practic un nou înlocuitor pentru vechiul BIOS cu care probabil sunteți obișnuit. UEFI este practic software-ul care vorbește între sistemul de operare și hardware. Standardele UEFI sunt create de un grup numit „ Forumul UEFI „, Care este alcătuit din reprezentanți ai industriei de calcul, inclusiv Microsoft, Apple, Intel, AMD și o mână de producători de computere.

Al doilea punct cel mai important, dacă aveți Secure Boot activat pe un computer, nu nu înseamnă că computerul nu poate porni niciodată niciun alt sistem de operare . De fapt, cerințele de certificare hardware Windows ale Microsoft afirmă că pentru sistemele care nu sunt ARM, trebuie să puteți dezactiva atât Secure Boot, cât și să modificați tastele (pentru a permite alte sisteme de operare). Mai multe despre asta mai târziu.

Ce face Secure Boot?

În esență, împiedică malware-ul să vă atace computerul prin secvența de pornire. Programele malware care intră prin bootloader pot fi foarte greu de detectat și oprit, deoarece se pot infiltra în funcțiile de nivel scăzut ale sistemului de operare, menținându-l invizibil pentru software-ul antivirus. Tot ceea ce face Secure Boot este că verifică dacă bootloader-ul provine dintr-o sursă de încredere și că nu a fost modificat. Gândiți-vă la asta ca la capacele pop-up de pe sticle care spun „nu deschideți dacă capacul a fost ridicat sau dacă sigiliul a fost modificat”.

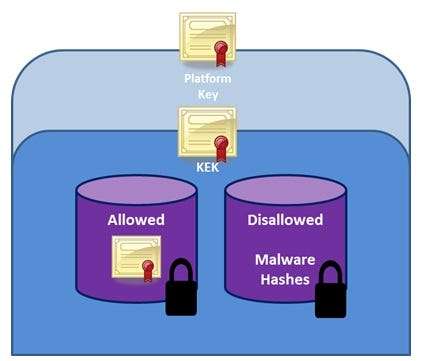

La nivelul superior de protecție, aveți cheia de platformă (PK). Există un singur PK pe orice sistem și este instalat de OEM în timpul fabricației. Această cheie este utilizată pentru a proteja baza de date KEK. Baza de date KEK conține chei de schimb de chei, care sunt utilizate pentru a modifica celelalte baze de date de boot sigure. Pot exista mai multe KEK-uri. Există apoi un al treilea nivel: baza de date autorizată (db) și baza de date interzisă (dbx). Acestea conțin informații despre autoritățile de certificare, chei criptografice suplimentare și, respectiv, imagini de dispozitiv UEFI de permis sau blocat. Pentru ca un bootloader să poată rula, trebuie să fie semnat criptografic cu o cheie care este în db și nu este în dbx.

Imagine din Construirea Windows 8: Protejarea mediului pre-OS cu UEFI

Cum funcționează acest lucru pe un sistem certificat Windows 8 din lumea reală

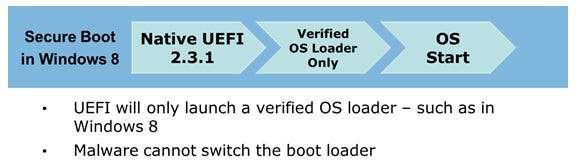

OEM generează propriul PK, iar Microsoft furnizează un KEK pe care OEM este obligat să îl preîncarce în baza de date KEK. Microsoft semnează apoi Bootloader-ul Windows 8 și folosește KEK pentru a pune această semnătură în baza de date autorizată. Când UEFI pornește computerul, acesta verifică PK-ul, verifică KEK-ul Microsoft și apoi verifică bootloader-ul. Dacă totul arată bine, atunci sistemul de operare poate porni.

Imagine din Construirea Windows 8: Protejarea mediului pre-OS cu UEFIUnde vin sistemele de operare terțe, cum ar fi Linux?

În primul rând, orice distribuție Linux ar putea alege să genereze un KEK și să ceară OEM-urilor să îl includă în baza de date KEK în mod implicit. Apoi, ei ar avea la fel de mult control asupra procesului de pornire ca Microsoft. Problemele cu acest lucru, ca explicat de Matthew Garrett al Fedorei , sunt că a) ar fi dificil să obțineți fiecare producător de PC-uri să includă cheia Fedora și b) ar fi nedrept față de alte distribuții Linux, deoarece cheia lor nu ar fi inclusă, deoarece distribuțiile mai mici nu au atât de mulți OEM parteneriate.

Ceea ce Fedora a ales să facă (și alte distrosuri urmează exemplul) este să folosească serviciile de semnare Microsoft. Acest scenariu necesită plata a 99 USD către Verisign (Autoritatea de certificare pe care Microsoft o folosește) și acordă dezvoltatorilor posibilitatea de a semna încărcătorul de boot folosind KEK-ul Microsoft. Întrucât KEK-ul Microsoft va fi deja în majoritatea computerelor, acest lucru le permite să-și semneze bootloader-ul pentru a utiliza Secure Boot, fără a necesita propriul KEK. Acesta ajunge să fie mai compatibil cu mai multe computere și costă mai puțin în general decât să se ocupe de configurarea propriului sistem de semnare și distribuție a cheilor. Există mai multe detalii despre cum va funcționa acest lucru (folosind GRUB, module Kernel semnate și alte informații tehnice) în postarea de blog menționată mai sus, pe care vă recomand să o citiți dacă sunteți interesat de acest gen de lucruri.

Să presupunem că nu doriți să faceți față problemelor legate de înscrierea la sistemul Microsoft sau să nu doriți să plătiți 99 USD sau pur și simplu să aveți râvnă împotriva corporațiilor mari care încep cu un M. Există o altă opțiune de a utiliza în continuare Secure Boot și rulați un alt SO decât Windows. Certificarea hardware a Microsoft necesită că OEM-urile permit utilizatorilor să-și introducă sistemul în modul „personalizat” UEFI, unde pot modifica manual bazele de date Secure Boot și PK. Sistemul poate fi pus în modul de configurare UEFI, unde utilizatorul ar putea chiar să-și specifice propriul PK și să semneze singuri încărcătorii de încărcare.

În plus, cerințele proprii de certificare ale Microsoft fac obligatoriu ca OEM-urile să includă o metodă de dezactivare a încărcării securizate pe sistemele non-ARM. Puteți dezactiva Secure Boot! Singurele sisteme în care nu puteți dezactiva Secure Boot sunt sistemele ARM care rulează Windows RT, care funcționează mai asemănător cu iPad-ul, unde nu puteți încărca sisteme de operare personalizate. Deși îmi doresc să fie posibil să se schimbe sistemul de operare pe dispozitivele ARM, este corect să spunem că Microsoft respectă standardul industrial în ceea ce privește tabletele de aici.

Deci, boot-ul sigur nu este inerent rău?

Așa cum puteți vedea cu speranță, Secure Boot nu este rău și nu este restricționat doar pentru a fi utilizat cu Windows. Motivul pentru care FSF și alții sunt atât de supărați este că adaugă pași suplimentari utilizării unui sistem de operare terță parte. Distribuțiile Linux nu ar putea să plătească pentru a utiliza cheia Microsoft, dar este cel mai simplu și mai rentabil mod de a face ca Secure Boot să funcționeze pentru Linux. Din fericire, este ușor să dezactivați Secure Boot și să puteți adăuga diferite chei, evitând astfel nevoia de a face față Microsoft.

Având în vedere cantitatea de programe malware din ce în ce mai avansate, Secure Boot pare o idee rezonabilă. Nu este menit să fie un complot malefic pentru a prelua lumea și este mult mai puțin înfricoșător decât te vor crede unii experți în software-ul gratuit

Lectură suplimentară:

- Cerințe de certificare hardware Microsoft

- Construirea Windows 8: Protejarea mediului pre-OS cu UEFI

- Prezentare Microsoft despre implementarea Secure Boot și gestionarea cheilor

- Implementarea UEFI Secure Boot în Fedora

- Prezentare generală TechNet Secure Boot

- Articol Wikipedia pe UEFI

TL; DR: Pornirea sigură împiedică malware-ul să vă infecteze sistemul la un nivel scăzut și nedetectabil în timpul pornirii. Oricine poate crea cheile necesare pentru ca acesta să funcționeze, dar este greu să îi convingi pe producătorii de computere să distribuie ta cheie pentru toată lumea, astfel încât să puteți alege să plătiți Verisign pentru a utiliza cheia Microsoft pentru a vă semna încărcătorii de boot și pentru a le face să funcționeze. De asemenea, puteți dezactiva Secure Boot on orice computer non-ARM.

Ultimul gând, în ceea ce privește campania FSF împotriva încărcării sigure: unele dintre preocupările lor (adică o face Mai tare pentru a instala sisteme de operare gratuite) sunt valabile la un punct . A spune că restricțiile „vor împiedica pe cineva să pornească orice altceva decât Windows” este demonstrabil fals, totuși, din motivele ilustrate mai sus. Campania împotriva UEFI / Secure Boot ca tehnologie este miopă, dezinformată și este puțin probabil să fie oricum eficientă. Este mai important să vă asigurați că producătorii respectă de fapt cerințele Microsoft pentru a permite utilizatorilor să dezactiveze Secure Boot sau să schimbe tastele dacă doresc acest lucru.

Aveți ceva de adăugat la explicație? Sună în comentarii. Doriți să citiți mai multe răspunsuri de la alți utilizatori ai Stack Exchange? Consultați aici firul complet de discuție .