Windows 8의 새로운 UEFI 보안 부팅 시스템은 특히 이중 부팅 시스템 사이에서 상당한 혼란을 야기했습니다. Windows 8 및 Linux를 사용한 이중 부팅에 대한 오해를 해결하면서 계속 읽으십시오.

오늘의 질문 및 답변 세션은 커뮤니티 중심의 Q & A 웹 사이트 그룹 인 Stack Exchange의 하위 부문 인 SuperUser가 제공 한 것입니다.

질문

수퍼 유저 독자 Harsha K는 새로운 UEFI 시스템에 대해 궁금합니다. 그는 다음과 같이 씁니다.

Microsoft가 Windows 8에서 UEFI 보안 부팅을 구현하는 방법에 대해 많이 들었습니다. 분명히 맬웨어를 방지하기 위해 컴퓨터에서 "승인되지 않은"부트 로더가 실행되는 것을 방지합니다. 보안 부팅에 반대하는 Free Software Foundation의 캠페인이 있으며 많은 사람들이 온라인에서 "무료 운영 체제를 제거"하는 것이 Microsoft의 "강력한"이라고 말하고 있습니다.

Windows 8 및 보안 부팅이 사전 설치된 컴퓨터를 구입 한 경우에도 나중에 Linux (또는 다른 OS)를 설치할 수 있습니까? 아니면 보안 부팅 기능이있는 컴퓨터가 Windows에서만 작동합니까?

그래서 거래는 무엇입니까? 듀얼 부트는 정말 운이 없나요?

대답

수퍼 유저 기여자 Nathan Hinkle이 UEFI가 무엇인지 아닌지에 대한 환상적인 개요를 제공합니다.

우선, 귀하의 질문에 대한 간단한 답변 :

- ARM 태블릿이있는 경우 Windows RT (Surface RT 또는 Asus Vivo RT와 같은)를 실행 한 다음 보안 부팅을 비활성화하거나 다른 OS를 설치할 수 없습니다. . 다른 많은 ARM 태블릿과 마찬가지로 이러한 장치는 뿐 함께 제공되는 OS를 실행하십시오.

- ARM이 아닌 컴퓨터가있는 경우 Windows 8 (예 : Surface Pro 또는 x86-64 프로세서가 장착 된 무수한 울트라 북, 데스크톱 및 태블릿)을 실행 한 다음 보안 부팅을 완전히 비활성화 할 수 있습니다. 또는 자체 키를 설치하고 자체 부트 로더에 서명 할 수 있습니다. 어느 쪽이든 Linux 배포판과 같은 타사 OS를 설치할 수 있습니다. 또는 FreeBSD 또는 DOS 또는 무엇이든 당신을 기쁘게합니다.

이제 보안 부팅이 실제로 어떻게 작동하는지 자세히 살펴 보겠습니다. 보안 부팅에 대한 잘못된 정보가 많이 있습니다. 특히 Free Software Foundation 및 유사한 그룹에서 이로 인해 보안 부팅이 실제로 수행하는 작업에 대한 정보를 찾기가 어려웠으므로 최선을 다해 설명하겠습니다. 보안 부팅 시스템이나 이와 유사한 개발에 대한 개인적인 경험이 없습니다. 이것은 제가 온라인에서 읽은 것입니다.

가장 먼저, 보안 부팅은 아니 마이크로 소프트가 생각 해낸 것. 처음으로 널리 구현했지만 발명 한 것은 아닙니다. 이것의 UEFI 사양의 일부 , 이는 기본적으로 익숙한 이전 BIOS의 새로운 대체품입니다. UEFI는 기본적으로 OS와 하드웨어간에 통신하는 소프트웨어입니다. UEFI 표준은“ UEFI 포럼 "Microsoft, Apple, Intel, AMD 및 소수의 컴퓨터 제조업체를 포함한 컴퓨팅 업계 대표로 구성됩니다.

두 번째로 중요한 점은 컴퓨터에서 보안 부팅을 활성화하면 아니 컴퓨터가 다른 운영 체제를 부팅 할 수 없음을 의미합니다. . 실제로 Microsoft의 자체 Windows 하드웨어 인증 요구 사항에 따르면 ARM이 아닌 시스템의 경우 보안 부팅을 비활성화하고 키를 변경할 수 있어야합니다 (다른 OS를 허용하기 위해). 나중에 더 자세히 설명하겠습니다.

보안 부팅의 기능은 무엇입니까?

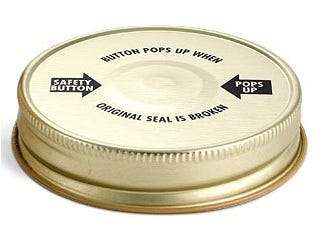

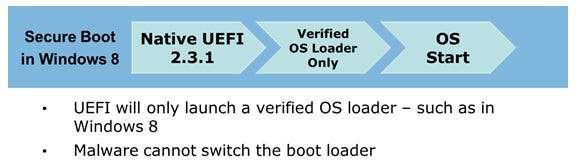

기본적으로 맬웨어가 부팅 순서를 통해 컴퓨터를 공격하는 것을 방지합니다. 부트 로더를 통해 유입되는 악성 코드는 운영 체제의 하위 수준 기능에 침투하여 바이러스 백신 소프트웨어에 보이지 않게 유지하기 때문에 탐지 및 중지가 매우 어려울 수 있습니다. 보안 부팅이 수행하는 모든 작업은 부트 로더가 신뢰할 수있는 소스에서 제공되었으며 변조되지 않았 음을 확인하는 것입니다. "뚜껑이 튀어 나오거나 봉인이 훼손된 경우 열지 마십시오"라고 적힌 병의 팝업 캡처럼 생각하십시오.

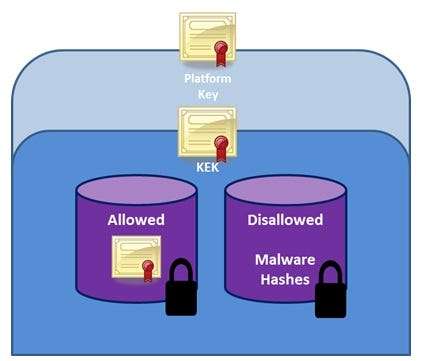

최고 수준의 보호에는 플랫폼 키 (PK)가 있습니다. 모든 시스템에는 하나의 PK 만 있으며 제조 과정에서 OEM이 설치합니다. 이 키는 KEK 데이터베이스를 보호하는 데 사용됩니다. KEK 데이터베이스에는 다른 보안 부팅 데이터베이스를 수정하는 데 사용되는 키 교환 키가 있습니다. 여러 KEK가있을 수 있습니다. 그런 다음 세 번째 수준 인 승인 된 데이터베이스 (db) 및 금지 된 Datbase (dbx)가 있습니다. 여기에는 각각 허용하거나 차단할 인증 기관, 추가 암호화 키 및 UEFI 장치 이미지에 대한 정보가 포함됩니다. 부트 로더 실행을 허용하려면 다음과 같은 키로 암호화 서명되어야합니다. 이다 db에서 아니다 dbx에서.

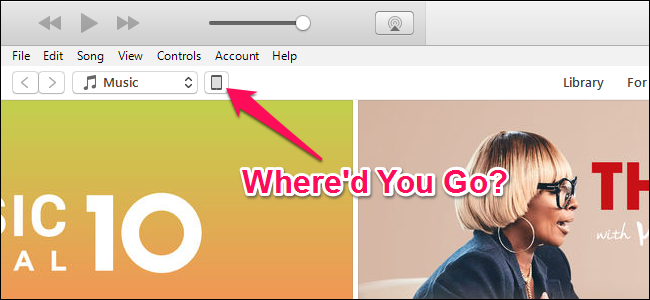

이미지 출처 Windows 8 : UEFI로 사전 OS 환경 보호

실제 Windows 8 인증 시스템에서 작동하는 방법

OEM은 자체 PK를 생성하고 Microsoft는 OEM이 KEK 데이터베이스에 사전로드하는 데 필요한 KEK를 제공합니다. 그런 다음 Microsoft는 Windows 8 Bootloader에 서명하고 KEK를 사용하여이 서명을 Authorized Database에 저장합니다. UEFI는 컴퓨터를 부팅 할 때 PK를 확인하고 Microsoft의 KEK를 확인한 다음 부트 로더를 확인합니다. 모든 것이 좋아 보이면 OS를 부팅 할 수 있습니다.

이미지 출처 Windows 8 : UEFI로 사전 OS 환경 보호Linux와 같은 타사 OS는 어디에서 제공됩니까?

첫째, 모든 Linux 배포판은 KEK를 생성하고 OEM에 기본적으로 KEK 데이터베이스에 포함하도록 요청할 수 있습니다. 그러면 그들은 마이크로 소프트처럼 부팅 프로세스에 대한 모든 부분을 제어 할 수 있습니다. 이것의 문제는 Fedora의 Matthew Garrett이 설명했습니다. , a) 모든 PC 제조업체가 Fedora의 키를 포함하도록하는 것이 어려울 수 있으며, b) 다른 Linux 배포판에는 키가 포함되지 않기 때문에 불공평합니다. 작은 배포판에는 OEM이 많지 않기 때문입니다. 파트너십.

Fedora가 선택한 작업 (다른 배포판도 이에 따라)은 Microsoft의 서명 서비스를 사용하는 것입니다. 이 시나리오에서는 Verisign (Microsoft에서 사용하는 인증 기관)에 99 달러를 지불해야하며 개발자에게 Microsoft의 KEK를 사용하여 부트 로더에 서명 할 수있는 권한을 부여합니다. Microsoft의 KEK는 이미 대부분의 컴퓨터에 있으므로 자체 KEK 없이도 보안 부팅을 사용하도록 부트 로더에 서명 할 수 있습니다. 결국 더 많은 컴퓨터와의 호환성이 높아지고 자체 키 서명 및 배포 시스템을 설정하는 것보다 전반적인 비용이 저렴합니다. 앞서 언급 한 블로그 게시물에 GRUB, 서명 된 커널 모듈 및 기타 기술 정보를 사용하여 이것이 작동하는 방법에 대한 자세한 내용이 있습니다. 이런 종류에 관심이 있다면 읽어 보는 것이 좋습니다.

Microsoft 시스템에 가입하는 번거 로움을 처리하고 싶지 않거나 99 달러를 지불하고 싶지 않거나 M으로 시작하는 대기업에 대해 원한이 있다고 가정 해보십시오. 보안 부팅을 계속 사용할 수있는 또 다른 옵션이 있습니다. Windows 이외의 OS를 실행합니다. Microsoft의 하드웨어 인증 필요 OEM은 사용자가 시스템을 UEFI "사용자 지정"모드로 전환하여 보안 부팅 데이터베이스와 PK를 수동으로 수정할 수 있도록합니다. 사용자가 자신의 PK를 지정하고 부트 로더에 서명 할 수도있는 UEFI 설정 모드로 시스템을 전환 할 수 있습니다.

또한 Microsoft의 자체 인증 요구 사항으로 인해 OEM은 ARM이 아닌 시스템에서 보안 부팅을 비활성화하는 방법을 포함해야합니다. 보안 부팅을 끌 수 있습니다! 보안 부팅을 사용 중지 할 수없는 유일한 시스템은 Windows RT를 실행하는 ARM 시스템으로, 사용자 지정 OS를로드 할 수없는 iPad와 더 유사하게 작동합니다. ARM 기기에서 OS를 변경할 수 있기를 바라지 만, 여기에서는 마이크로 소프트가 태블릿에 대한 업계 표준을 따르고 있다고 말할 수 있습니다.

그래서 보안 부팅은 본질적으로 악하지 않습니까?

보시다시피 Secure Boot는 악의가 없으며 Windows에서만 사용하도록 제한되지 않습니다. FSF와 다른 사람들이 그것에 대해 그렇게 화가 난 이유는 타사 운영 체제를 사용하는 데 추가 단계를 추가하기 때문입니다. Linux 배포판은 Microsoft의 키를 사용하는 데 비용을 지불하는 것을 좋아하지 않을 수 있지만 Linux에서 Secure Boot를 작동시키는 가장 쉽고 비용 효율적인 방법입니다. 다행히도 보안 부팅을 쉽게 해제 할 수 있고 다른 키를 추가 할 수 있으므로 Microsoft를 처리 할 필요가 없습니다.

점점 더 발전된 악성 코드의 양을 감안할 때 Secure Boot는 합리적인 아이디어처럼 보입니다. 이것은 세상을 장악하려는 악의적 인 음모가 아니며 일부 자유 소프트웨어 전문가가 믿게 될 것보다 훨씬 덜 무섭습니다.

추가 자료 :

- Microsoft 하드웨어 인증 요구 사항

- Windows 8 : UEFI로 사전 OS 환경 보호

- 보안 부팅 배포 및 키 관리에 대한 Microsoft 프레젠테이션

- Fedora에서 UEFI 보안 부팅 구현

- TechNet 보안 부팅 개요

- UEFI에 대한 Wikipedia 기사

TL, DR : 보안 부팅은 맬웨어가 부팅 중에 감지 할 수없는 낮은 수준으로 시스템을 감염시키는 것을 방지합니다. 누구나 작동하는 데 필요한 키를 만들 수 있지만 컴퓨터 제조업체가 배포하도록 설득하기는 어렵습니다. 너의 모든 사용자에게 키를 제공하므로 또는 Verisign에 지불하여 Microsoft의 키를 사용하여 부트 로더에 서명하고 작동하도록 할 수 있습니다. 다음에서 보안 부팅을 비활성화 할 수도 있습니다. 어떤 ARM이 아닌 컴퓨터.

보안 부팅에 대한 FSF의 캠페인과 관련하여 마지막으로 생각 : 몇 가지 우려 사항 (즉, 더 세게 무료 운영 체제를 설치하려면) 유효합니다. 어느 정도 . 제한 사항이 "Windows 이외의 모든 것을 부팅하지 못하도록 방지"한다고 말하는 것은 위에서 설명한 이유 때문에 명백히 거짓입니다. 기술로서의 UEFI / Secure Boot에 대한 캠페인은 근시안적이고 잘못된 정보이며 어쨌든 효과적 일 것 같지 않습니다. 제조업체가 사용자가 원할 경우 보안 부팅을 비활성화하거나 키를 변경할 수 있도록하기위한 Microsoft의 요구 사항을 실제로 따르도록하는 것이 더 중요합니다.

설명에 추가 할 것이 있습니까? 댓글에서 소리를 내세요. 기술에 정통한 다른 Stack Exchange 사용자의 답변을 더 읽고 싶으신가요? 여기에서 전체 토론 스레드를 확인하십시오. .