En kontrollsumma är en sekvens av siffror och bokstäver som används för att kontrollera data för fel. Om du känner till kontrollsumman för en originalfil kan du använda ett kontrollsummverktyg för att bekräfta att din kopia är identisk.

Kontrollsummor förklarade

För att skapa en kontrollsumma kör du ett program som sätter filen genom en algoritm . Typiska algoritmer som används för detta inkluderar MD5, SHA-1, SHA-256 och SHA-512.

Algoritmen använder en kryptografisk hashfunktion som tar en inmatning och producerar en sträng (en sekvens av siffror och bokstäver) med en fast längd. Inmatningsfilen kan vara en liten 1 MB-fil eller en massiv 4 GB-fil, men på något sätt får du en kontrollsumma av samma längd. Kontrollsummor kan också kallas ”hashes”.

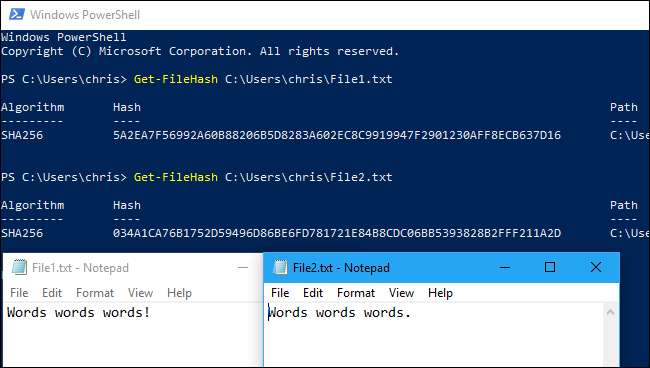

Små ändringar i filen ger mycket olika kontrollsummar. Till exempel skapade vi två olika textfiler som är nästan samma, men en har ett utropstecken där den andra har en punkt. Efter att ha kört Windows 10: s inbyggda kontrollsummingsverktyg på dem såg vi mycket olika kontrollsummor. En skillnad i en enda karaktär i den underliggande filen ger en mycket annorlunda kontrollsumma.

När kontrollsummor är användbara

Du kan använda kontrollsummor för att kontrollera filer och annan data för fel som uppstår under överföring eller lagring. Till exempel kanske en fil inte har laddats ner ordentligt på grund av nätverksproblem eller hårddiskproblem kan ha orsakat korruption i en fil på disken.

Om du känner till kontrollsumman för originalfilen kan du köra en kontrollsumma eller hashingverktyg på den. Om den resulterande kontrollsumman matchar vet du att filen du har är identisk.

Datorer använder kontrollsummatekniker för att kontrollera data för problem i bakgrunden, men du kan också göra det själv. Till exempel, Linux-distributioner ger ofta kontrollsummor så att du kan verifiera din Linux ISO ordentligt nedladdad innan du bränner den till en skiva eller sätta den på en USB-enhet . Du kan också använda kontrollsummor för att verifiera integriteten hos alla andra typer av filer, från applikationer till dokument och media. Du behöver bara veta kontrollsumman för originalfilen.

Vad är skillnaden mellan MD5, SHA-1 och SHA-256 summan?

Kontrollsummor är ett användbart sätt att säkerställa att en fil inte har något fel. Om ett slumpmässigt fel uppstår på grund av nedladdningsproblem eller hårddiskproblem, blir den resulterande kontrollsumman annorlunda, även om det bara är ett litet fel.

Dessa kryptografiska hashfunktioner är dock inte perfekta. Säkerhetsforskare har funnit “ kollisioner " med Smokey och SHA-1 funktioner. Med andra ord har de hittat två olika filer som producerar samma MD5- eller SHA-1-hash, men är olika.

Det är osannolikt att detta händer genom slumpmässig chans, men en angripare kan använda denna teknik för att dölja en skadlig fil som en legitim fil. Det är därför du inte bör lita på MD5- eller SHA-1-summor för att verifiera att en fil är giltig - bara för att kontrollera korruption.

Det har inte rapporterats om en SHA-256-kollision ännu, varför applikationer nu skapar SHA-256-summor istället för MD5-summor och SHA-1-summor. SHA-256 är en starkare och säkrare algoritm.

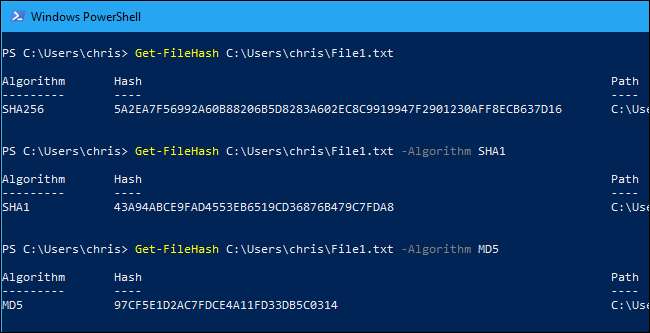

Olika kontrollsummealgoritmer ger olika resultat. En fil har olika MD5-, SHA-1- och SHA – 256-kontrollsummor. Om du bara känner till MD5-summan i en originalfil måste du beräkna kopian för MD5-summan för att kontrollera om den matchar.

RELATERAD: Vad är SHAttered? SHA-1 kollisionsattacker, förklarade

Hur man beräknar kontrollsummor

Om du känner till kontrollsumman för en originalfil och vill kontrollera den på din dator kan du göra det enkelt. Windows, macOS och Linux har alla inbyggda verktyg för att generera kontrollsummor . Du behöver inga verktyg från tredje part.

RELATERAD: Vad är MD5, SHA-1 och SHA-256 Hashes, och hur kontrollerar jag dem?

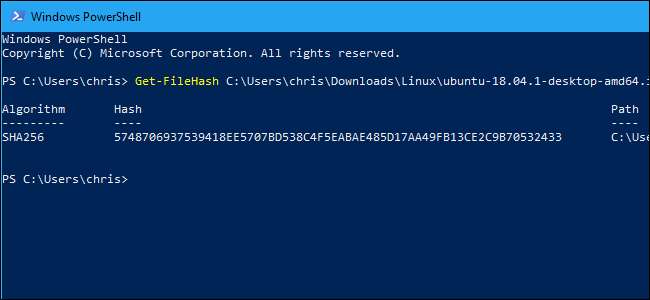

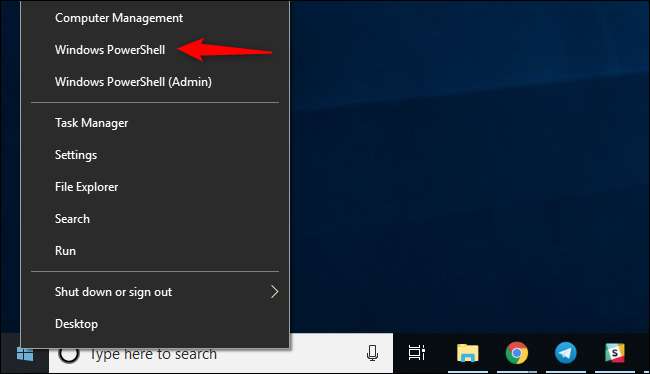

På Windows, PowerShell's

Get-FileHash

kommandot beräknar kontrollsumman för en fil. För att använda den, öppna först PowerShell. I Windows 10 högerklickar du på Start-knappen och väljer "Windows PowerShell." Du kan också starta den genom att söka i Start-menyn efter "PowerShell" och klicka på "Windows PowerShell" -genvägen.

Uppdatering: Get-FileHash ingår i Windows 10. Men i Windows 7 måste du installera PowerShell 4.0-uppdateringen att få det.

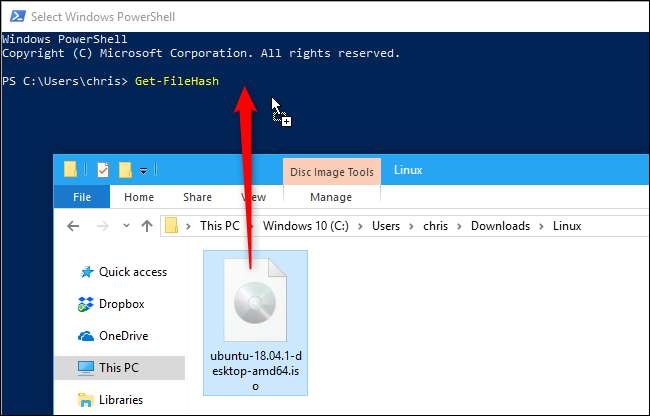

Skriv vid uppmaningen

Get-FileHash

och tryck sedan på mellanslagstangenten.

Skriv sökvägen till filen du vill beräkna kontrollsumman för. Eller, för att göra det enklare, dra och släpp filen från ett File Explorer-fönster till PowerShell-fönstret för att automatiskt fylla i dess sökväg.

Tryck på Enter för att köra kommandot så visas SHA-256-hash för filen. Beroende på filens storlek och datorns lagringshastighet kan processen ta några sekunder.

Om du behöver en annan typ av kontrollsumma, lägg till lämpligt

-Algoritm

alternativ till slutet av kommandot, så här:

Get-FileHash C: \ sökväg \ till \ fil.iso -Algorithm MD5

Get-FileHash C: \ path \ to \ file.iso -Algorithm SHA1

Jämför den beräknade kontrollsumman med den ursprungliga. Du behöver inte titta för nära, eftersom det kommer att finnas en enorm skillnad i kontrollsumman även om det bara finns en liten skillnad i den underliggande filen.

Om kontrollsumman matchar är filerna identiska. Om inte, finns det ett problem - kanske är filen skadad, eller du jämför bara två olika filer. Om du laddade ner en kopia av filen och dess kontrollsumma inte överensstämmer med vad du förväntar dig kan du prova att ladda ner filen igen.