Allt du gör online kan spåras tillbaka till din IP-adress. Även om du besöker krypterade webbplatser kan nätverk se de webbplatser du besöker - och webbplatserna själva känner till din IP-adress. Använd Tor-nätverket för att bläddra med anonymitet.

Tor är ett krypterat nätverk som kan dirigera din trafik genom reläer, vilket gör att trafiken verkar komma från utgångsnoder. Till skillnad från proxyer vet själva utgångsnoden inte din IP-adress eller var du är.

Hur Tor fungerar

När du använder en Tor-klient dirigeras din internettrafik via Tor: s nätverk. Trafiken färdas genom flera slumpmässigt utvalda reläer (drivs av volontärer) innan den lämnar Tor-nätverket och anländer till din destination. Detta hindrar din Internetleverantör och personer som övervakar ditt lokala nätverk från att se de webbplatser du besöker. Det förhindrar också att webbplatserna själva känner till din fysiska plats eller IP-adress - de ser istället IP-adressen och platsen för utgångsnoden. Till och med reläerna vet inte vem som begärde trafiken de passerar. All trafik inom Tor-nätverket är krypterad.

Bildkredit: Tor-projektet, Inc.

Låt oss till exempel säga att du öppnar Google.com via Tor. Din internetleverantör och lokala nätverksoperatör kan inte se att du besöker Google.com - de ser bara krypterad Tor-trafik. Tor-reläerna passerar din trafik tills den så småningom når en utgångsnod. Utgångsnoden pratar med Google för dig - ur Googles perspektiv kommer utgångsnoden åt deras webbplats. (Naturligtvis kan trafiken övervakas vid utgångsnoden om du besöker en okrypterad webbplats.) Utgångsnoden skickar tillbaka trafiken längs reläerna och reläerna vet inte vart den hamnar.

Tor erbjuder anonymitet och en väg genom internetcensur och övervakning - människor som lever under repressiva regimer med censurerade internetanslutningar kan använda Tor för att komma åt det bredare Internet utan rädsla för repressalier. Whistleblowers kan använda Tor för att läcka information utan att deras trafik övervakas och loggas.

Det är dock ingen bra idé att använda Tor för normal surfning. Medan arkitekturen gör ett bra jobb med att erbjuda anonymitet är det betydligt långsammare att surfa genom Tor än att surfa normalt.

Om du vill ha mer detaljerad information om hur Tor fungerar, kolla in Tor Project-webbplatsen .

Tor Browser Bundle

Tor-projektet rekommenderar Tor Browser Bundle som det säkraste, enklaste sättet att använda Tor. Tor Browser Bundle är en anpassad, bärbar version av Firefox som kommer förkonfigurerad med de perfekta inställningarna och tilläggen för TOr. Du kan använda Tor med andra webbläsare och webbläsarkonfigurationer, men det är troligtvis osäkert. Till exempel kan Flash och andra webbläsarinsticksprogram avslöja din IP-adress - Tor Browser Bundle inaktiverar plugin-program åt dig och ger en säker miljö så att du inte behöver oroa dig för dina webbläsarinställningar. Det inkluderar också EFF: er HTTPS Överallt-tillägg , vilket möjliggör HTTPS på webbplatser med HTTPS-stöd. HTTPS ger kryptering mellan utgångsnoden och destinationswebbplatsen.

Tor rekommenderar att du inte laddar ner dokumentfiler, till exempel DOC- och PDF-filer, och öppnar dem i externa applikationer. Den externa applikationen kan ansluta till Internet för att ladda ner ytterligare resurser och exponera din IP-adress.

Komma igång

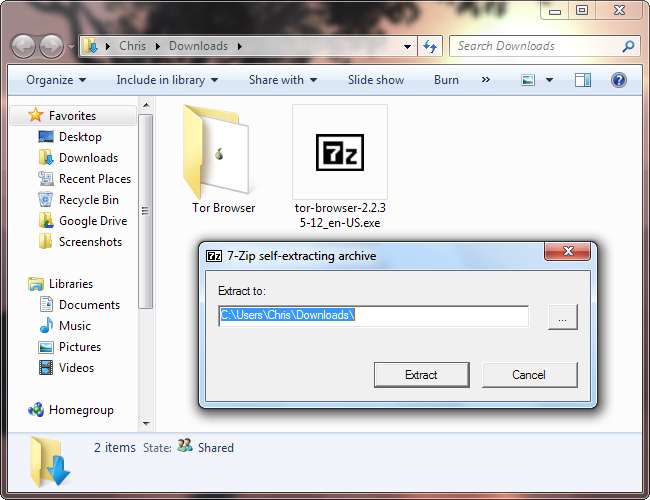

Efter nedladdning av Tor Browser Bundle, dubbelklicka på den nedladdade EXE-filen och extrahera den till din hårddisk. Tor Browser Bundle kräver ingen installation, så du kan extrahera det till ett USB-minne och köra det därifrån.

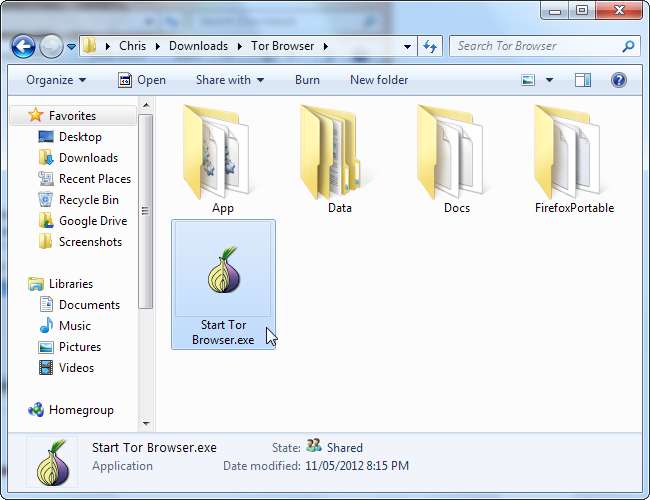

Starta filen Start Tor Browser.exe i mappen Tor Browser.

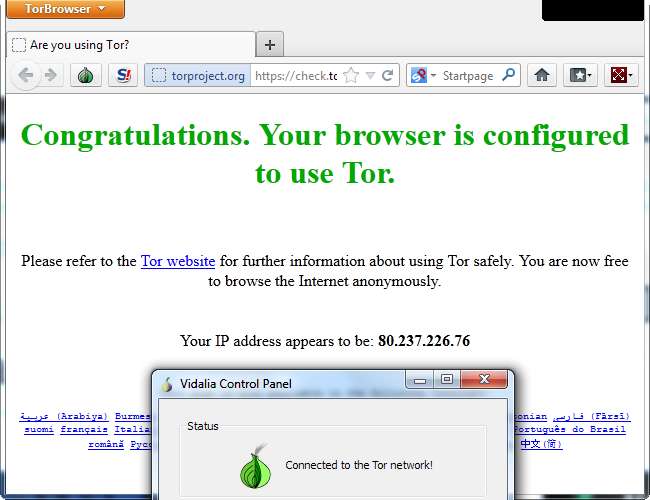

EXE-filen startar Vidalia, som ansluter till Tor-nätverket. Efter anslutning öppnar Vidalia automatiskt Tor: s anpassade Firefox-webbläsare.

Vidalia startar automatiskt Tor Browser när den ansluts. När du stänger webbläsaren kopplas Vidalia automatiskt från Tor och stängs.

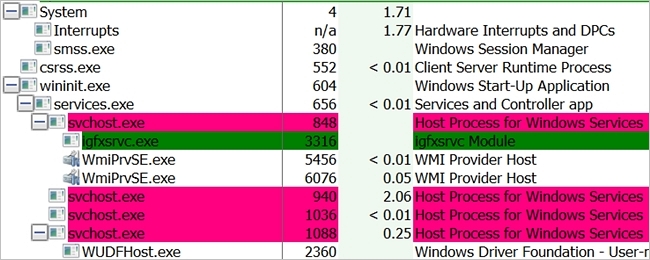

Vidalia skapar en lokal proxy på ditt system. Tor Browser-paketet är konfigurerat att dirigera all din trafik genom det som standard, vilket vi kan se här i Tor Browser: s anslutningsinställningsfönster. Du kan konfigurera andra program för att komma åt Tor via proxyen, men de kan avslöja din IP-adress på andra sätt.

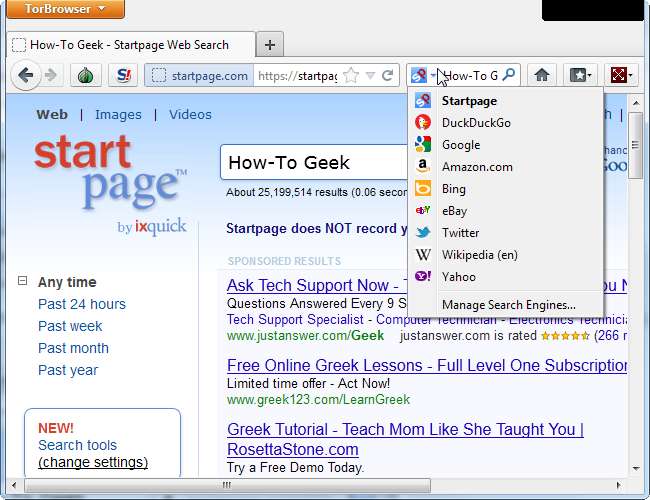

Använd Tor-webbläsaren för att surfa på webben precis som med en vanlig webbläsare. Den är förkonfigurerad med Startpage och DuckDuckGo, sökmotorer som respekterar din integritet .

Kom ihåg att inte lämna någon personlig information - säg genom att logga in på ett konto som är kopplat till dig - medan du använder Tor-webbläsaren, annars förlorar du anonymiteten.