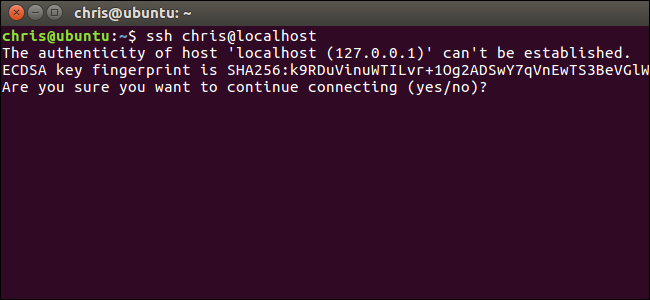

Tout ce que vous faites en ligne peut être retracé jusqu'à votre adresse IP. Même si vous accédez à des sites Web chiffrés, les réseaux peuvent voir les sites Web auxquels vous accédez et les sites Web eux-mêmes connaissent votre adresse IP. Utilisez le réseau Tor pour naviguer avec l'anonymat.

Tor est un réseau crypté qui peut acheminer votre trafic via des relais, ce qui donne l'impression que le trafic provient de nœuds de sortie. Contrairement aux proxys, le nœud de sortie lui-même ne connaît pas votre adresse IP ni où vous vous trouvez.

Comment fonctionne Tor

Lorsque vous utilisez un client Tor, votre trafic Internet est acheminé via le réseau de Tor. Le trafic passe par plusieurs relais sélectionnés au hasard (gérés par des bénévoles), avant de quitter le réseau Tor et d'arriver à destination. Cela empêche votre fournisseur de services Internet et les personnes qui surveillent votre réseau local de consulter les sites Web auxquels vous accédez. Cela empêche également les sites Web eux-mêmes de connaître votre emplacement physique ou votre adresse IP - ils verront à la place l'adresse IP et l'emplacement du nœud de sortie. Même les relais ne savent pas qui a demandé le trafic qu'ils transmettent. Tout le trafic au sein du réseau Tor est crypté.

Image Credit: Le projet Tor, Inc.

Par exemple, disons que vous accédez à Google.com via Tor. Votre fournisseur de services Internet et votre opérateur de réseau local ne peuvent pas voir que vous accédez à Google.com - ils ne voient que le trafic Tor chiffré. Les relais Tor transmettent votre trafic jusqu'à ce qu'il atteigne finalement un nœud de sortie. Le nœud de sortie parle à Google à votre place - du point de vue de Google, le nœud de sortie accède à son site Web. (Bien sûr, le trafic peut être surveillé au niveau du nœud de sortie si vous accédez à un site Web non chiffré.) Le nœud de sortie renvoie le trafic le long des relais, et les relais ne savent pas où il aboutit.

Tor offre l'anonymat et une voie à travers la censure et la surveillance d'Internet - les personnes vivant sous des régimes répressifs avec des connexions Internet censurées peuvent utiliser Tor pour accéder à Internet plus large sans crainte de représailles. Les lanceurs d'alerte peuvent utiliser Tor pour divulguer des informations sans que leur trafic ne soit surveillé et enregistré.

Ce n’est cependant pas une bonne idée d’utiliser Tor pour une navigation normale. Bien que l'architecture offre un bon travail d'anonymat, la navigation dans Tor est nettement plus lente que la navigation normale.

Si vous voulez des informations plus détaillées sur le fonctionnement de Tor, consultez le site Web du projet Tor .

Ensemble de navigateurs Tor

Le projet Tor recommande le Ensemble de navigateurs Tor comme le moyen le plus sûr et le plus simple d'utiliser Tor. Le Tor Browser Bundle est une version personnalisée et portable de Firefox qui est préconfigurée avec les paramètres et les extensions idéaux pour TOr. Vous pouvez utiliser Tor avec d'autres navigateurs et configurations de navigateur, mais cela risque d'être dangereux. Par exemple, Flash et d'autres plug-ins de navigateur peuvent révéler votre adresse IP - le Tor Browser Bundle désactive les plug-ins pour vous et fournit un environnement sûr, vous n'avez donc pas à vous soucier des paramètres de votre navigateur. Il comprend également les EFF Extension HTTPS partout , qui active HTTPS sur les sites Web prenant en charge HTTPS. HTTPS fournit un chiffrement entre le nœud de sortie et le site Web de destination.

Tor vous recommande de ne pas télécharger les fichiers de document, tels que les fichiers DOC et PDF, et de les ouvrir dans des applications externes. L'application externe peut se connecter à Internet pour télécharger des ressources supplémentaires, exposant votre adresse IP.

Commencer

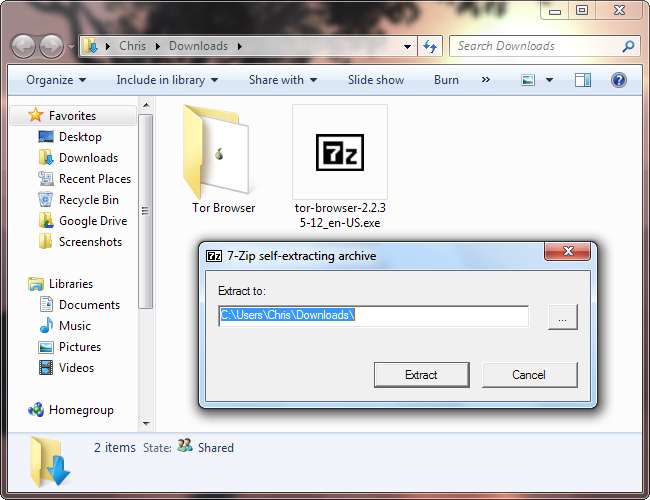

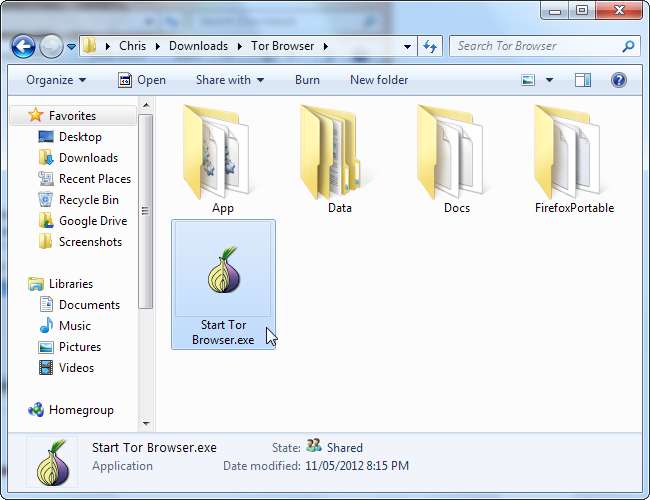

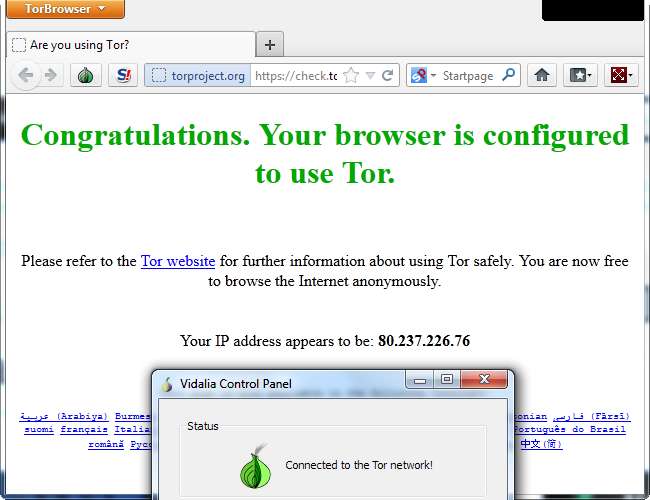

Après avoir téléchargé le Tor Browser Bundle, double-cliquez sur le fichier EXE téléchargé et extrayez-le sur votre disque dur. Le Tor Browser Bundle ne nécessite aucune installation, vous pouvez donc l'extraire sur une clé USB et l'exécuter à partir de là.

Lancez le fichier Start Tor Browser.exe dans le dossier Tor Browser.

Le fichier EXE lancera Vidalia, qui se connecte au réseau Tor. Après la connexion, Vidalia ouvrira automatiquement le navigateur Firefox personnalisé de Tor.

Vidalia lance automatiquement le navigateur Tor une fois qu'il se connecte. Lorsque vous fermez le navigateur, Vidalia se déconnecte automatiquement de Tor et se ferme.

Vidalia crée un proxy local sur votre système. Le bundle du navigateur Tor est configuré pour acheminer tout votre trafic à travers lui par défaut, comme nous pouvons le voir ici dans la fenêtre des paramètres de connexion du navigateur Tor. Vous pouvez configurer d'autres programmes pour accéder à Tor via le proxy, mais ils peuvent révéler votre adresse IP par d'autres moyens.

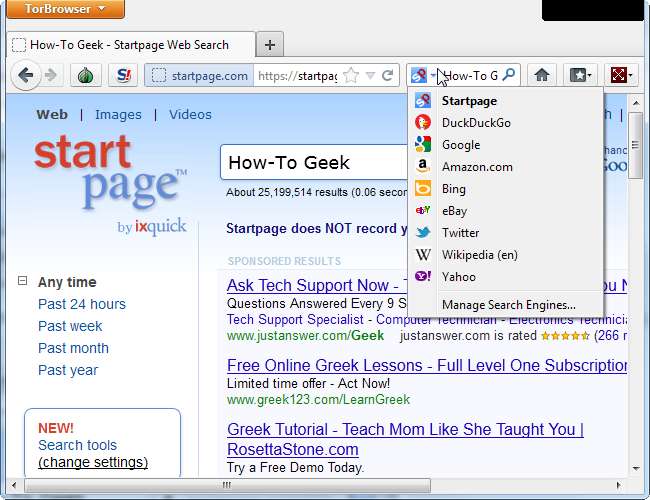

Utilisez le navigateur Tor pour naviguer sur le Web comme vous le feriez avec un navigateur normal. Il est préconfiguré avec Startpage et DuckDuckGo, des moteurs de recherche qui respectent votre vie privée .

N'oubliez pas de ne fournir aucune information personnelle - par exemple, en vous connectant à un compte qui vous est associé - lorsque vous utilisez le navigateur Tor, sinon vous perdrez l'anonymat.