Wszystko, co robisz online, można prześledzić z powrotem do twojego adresu IP. Nawet jeśli uzyskujesz dostęp do zaszyfrowanych witryn internetowych, sieci widzą witryny, do których uzyskujesz dostęp - a same witryny znają Twój adres IP. Użyj sieci Tor, aby przeglądać anonimowo.

Tor to zaszyfrowana sieć, która może kierować Twój ruch przez przekaźniki, sprawiając, że ruch wydaje się pochodzić z węzłów wyjściowych. W przeciwieństwie do serwerów proxy, sam węzeł wyjściowy nie zna Twojego adresu IP ani miejsca, w którym się znajdujesz.

Jak działa Tor

Kiedy używasz klienta Tor, Twój ruch internetowy jest kierowany przez sieć Tor. Ruch przechodzi przez kilka losowo wybranych przekaźników (prowadzonych przez ochotników), zanim opuści sieć Tor i dotrze do miejsca docelowego. Uniemożliwia to Twojemu dostawcy usług internetowych i osobom monitorującym Twoją sieć lokalną przeglądanie stron internetowych, do których uzyskujesz dostęp. Uniemożliwia też samym witrynom poznanie Twojej fizycznej lokalizacji lub adresu IP - zamiast tego zobaczą adres IP i lokalizację węzła wyjściowego. Nawet przekaźniki nie wiedzą, kto zażądał ruchu, który mijają. Cały ruch w sieci Tor jest szyfrowany.

Źródło zdjęcia: Projekt Tor, Inc.

Na przykład, powiedzmy, że uzyskujesz dostęp do Google.com przez Tor. Twój dostawca usług internetowych i lokalny operator sieci nie widzą, że uzyskujesz dostęp do Google.com - widzą tylko zaszyfrowany ruch sieci Tor. Przekaźniki Tor przekazują Twój ruch, aż w końcu dotrą do węzła wyjściowego. Węzeł wyjściowy komunikuje się z Google za Ciebie - z punktu widzenia Google węzeł wyjściowy uzyskuje dostęp do ich witryny internetowej. (Oczywiście ruch można monitorować w węźle wyjściowym, jeśli uzyskujesz dostęp do niezaszyfrowanej witryny internetowej). Węzeł wyjściowy przekazuje ruch z powrotem wzdłuż przekaźników, a przekaźniki nie wiedzą, gdzie się kończy.

Tor oferuje anonimowość i ścieżkę przez cenzurę i monitorowanie Internetu - ludzie żyjący w represyjnych reżimach z cenzurowanymi połączeniami internetowymi mogą używać Tora, aby uzyskać dostęp do szerszego Internetu bez obawy o odwet. Sygnaliści mogą używać Tora do wycieku informacji bez monitorowania i rejestrowania ruchu.

Jednak używanie Tora do normalnego przeglądania nie jest dobrym pomysłem. Chociaż architektura dobrze sobie radzi, oferując anonimowość, przeglądanie Tora jest znacznie wolniejsze niż zwykłe przeglądanie.

Jeśli chcesz uzyskać bardziej szczegółowe informacje o tym, jak działa Tor, sprawdź witryna Tor Project .

Pakiet przeglądarki Tor

Projekt Tor zaleca rozszerzenie Pakiet przeglądarki Tor jako najbezpieczniejszy i najłatwiejszy sposób korzystania z Tora. Paczka Tora z przeglądarką to dostosowana, przenośna wersja Firefoksa, która jest wstępnie skonfigurowana z idealnymi ustawieniami i rozszerzeniami dla TOr. Możesz używać Tora z innymi przeglądarkami i konfiguracjami przeglądarek, ale może to być niebezpieczne. Na przykład Flash i inne wtyczki przeglądarki mogą ujawnić Twój adres IP - pakiet Tor Browser Bundle wyłącza wtyczki i zapewnia bezpieczne środowisko, więc nie musisz się martwić o ustawienia przeglądarki. Obejmuje również EFR Rozszerzenie HTTPS Everywhere , który umożliwia HTTPS w witrynach z obsługą HTTPS. HTTPS zapewnia szyfrowanie między węzłem wyjściowym a docelową witryną internetową.

Tor zaleca, aby nie pobierać plików dokumentów, takich jak pliki DOC i PDF, i otwierać je w zewnętrznych aplikacjach. Aplikacja zewnętrzna może łączyć się z Internetem w celu pobrania dodatkowych zasobów, ujawniając Twój adres IP.

Pierwsze kroki

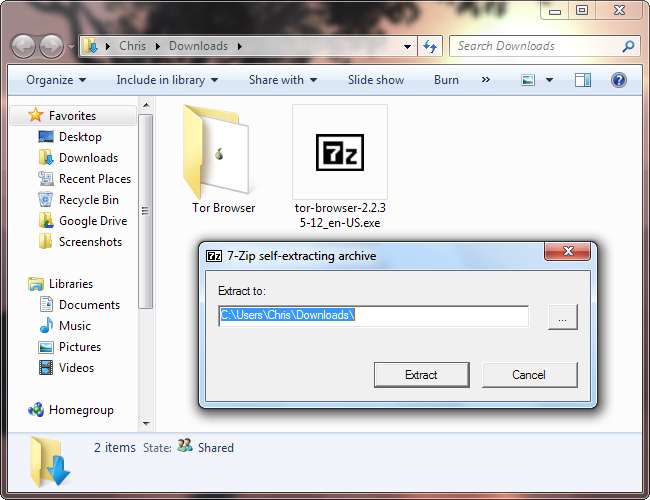

Po pobraniu paczki Tora z przeglądarką kliknij dwukrotnie pobrany plik EXE i wypakuj go na dysk twardy. Paczka Tora z przeglądarką nie wymaga instalacji, więc możesz wyodrębnić ją na pamięć USB i stamtąd uruchomić.

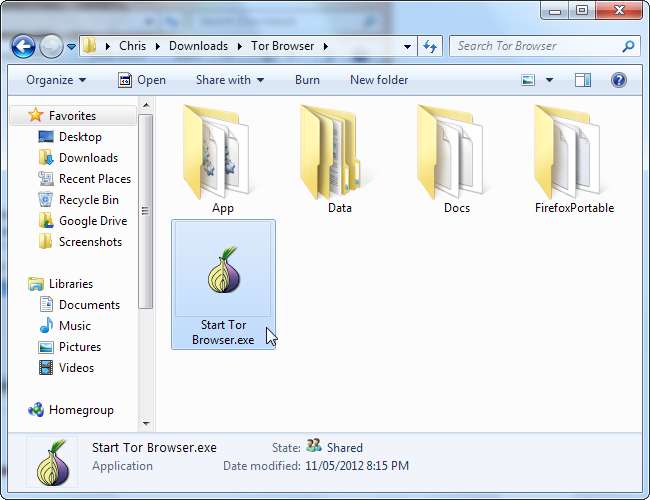

Uruchom plik Start Tor Browser.exe w folderze Tor Browser.

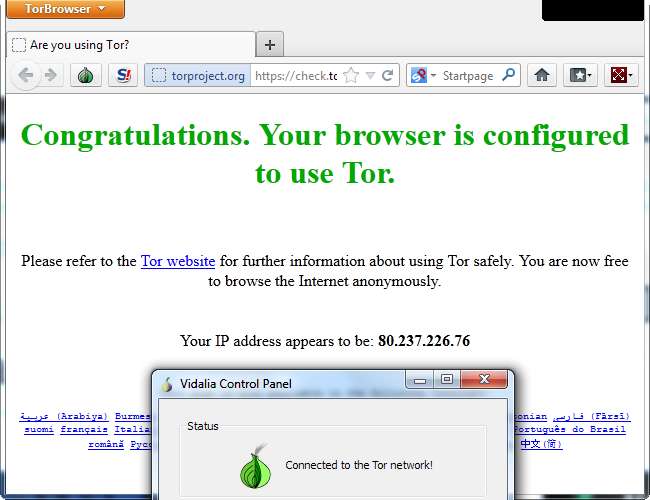

Plik EXE uruchomi Vidalię, która łączy się z siecią Tor. Po nawiązaniu połączenia Vidalia automatycznie otworzy dostosowaną przez Tora przeglądarkę Firefox.

Vidalia automatycznie uruchamia przeglądarkę Tor po połączeniu. Po zamknięciu przeglądarki Vidalia automatycznie odłącza się od Tora i zamyka.

Vidalia tworzy lokalne proxy w twoim systemie. Paczka Tora z przeglądarką jest skonfigurowana tak, aby domyślnie kierować przez nią cały ruch, co możemy zobaczyć tutaj w oknie ustawień połączenia przeglądarki Tor. Możesz skonfigurować inne programy, aby uzyskiwały dostęp do Tora przez proxy, ale mogą one ujawniać Twój adres IP w inny sposób.

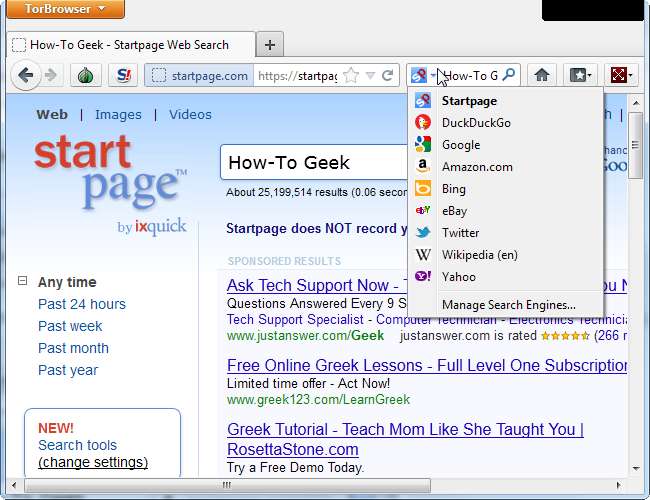

Używaj przeglądarki Tor do przeglądania sieci tak, jak w normalnej przeglądarce. Jest wstępnie skonfigurowany z Startpage i DuckDuckGo, wyszukiwarki, które szanują Twoją prywatność .

Pamiętaj, aby nie podawać żadnych danych osobowych - powiedzmy, logując się na konto powiązane z Tobą - podczas korzystania z przeglądarki Tor, inaczej stracisz anonimowość.