Шифрование имеет долгую историю, восходящую к тому времени, когда древние греки и римляне отправляли секретные сообщения, заменяя буквы, которые можно было расшифровать только с помощью секретного ключа. Присоединяйтесь к нам, чтобы пройти короткий урок истории и узнать больше о том, как работает шифрование.

В сегодняшнем выпуске HTG Explains мы расскажем вам краткую историю шифрования, как оно работает, а также некоторые примеры различных типов шифрования - обязательно ознакомьтесь с предыдущим выпуском, где мы объясняли почему так много компьютерных фанатов ненавидят Internet Explorer .

Автор изображения xkcd , очевидно.

Первые дни шифрования

Древние греки использовали инструмент под названием

Scytale

чтобы помочь быстрее зашифровать свои сообщения с помощью

транспозиционный шифр

- они просто обернули бы полоску пергамента вокруг цилиндра, написали бы сообщение, и тогда, когда он размотался, не было бы смысла.

Древние греки использовали инструмент под названием

Scytale

чтобы помочь быстрее зашифровать свои сообщения с помощью

транспозиционный шифр

- они просто обернули бы полоску пергамента вокруг цилиндра, написали бы сообщение, и тогда, когда он размотался, не было бы смысла.

Конечно, этот метод шифрования можно довольно легко взломать, но это один из первых примеров шифрования, действительно применяемого в реальном мире.

Юлий Цезарь в свое время использовал похожий метод, сдвигая каждую букву алфавита вправо или влево на определенное количество позиций - метод шифрования, известный как Шифр Цезаря . Например, используя приведенный ниже пример шифра, вы должны написать «GEEK» как «JHHN».

Обычный: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Шифр: DEFGHIJKLMNOPQRSTUVWXYZABC

Поскольку только предполагаемый получатель сообщения знал шифр, следующему человеку было бы трудно декодировать сообщение, которое выглядело бы тарабарщиной, но человек, у которого был шифр, мог легко его расшифровать и прочитать.

Другие простые шифры шифрования, такие как площадь Полибия использовал полиалфавитный шифр это перечислило каждую букву с соответствующими числовыми позициями сверху и сбоку, чтобы указать, где была позиция буквы.

Используя таблицу, подобную приведенной выше, вы должны написать букву «G» как «23» или «GEEK» как «23 31 31 43».

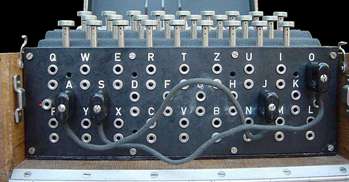

Энигма машина

Во время Второй мировой войны немцы использовал машину Enigma передавать зашифрованные сообщения туда и обратно, на что потребовались годы, прежде чем поляки смогли взломать сообщения и дать решение союзным войскам, что сыграло важную роль в их победе.

История современного шифрования

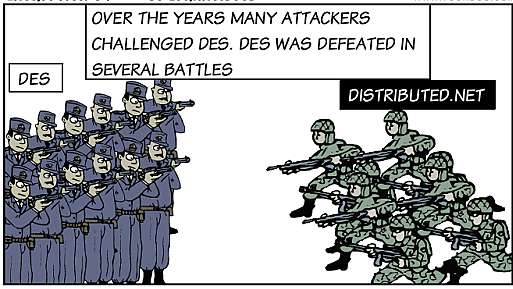

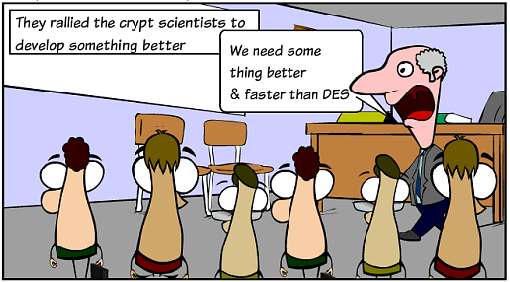

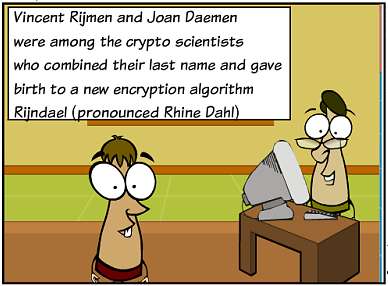

Давайте посмотрим правде в глаза: современные методы шифрования могут быть чрезвычайно скучной темой, поэтому вместо того, чтобы просто объяснять их словами, мы составили комикс, рассказывающий об истории шифрования, вдохновленный Джеффом Мозером. руководство по AES . Примечание: очевидно, что мы не можем передать все об истории шифрования в комиксе.

В те дни у людей не было хорошего метода шифрования для защиты своего электронного сообщения.

Люцифер было имя, данное нескольким из первых гражданских блочные шифры , разработано Хорст Фейстель и его коллеги из IBM.

Стандарт шифрования данных (DES) - это блочный шифр (форма общего секретного шифрования), который был выбран Национальное бюро стандартов как официальный Федеральный стандарт обработки информации (FIPS) для США в 1976 году и впоследствии широко использовался во всем мире.

Обеспокоенность по поводу безопасности и относительно медленная работа DES в программном обеспечении побудили исследователей предложить множество альтернативных конструкций блочных шифров, которые начали появляться в конце 1980-х - начале 1990-х годов: примеры включают RC5 , Blowfish , ИДЕЯ , НовыйDES , Безопаснее , CAST5 а также FEAL

Алгоритм шифрования Rijndael был принят правительством США в качестве стандартного шифрования с симметричным ключом или Advanced Encryption Standard (AES). AES был объявлен Национальным институтом стандартов и технологий (NIST) как US FIPS PUB 197 (FIPS 197) 26 ноября 2001 г. после 5-летнего процесса стандартизации, в ходе которого были представлены и оценены пятнадцать конкурирующих проектов, прежде чем Rijndael был выбран как самый лучший. подходящий алгоритм шифрования.

Производительность алгоритма шифрования

Существует множество алгоритмов шифрования, и все они подходят для различных целей. Две основные характеристики, которые идентифицируют и отличают один алгоритм шифрования от другого, - это его способность защищать защищенные данные от атак, а также скорость и эффективность при этом.

В качестве хорошего примера разницы в скорости между различными типами шифрования вы можете использовать утилиту для тестирования производительности, встроенную в мастер создания томов TrueCrypt - как видите, AES на сегодняшний день является самым быстрым типом надежного шифрования.

Существуют как более медленные, так и более быстрые методы шифрования, и все они подходят для разных целей. Если вы просто пытаетесь время от времени расшифровать крошечный фрагмент данных, вы можете позволить себе использовать максимально надежное шифрование или даже дважды зашифровать его с помощью разных типов шифрования. Если вам нужна скорость, вы, вероятно, захотите использовать AES.

Подробнее о сравнительном тестировании различных типов шифрования читайте в отчете Вашингтонский университет Сент-Луиса , где они провели массу тестов по различным процедурам и объяснили все это в очень интересной статье.

Типы современного шифрования

Все причудливые алгоритмы шифрования, о которых мы говорили ранее, в основном используются для двух разных типов шифрования:

- Алгоритмы симметричного ключа использовать связанные или идентичные ключи шифрования как для шифрования, так и для дешифрования.

- Алгоритмы асимметричного ключа использовать разные ключи для шифрования и дешифрования - это обычно называется криптографией с открытым ключом.

Шифрование с симметричным ключом

Чтобы объяснить эту концепцию, мы воспользуемся метафорой почтовой службы, описанной в Википедия чтобы понять, как работают алгоритмы с симметричным ключом.

Алиса кладет свое секретное сообщение в ящик и запирает ящик на замок, от которого у нее есть ключ. Затем она отправляет коробку Бобу по обычной почте. Когда Боб получает коробку, он использует идентичную копию ключа Алисы (который он каким-то образом получил ранее, возможно, во время личной встречи), чтобы открыть коробку и прочитать сообщение. Затем Боб может использовать тот же замок, чтобы отправить свой секретный ответ.

Алгоритмы с симметричным ключом можно разделить на потоковые шифры и блочные шифры - потоковые шифры шифруют биты сообщения по одному, а блочные шифры принимают определенное количество битов, часто блоками по 64 бита за раз, и шифруют их как единое целое. Вы можете выбрать из множества различных алгоритмов, среди которых наиболее популярные и уважаемые симметричные алгоритмы Twofish , Змея , AES ( Rijndael ), Blowfish , CAST5 , RC4 , TDES , а также ИДЕЯ .

Асимметричное шифрование

В системе с асимметричным ключом у Боба и Алисы есть отдельные замки, а не один замок с несколькими ключами из симметричного примера. Примечание: это, конечно, очень упрощенный пример того, как это работает на самом деле, что намного сложнее, но вы получите общую идею.

Во-первых, Алиса просит Боба послать ей открытый замок по обычной почте, оставив ключ при себе. Когда Алиса получает его, она использует его, чтобы заблокировать ящик, содержащий ее сообщение, и отправляет запертый ящик Бобу. Затем Боб может открыть ящик своим ключом и прочитать сообщение от Алисы. Чтобы ответить, Боб должен аналогичным образом заставить открытый замок Алисы запереть коробку, прежде чем отправить ее ей.

Критическое преимущество асимметричной системы ключей состоит в том, что Бобу и Алисе никогда не нужно отправлять друг другу копии своих ключей. Это предотвращает копирование ключа третьей стороной (возможно, в данном примере коррумпированным почтовым работником) во время его передачи, позволяя указанной третьей стороне отслеживать все будущие сообщения, отправляемые между Алисой и Бобом. Кроме того, если Боб проявил неосторожность и позволил кому-то другому скопировать его key, сообщения Алисы Бобу будут скомпрометированы, но сообщения Алисы другим людям останутся секретными, так как другие люди будут предоставлять Алисе разные замки.

Асимметричное шифрование использует разные ключи для шифрования и дешифрования. Получатель сообщения создает закрытый ключ и открытый ключ. Открытый ключ распределяется между отправителями сообщения, и они используют открытый ключ для шифрования сообщения. Получатель использует свой закрытый ключ для любых зашифрованных сообщений, которые были зашифрованы с использованием открытого ключа получателя.

У такого способа шифрования есть одно важное преимущество по сравнению с симметричным шифрованием. Нам никогда не нужно отправлять что-либо секретное (например, наш ключ шифрования или пароль) по незащищенному каналу. Ваш открытый ключ выходит в мир - это не секрет и не обязательно. Ваш закрытый ключ может оставаться в удобном месте на вашем персональном компьютере, где вы его сгенерировали - его никогда не нужно никуда пересылать по электронной почте или читать злоумышленникам.

Как шифрование защищает общение в Интернете

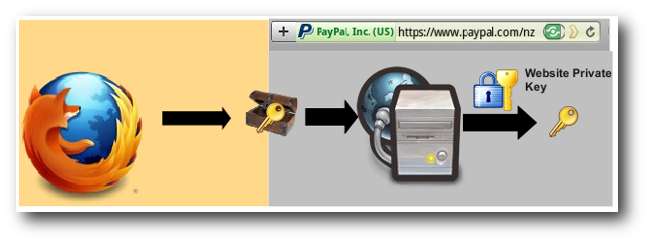

На протяжении многих лет SSL ( Уровень защищенных гнезд ) обеспечивает безопасность веб-транзакций с помощью шифрования между вашим веб-браузером и веб-сервером, защищая вас от всех, кто может шпионить за сетью посередине.

Сам по себе SSL концептуально довольно прост. Он начинается, когда браузер запрашивает защищенную страницу (обычно https: //)

Веб-сервер отправляет свой открытый ключ со своим сертификатом.

Браузер проверяет, был ли сертификат выдан доверенным лицом (обычно доверенным корневым центром сертификации), что сертификат все еще действителен и что сертификат связан с сайтом, с которым осуществляется контакт.

Затем браузер использует открытый ключ для шифрования случайного симметричного ключа шифрования и отправляет его на сервер с требуемым зашифрованным URL-адресом, а также другими зашифрованными данными http.

Веб-сервер расшифровывает симметричный ключ шифрования, используя свой закрытый ключ, и использует симметричный ключ браузера для расшифровки своего URL-адреса и данных http.

Веб-сервер отправляет обратно запрошенный html-документ и данные http, зашифрованные симметричным ключом браузера. Браузер расшифровывает данные http и html-документ с помощью симметричного ключа и отображает информацию.

И теперь вы можете безопасно купи этот товар на eBay тебе действительно не нужно.

Вы чему-нибудь научились?

Если вы зашли так далеко, мы подошли к концу нашего долгого пути к пониманию шифрования и небольшому пониманию того, как оно работает - начиная с первых дней шифрования у греков и римлян, подъема Люцифера и, наконец, как SSL использует асимметричное и симметричное шифрование, чтобы помочь вам купить этого пушистого розового кролика на eBay.

Мы в How-To Geek большие поклонники шифрования и рассмотрели множество различных способов, например:

- Начало работы с TrueCrypt (для защиты ваших данных)

- Добавить автоматическое шифрование веб-сайтов в Firefox

- BitLocker To Go шифрует переносные флэш-накопители в Windows 7

- Как защитить свой компьютер с Linux, зашифровав жесткий диск

- Добавить параметры шифрования / дешифрования в контекстное меню Windows 7 / Vista

- Начало работы с TrueCrypt Drive Encryption в Mac OS X

Конечно, шифрование - слишком сложная тема, чтобы все объяснить. Мы упустили что-то важное? Не стесняйтесь делиться своими знаниями с другими читателями в комментариях.