Criptarea are o istorie îndelungată datând de când grecii și romanii antici trimiteau mesaje secrete prin înlocuirea literelor descifrabile doar cu o cheie secretă. Alăturați-vă pentru o lecție rapidă de istorie și aflați mai multe despre cum funcționează criptarea.

În ediția de astăzi a HTG Explains, vă vom oferi un scurt istoric al criptării, cum funcționează și câteva exemple de diferite tipuri de criptare - asigurați-vă că consultați și ediția anterioară, unde am explicat de ce atâția geeks urăsc Internet Explorer .

Imagine de xkcd , evident.

Primele zile de criptare

Grecii antici foloseau un instrument numit a

Scytale

pentru a ajuta la criptarea mesajelor lor mai rapid folosind un

cifru de transpunere

- pur și simplu înfășurau banda de pergament în jurul cilindrului, scriau mesajul și atunci când desfășurarea nu avea sens.

Grecii antici foloseau un instrument numit a

Scytale

pentru a ajuta la criptarea mesajelor lor mai rapid folosind un

cifru de transpunere

- pur și simplu înfășurau banda de pergament în jurul cilindrului, scriau mesajul și atunci când desfășurarea nu avea sens.

Această metodă de criptare ar putea fi destul de ușor de rupt, desigur, dar este unul dintre primele exemple de criptare care este de fapt folosită în lumea reală.

Iulius Cezar a folosit o metodă oarecum similară în timpul său, deplasând fiecare literă a alfabetului la dreapta sau la stânga cu o serie de poziții - o tehnică de criptare cunoscută sub numele de Cifrul lui Caesar . De exemplu, folosind exemplul de cifrare de mai jos, ați scrie „GEEK” ca „JHHN”.

Câmpie: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Cifrat: DEFGHIJKLMNOPQRSTUVWXYZABC

Întrucât numai destinatarul dorit al mesajului cunoștea cifrul, ar fi dificil pentru următoarea persoană să decodeze mesajul, care va apărea ca un tâmpit, dar persoana care avea codul îl putea decoda și citi cu ușurință.

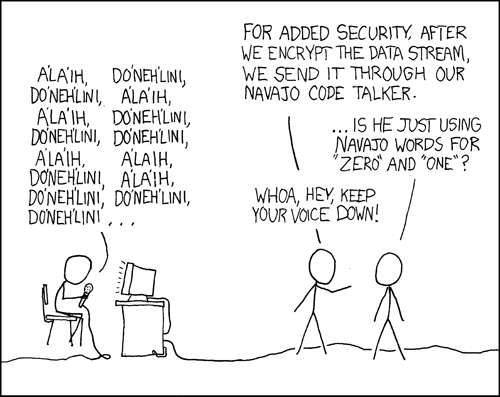

Alte cifrări simple de criptare precum Piața polibiu folosit a cifru polialfabet care enumera fiecare literă cu pozițiile numerice corespunzătoare din partea de sus și laterală pentru a spune unde era poziția literei.

Folosind un tabel ca cel de mai sus, ați scrie litera „G” ca „23” sau „GEEK” ca „23 31 31 43”.

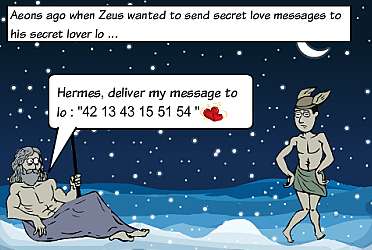

Enigma Machine

În timpul celui de-al doilea război mondial, germanii a folosit aparatul Enigma să treacă transmisii criptate înainte și înapoi, ceea ce a durat ani înainte ca polonezii să poată sparge mesajele și să dea soluția forțelor aliate, care a fost esențială pentru victoria lor.

Istoria criptării moderne

Să recunoaștem: tehnicile moderne de criptare pot fi un subiect extrem de plictisitor, așa că, în loc să le explicăm doar cu cuvinte, am realizat o bandă desenată care vorbește despre istoria criptării, inspirată de Jeff Moser ghid de figuri stick către AES . Notă: în mod clar, nu putem transmite totul despre istoria criptării într-o bandă desenată.

În acele vremuri, oamenii nu au o metodă de criptare bună pentru a-și asigura comunicarea electronică.

Lucifer a fost numele dat mai multor dintre cei mai vechi civili blocarea cifrelor , dezvoltat de Horst Feistel și colegii săi de la IBM.

Standardul de criptare a datelor (DES) este un cifru bloc (o formă de criptare secretă partajată) care a fost selectat de Biroul Național de Standarde ca oficial Standard federal de prelucrare a informațiilor (FIPS) pentru Statele Unite în 1976 și care s-a bucurat ulterior de o largă utilizare pe plan internațional.

Îngrijorările legate de securitate și funcționarea relativ lentă a DES în software au motivat cercetătorii să propună o varietate de modele alternative de cifrare bloc, care au început să apară la sfârșitul anilor 1980 și începutul anilor 1990: exemple includ RC5 , Blowfish , IDEE , NewDES , MAI SIGUR , CAST5 și FEAL

Algoritmul de criptare Rijndael a fost adoptat de guvernul SUA ca criptare standard cu cheie simetrică sau Advanced Encryption Standard (AES). AES a fost anunțat de Institutul Național de Standarde și Tehnologie (NIST) drept US FIPS PUB 197 (FIPS 197) pe 26 noiembrie 2001, după un proces de standardizare de 5 ani în care au fost prezentate și evaluate cincisprezece modele concurente înainte ca Rijndael să fie selectat ca fiind cel mai algoritm de criptare adecvat.

Performanța algoritmului de criptare

Există mulți algoritmi de criptare și toți se potrivesc scopurilor diferite - cele două caracteristici principale care identifică și diferențiază un algoritm de criptare de altul sunt capacitatea sa de a securiza datele protejate împotriva atacurilor și viteza și eficiența acestora în acest sens.

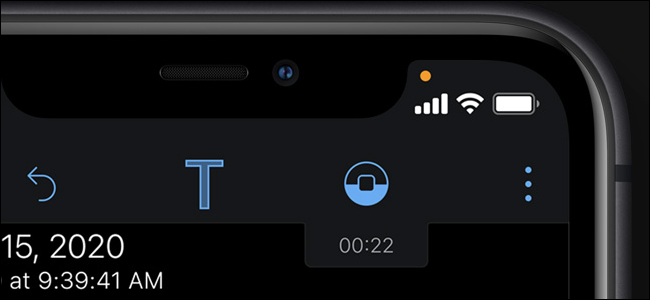

Ca un bun exemplu al diferenței de viteză între diferitele tipuri de criptare, puteți utiliza utilitarul de benchmarking încorporat în expertul de creare a volumului TrueCrypt - după cum puteți vedea, AES este de departe cel mai rapid tip de criptare puternică.

Există metode de criptare mai lente și mai rapide și toate sunt potrivite pentru scopuri diferite. Dacă pur și simplu încercați să decriptați o mică parte din date din când în când, vă puteți permite să utilizați cea mai puternică criptare posibilă sau chiar să o criptați de două ori cu diferite tipuri de criptare. Dacă aveți nevoie de viteză, probabil că ați dori să mergeți cu AES.

Pentru mai multe informații despre compararea diferitelor tipuri de criptare, consultați un raport de la Universitatea Washington din St. Louis , unde au făcut o grămadă de teste pe diferite rutine și au explicat totul într-o scriere foarte ciudată.

Tipuri de criptare modernă

Tot algoritmul de criptare elegant despre care am vorbit mai devreme este utilizat în principal pentru două tipuri diferite de criptare:

- Algoritmi cheie simetrici utilizați chei de criptare similare sau identice atât pentru criptare, cât și pentru decriptare.

- Algoritmi cheie asimetrici utilizați diferite chei pentru criptare și decriptare - aceasta este denumită de obicei criptografie cu cheie publică.

Criptare cheie simetrică

Pentru a explica acest concept, vom folosi metafora serviciului poștal descrisă în Wikipedia pentru a înțelege cum funcționează algoritmii cheie simetrici.

Alice pune mesajul ei secret într-o cutie și blochează cutia folosind un lacăt pe care are o cheie. Apoi îi trimite cutia lui Bob prin poștă obișnuită. Când Bob primește cutia, folosește o copie identică a cheii lui Alice (pe care a obținut-o cumva anterior, poate printr-o întâlnire față în față) pentru a deschide cutia și pentru a citi mesajul. Bob poate folosi apoi același lacăt pentru a-și trimite răspunsul secret.

Algoritmii cu cheie simetrică pot fi împărțiți în cifrări de flux și blocarea cifrelor - cifrele de flux criptează biții mesajului pe rând, iar blocurile de cifrare iau un număr de biți, adesea în blocuri de 64 de biți la un moment dat, și le criptează ca o singură unitate. Există o mulțime de algoritmi diferiți dintre care puteți alege - includ algoritmii simetrici mai populari și mai respectați Twofish , Şarpe , AES ( Rijndael ), Blowfish , CAST5 , RC4 , TDES , și IDEE .

Criptare asimetrică

Într-un sistem de chei asimetric, Bob și Alice au lacate separate, în locul lacătului unic cu mai multe taste din exemplul simetric. Notă: acesta este, desigur, un exemplu foarte simplificat de cum funcționează cu adevărat, ceea ce este mult mai complicat, dar veți avea ideea generală.

În primul rând, Alice îl roagă pe Bob să-i trimită lacătul deschis prin poștă obișnuită, păstrându-și cheia pentru sine. Când Alice îl primește, îl folosește pentru a bloca o cutie care conține mesajul ei și îi trimite cutia blocată lui Bob. Bob poate debloca apoi cutia cu cheia sa și poate citi mesajul de la Alice. Pentru a răspunde, Bob trebuie să obțină în mod similar lacătul deschis al lui Alice pentru a bloca cutia înainte de a o trimite înapoi.

Avantajul critic al unui sistem de chei asimetric este că Bob și Alice nu trebuie să-și trimită niciodată o copie a cheilor. Acest lucru împiedică o terță parte (poate, în exemplu, un lucrător poștal corupt) să copieze o cheie în timp ce este în tranzit, permițând terței părți să spioneze toate mesajele viitoare trimise între Alice și Bob. În plus, dacă Bob ar fi neglijent și ar permite altcuiva să copieze a lui cheie, mesajele lui Alice către Bob ar fi compromise, dar mesajele lui Alice către alte persoane ar rămâne secrete, din moment ce ceilalți ar furniza diferite lacate pe care Alice să le poată folosi.

Criptarea asimetrică folosește chei diferite pentru criptare și decriptare. Destinatarul mesajului creează o cheie privată și o cheie publică. Cheia publică este distribuită între expeditorii de mesaje și aceștia folosesc cheia publică pentru a cripta mesajul. Destinatarul folosește cheia privată a tuturor mesajelor criptate care au fost criptate folosind cheia publică a destinatarului.

Există un avantaj major în a face criptarea în acest fel în comparație cu criptarea simetrică. Nu trebuie să trimitem nimic secret (cum ar fi cheia sau parola de criptare) pe un canal nesigur. Cheia dvs. publică se extinde către lume - nu este secretă și nu trebuie să fie. Cheia dvs. privată poate rămâne confortabilă și confortabilă pe computerul personal, acolo unde ați generat-o - nu trebuie niciodată trimisă prin e-mail oriunde sau citită de atacatori.

Modul în care criptarea asigură comunicarea pe web

De mulți ani, SSL ( Secure Sockets Layer ) protocolul a securizat tranzacțiile web utilizând criptarea între browserul dvs. web și un server web, protejându-vă de oricine ar putea să spioneze în rețea în mijloc.

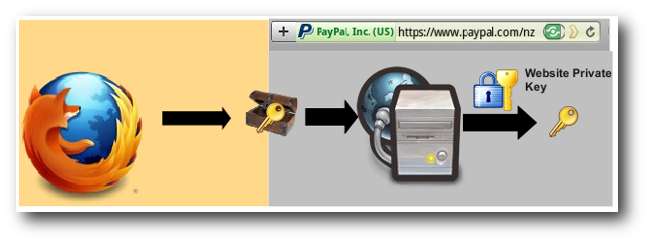

SSL în sine este conceptual destul de simplu. Începe când browserul solicită o pagină sigură (de obicei https: //)

Serverul web trimite cheia sa publică împreună cu certificatul său.

Browserul verifică dacă certificatul a fost emis de o parte de încredere (de obicei o autoritate de certificare rădăcină de încredere), că certificatul este încă valabil și că certificatul este legat de site-ul contactat.

Browserul folosește apoi cheia publică, pentru a cripta o cheie de criptare simetrică aleatorie și o trimite la server cu adresa URL criptată necesară, precum și alte date http criptate.

Serverul web decriptează cheia de criptare simetrică utilizând cheia sa privată și folosește cheia simetrică a browserului pentru a decripta adresa URL și datele http.

Serverul web trimite înapoi documentul html solicitat și datele http criptate cu cheia simetrică a browserului. Browserul decriptează datele http și documentul html folosind tasta simetrică și afișează informațiile.

Și acum puteți face sigur cumpărați acel articol eBay chiar nu aveai nevoie.

Ai învățat ceva?

Dacă ați ajuns până aici, suntem la sfârșitul lunii noastre călătorii spre înțelegerea criptării și un pic despre modul în care funcționează - începând cu primele zile de criptare cu grecii și romanii, apariția lui Lucifer și, în sfârșit, cum SSL folosește criptare asimetrică și simetrică pentru a vă ajuta să cumpărați acel iepuraș roz pufos de pe eBay.

Suntem mari fani ai criptării aici la How-To Geek și am acoperit o mulțime de moduri diferite de a face lucruri precum:

- Noțiuni introductive despre TrueCrypt (pentru a vă securiza datele)

- Adăugați criptarea automată a site-ului la Firefox

- BitLocker To Go criptează unitățile flash portabile în Windows 7

- Cum să vă securizați computerul Linux criptând hard diskul

- Adăugați Opțiuni de criptare / decriptare în meniul cu clic dreapta pentru Windows 7 / Vista

- Noțiuni introductive cu TrueCrypt Drive Encryption pe Mac OS X

Desigur, criptarea este un subiect mult prea complicat pentru a explica cu adevărat totul. Ne-a fost dor de ceva important? Simțiți-vă liber să transmiteți cunoștințe colegilor dvs. de cititori în comentarii.