एन्क्रिप्शन का एक लंबा इतिहास रहा है जब प्राचीन यूनानियों और रोमियों ने गुप्त संदेशों को गुप्त कुंजी के साथ केवल व्याख्यात्मक अक्षरों को प्रतिस्थापित करके भेजा था। त्वरित इतिहास सबक के लिए हमसे जुड़ें और एन्क्रिप्शन कैसे काम करता है इसके बारे में अधिक जानें।

HTG के आज के संस्करण में, हम आपको एन्क्रिप्शन का एक संक्षिप्त इतिहास देंगे, कि यह कैसे काम करता है, और विभिन्न प्रकार के एन्क्रिप्शन के कुछ उदाहरण हैं - सुनिश्चित करें कि आप पिछले संस्करण की भी जाँच करें, जहाँ हमने समझाया था। क्यों कई geeks इंटरनेट एक्सप्लोरर से नफरत है .

द्वारा छवि xkcd , जाहिर है।

एन्क्रिप्शन के शुरुआती दिन

प्राचीन यूनानियों ने a नामक एक उपकरण का उपयोग किया था

Scytale

अपने संदेशों को और अधिक तेज़ी से एन्क्रिप्ट करने में मदद करने के लिए a

ट्रांसपोजिशन सिफर

-वे सिर्फ़ सिलेंडर के चारों ओर चर्मपत्र की पट्टी लपेटेंगे, संदेश लिखेंगे, और तब जब कोई मतलब नहीं होगा।

प्राचीन यूनानियों ने a नामक एक उपकरण का उपयोग किया था

Scytale

अपने संदेशों को और अधिक तेज़ी से एन्क्रिप्ट करने में मदद करने के लिए a

ट्रांसपोजिशन सिफर

-वे सिर्फ़ सिलेंडर के चारों ओर चर्मपत्र की पट्टी लपेटेंगे, संदेश लिखेंगे, और तब जब कोई मतलब नहीं होगा।

यह एन्क्रिप्शन विधि निश्चित रूप से आसानी से टूट सकती है, लेकिन यह वास्तव में वास्तविक दुनिया में उपयोग किए जा रहे एन्क्रिप्शन के पहले उदाहरणों में से एक है।

जूलियस सीजर ने अपने समय के दौरान वर्णमाला के प्रत्येक अक्षर को दायीं या बायीं ओर कई पदों पर स्थानांतरित करके एक समान पद्धति का उपयोग किया था - जिसे एक एन्क्रिप्शन तकनीक के रूप में जाना जाता है सीज़र का सिफर । उदाहरण के लिए, नीचे दिए गए उदाहरण के सिफर का उपयोग करके आप "GEEK" को "JHHN" लिखें।

सादा: ABCDEFGHIJKLMNOPQRSTUVWXYZ

सिफर: DEFGHIJKLMNOPQRSTUVWXYZABC

चूंकि संदेश के केवल इच्छित प्राप्तकर्ता को सिफर पता था, इसलिए अगले व्यक्ति के लिए संदेश को डिकोड करना मुश्किल होगा, जो कि अस्पष्ट होगा, लेकिन सिफर वाला व्यक्ति आसानी से डिकोड कर सकता है और इसे पढ़ सकता है।

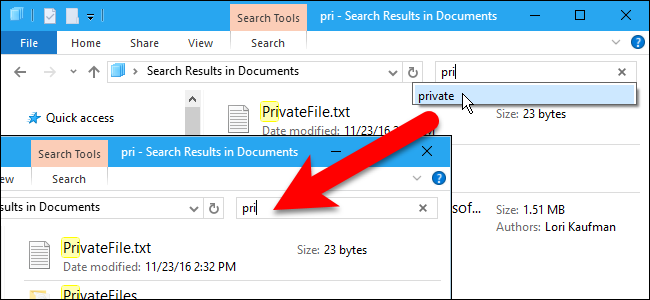

अन्य सरल एन्क्रिप्शन सिफर जैसे पॉलीबियस स्क्वायर इस्तेमाल किया पॉलीफाबेटिक सिफर प्रत्येक अक्षर को शीर्ष और पक्ष में संबंधित संख्यात्मक स्थितियों के साथ यह बताने के लिए सूचीबद्ध किया गया है कि पत्र की स्थिति कहाँ थी।

ऊपर दी गई एक तालिका का उपयोग करके आप "G" को "23", या "GEEK" अक्षर को "23 31 31 43" के रूप में लिखेंगे।

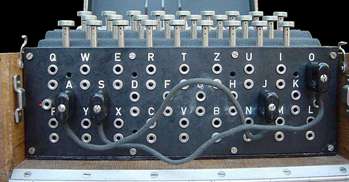

पहेली मशीन

द्वितीय विश्व युद्ध के दौरान, जर्मन एनिग्मा मशीन का उपयोग किया आगे और पीछे एन्क्रिप्टेड ट्रांसमिशन को पारित करने के लिए, जो पोलिश से संदेशों को क्रैक करने में सक्षम होने से पहले वर्षों तक लगे थे, और मित्र देशों की सेनाओं को समाधान देने में सक्षम थे, जो उनकी जीत के लिए महत्वपूर्ण था।

आधुनिक एन्क्रिप्शन का इतिहास

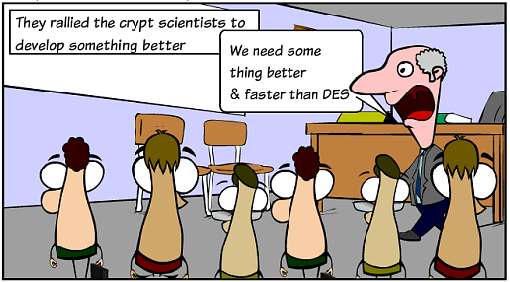

इसका सामना करें: आधुनिक एन्क्रिप्शन तकनीक एक बेहद उबाऊ विषय हो सकता है, इसलिए केवल उन्हें शब्दों के साथ समझाने के बजाय, हमने एक कॉमिक स्ट्रिप एक साथ रखी है जो एन्क्रिप्शन के इतिहास के बारे में बात करती है, जो जेफ मोजर द्वारा प्रेरित है। छड़ी आंकड़ा एईएस के लिए गाइड . नोट: स्पष्ट रूप से हम एक कॉमिक स्ट्रिप में एन्क्रिप्शन के इतिहास के बारे में सब कुछ नहीं बता सकते हैं।

उन दिनों में, लोगों के पास अपने इलेक्ट्रॉनिक संचार को सुरक्षित करने के लिए एक अच्छा एन्क्रिप्शन तरीका नहीं है।

लूसिफ़ेर सबसे पुराने नागरिकों में से कई को दिया गया नाम था ब्लॉक सिफर , द्वारा विकसित होर्स्ट फिस्टल और आईबीएम में उनके सहयोगियों।

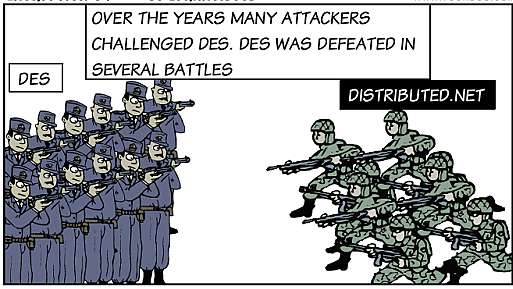

डेटा एन्क्रिप्शन स्टैंडर्ड (DES) एक ब्लॉक सिफर (साझा गुप्त एन्क्रिप्शन का एक रूप) है जिसे इसके द्वारा चुना गया था राष्ट्रीय मानक ब्यूरो एक अधिकारी के रूप में संघीय सूचना प्रसंस्करण मानक (FIPS) 1976 में संयुक्त राज्य अमेरिका के लिए और जिसका बाद में अंतरराष्ट्रीय स्तर पर व्यापक उपयोग हुआ।

सुरक्षा के बारे में और सॉफ्टवेयर में डेस के अपेक्षाकृत धीमी गति से संचालन के लिए शोधकर्ताओं ने विभिन्न प्रकार के वैकल्पिक ब्लॉक सिफर डिजाइनों का प्रस्ताव करने के लिए प्रेरित किया, जो कि 1980 के दशक के अंत और 1990 की शुरुआत में दिखाई देने लगे: उदाहरणों में शामिल हैं RC5 , ब्लोफिश , विचार , NewDES , सफर , CAST5 तथा feal

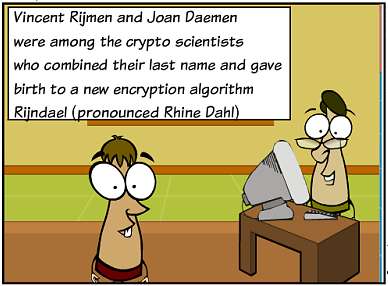

Rijndael एन्क्रिप्शन एल्गोरिदम को अमेरिकी सरकार द्वारा मानक सममित-कुंजी एन्क्रिप्शन या उन्नत एन्क्रिप्शन मानक (AES) के रूप में अपनाया गया था। एईएस की घोषणा नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड्स एंड टेक्नोलॉजी (एनआईएसटी) ने 26 नवंबर, 2001 को 5 साल के मानकीकरण प्रक्रिया के बाद यूएस करंट पब 197 (FIPS 197) के रूप में की थी, जिसमें पंद्रह प्रतिस्पर्धी डिजाइन प्रस्तुत किए गए थे और उनका मूल्यांकन किया गया था। उपयुक्त एन्क्रिप्शन एल्गोरिथ्म।

एन्क्रिप्शन एल्गोरिथम प्रदर्शन

कई एन्क्रिप्शन एल्गोरिदम मौजूद हैं, और वे सभी अलग-अलग उद्देश्यों के अनुकूल हैं- दो मुख्य विशेषताओं जो एक एन्क्रिप्शन एल्गोरिथ्म को दूसरे से पहचानते हैं और अंतर करते हैं, हमलों के खिलाफ संरक्षित डेटा और इसकी गति और दक्षता को सुरक्षित करने की इसकी क्षमता है।

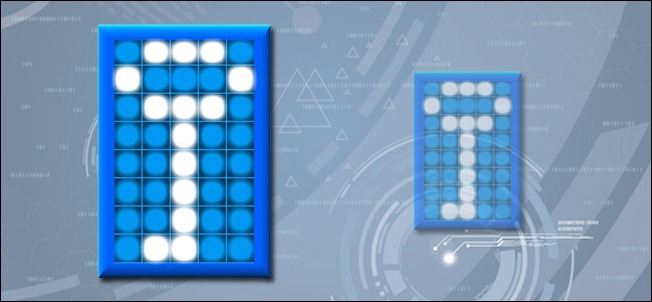

विभिन्न प्रकार के एन्क्रिप्शन के बीच गति के अंतर का एक अच्छा उदाहरण के रूप में, आप ट्रू क्रिप्ट के वॉल्यूम निर्माण विज़ार्ड में निर्मित बेंचमार्किंग उपयोगिता का उपयोग कर सकते हैं - जैसा कि आप देख सकते हैं, एईएस अब तक का सबसे तेज़ प्रकार का मजबूत एन्क्रिप्शन है।

दोनों धीमी और तेज एन्क्रिप्शन विधियां हैं, और वे सभी विभिन्न उद्देश्यों के लिए अनुकूल हैं। यदि आप हर बार एक छोटे से डेटा को आसानी से डिक्रिप्ट करने की कोशिश कर रहे हैं, तो आप सबसे मजबूत संभव एन्क्रिप्शन का उपयोग कर सकते हैं, या यहां तक कि इसे दो बार अलग-अलग प्रकार के एन्क्रिप्शन के साथ एन्क्रिप्ट कर सकते हैं। यदि आपको गति की आवश्यकता है, तो आप शायद एईएस के साथ जाना चाहते हैं।

विभिन्न प्रकार के एन्क्रिप्शन बेंचमार्किंग पर अधिक के लिए, एक रिपोर्ट देखें वाशिंगटन सेंट लुइस विश्वविद्यालय , जहां उन्होंने अलग-अलग दिनचर्या पर एक टन का परीक्षण किया, और यह सब बहुत ही गीदड़ लेखन में समझाया।

आधुनिक एन्क्रिप्शन के प्रकार

सभी फैंसी एन्क्रिप्शन एल्गोरिथ्म, जिनके बारे में हमने पहले बात की है, ज्यादातर दो अलग-अलग प्रकार के एन्क्रिप्शन के लिए उपयोग किए जाते हैं:

- सममित कुंजी एल्गोरिदम एन्क्रिप्शन और डिक्रिप्शन दोनों के लिए संबंधित या समान एन्क्रिप्शन कुंजियों का उपयोग करें।

- असममित कुंजी एल्गोरिदम एन्क्रिप्शन और डिक्रिप्शन के लिए अलग-अलग कुंजियों का उपयोग करें - इसे आमतौर पर सार्वजनिक-कुंजी क्रिप्टोग्राफ़ी के रूप में संदर्भित किया जाता है।

सममित कुंजी एन्क्रिप्शन

इस अवधारणा को समझाने के लिए, हम वर्णित डाक सेवा रूपक का उपयोग करेंगे विकिपीडिया समझने के लिए कि सममित कुंजी एल्गोरिदम कैसे काम करता है।

ऐलिस एक बॉक्स में अपना गुप्त संदेश डालती है, और एक पैडलॉक का उपयोग करके बॉक्स को बंद कर देती है, जिसमें उसकी चाबी होती है। वह फिर नियमित मेल के माध्यम से बॉक्स को बॉब को भेजता है। जब बॉब बॉक्स प्राप्त करता है, तो वह बॉक्स खोलने के लिए ऐलिस की (जो उसने किसी तरह पहले प्राप्त किया है, शायद किसी आमने-सामने की बैठक से) की एक समान प्रतिलिपि का उपयोग करता है और संदेश पढ़ता है। बॉब अपने गुप्त उत्तर को भेजने के लिए उसी पैडलॉक का उपयोग कर सकता है।

सममित-कुंजी एल्गोरिदम में विभाजित किया जा सकता है धारा सिफर और सिपहसालारों को अवरुद्ध करें - धारा सिफर एक समय में संदेश के बिट्स को एन्क्रिप्ट करते हैं, और सिफर एक बिट को एक बार में 64 बिट्स के ब्लॉक में ले जाते हैं, और उन्हें एक इकाई के रूप में एन्क्रिप्ट करते हैं। बहुत सारे अलग-अलग एल्गोरिदम हैं जिन्हें आप चुन सकते हैं - अधिक लोकप्रिय और अच्छी तरह से सम्मानित सममित एल्गोरिदम में शामिल हैं दो मछलियां , साँप , एईएस ( क्रिप्ट ), ब्लोफिश , CAST5 , RC4 , TDES , तथा विचार .

असममित एन्क्रिप्शन

एक असममित कुंजी प्रणाली में, बॉब और ऐलिस के सममित उदाहरण से कई कुंजियों के साथ एकल पैडलॉक के बजाय अलग-अलग पैडलॉक हैं। नोट: यह, निश्चित रूप से, यह वास्तव में कैसे काम करता है, जो बहुत अधिक जटिल है, का एक बहुत बड़ा उदाहरण है, लेकिन आपको सामान्य विचार नहीं मिलेगा।

सबसे पहले, ऐलिस ने बॉब को अपने लिए अपनी चाबी रखते हुए, नियमित मेल के माध्यम से अपना खुला पैडलॉक भेजने के लिए कहा। जब ऐलिस इसे प्राप्त करती है तो वह इसका उपयोग अपने संदेश वाले बॉक्स को लॉक करने के लिए करती है, और लॉक किए गए बॉक्स को बॉब को भेजती है। बॉब तब अपनी चाबी से बॉक्स को अनलॉक कर सकता है और ऐलिस से संदेश पढ़ सकता है। जवाब देने के लिए, बॉब को एलिस के खुले पैडलॉक को बॉक्स में लॉक करने से पहले उसे उसी तरह प्राप्त करना होगा।

एक असममित कुंजी प्रणाली में महत्वपूर्ण लाभ यह है कि बॉब और ऐलिस को कभी भी एक दूसरे को अपनी चाबियों की एक प्रति भेजने की आवश्यकता नहीं होती है। यह एक तृतीय पक्ष (शायद, उदाहरण के लिए, एक भ्रष्ट डाक कर्मचारी) को एक कुंजी की नकल करने से रोकता है, जबकि वह पारगमन में है, जिससे तीसरे पक्ष को एलिस और बॉब के बीच भेजे गए सभी भविष्य के संदेशों की जासूसी करने की अनुमति मिलती है। इसके अलावा, अगर बॉब लापरवाह थे और किसी और को कॉपी करने की अनुमति देते थे उनके कुंजी, बॉब के लिए ऐलिस के संदेशों से समझौता किया जाएगा, लेकिन अन्य लोगों के लिए ऐलिस के संदेश गुप्त रहेंगे, क्योंकि अन्य लोग एलिस को उपयोग करने के लिए अलग-अलग पैडलॉक प्रदान करेंगे।

असममित एन्क्रिप्शन एन्क्रिप्शन और डिक्रिप्शन के लिए विभिन्न कुंजियों का उपयोग करता है। संदेश प्राप्तकर्ता एक निजी कुंजी और एक सार्वजनिक कुंजी बनाता है। सार्वजनिक कुंजी को संदेश भेजने वालों के बीच वितरित किया जाता है और वे संदेश को एन्क्रिप्ट करने के लिए सार्वजनिक कुंजी का उपयोग करते हैं। प्राप्तकर्ता अपनी निजी कुंजी का उपयोग करता है कोई भी एन्क्रिप्टेड संदेश जो प्राप्तकर्ता की सार्वजनिक कुंजी का उपयोग करके एन्क्रिप्ट किया गया है।

इस तरह से एन्क्रिप्शन करने का एक प्रमुख लाभ सममित एन्क्रिप्शन की तुलना में है। हमें कभी भी असुरक्षित चैनल पर कुछ भी गुप्त (जैसे हमारी एन्क्रिप्शन कुंजी या पासवर्ड) भेजने की आवश्यकता नहीं है। आपकी सार्वजनिक कुंजी दुनिया के लिए निकल जाती है - यह गुप्त नहीं है और इसकी आवश्यकता नहीं है। आपकी निजी कुंजी आपके व्यक्तिगत कंप्यूटर पर स्नग और आरामदायक रह सकती है, जहां आपने इसे बनाया था - इसे कभी भी कहीं भी ई-मेल नहीं करना पड़ता है, या हमलावरों द्वारा पढ़ा जाता है।

कैसे एन्क्रिप्शन वेब पर संचार सुरक्षित करता है

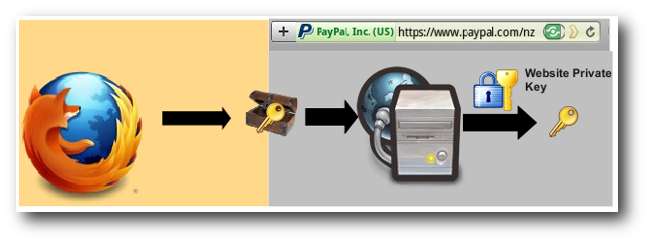

कई वर्षों के लिए, एसएसएल ( सुरक्षित सॉकेट लेयर ) प्रोटोकॉल आपके वेब ब्राउज़र और वेब सर्वर के बीच एन्क्रिप्शन का उपयोग करके वेब लेनदेन को सुरक्षित कर रहा है, जो आपको बीच में नेटवर्क पर स्नूपिंग हो सकता है।

एसएसएल स्वयं वैचारिक रूप से काफी सरल है। यह तब शुरू होता है जब ब्राउज़र एक सुरक्षित पेज का अनुरोध करता है (आमतौर पर https: //)

वेब सर्वर अपने प्रमाणपत्र के साथ अपनी सार्वजनिक कुंजी भेजता है।

ब्राउज़र यह जाँचता है कि एक विश्वसनीय पार्टी (आमतौर पर एक विश्वसनीय सीए) द्वारा प्रमाण पत्र जारी किया गया था, कि प्रमाण पत्र अभी भी वैध है और यह कि प्रमाणपत्र उस साइट से संबंधित है जो संपर्क किया गया है।

ब्राउज़र तब सार्वजनिक कुंजी का उपयोग करता है, एक यादृच्छिक सममित एन्क्रिप्शन कुंजी को एन्क्रिप्ट करने के लिए और इसे एन्क्रिप्ट किए गए URL के साथ ही अन्य एन्क्रिप्टेड http डेटा के साथ सर्वर पर भेजता है।

वेब सर्वर अपनी निजी कुंजी का उपयोग करके सममित एन्क्रिप्शन कुंजी को डिक्रिप्ट करता है और अपने URL और http डेटा को डिक्रिप्ट करने के लिए ब्राउज़र की सममित कुंजी का उपयोग करता है।

वेब सर्वर ब्राउज़र के सममित कुंजी के साथ एन्क्रिप्टेड HTML दस्तावेज़ और http डेटा को वापस भेजता है। ब्राउजर http डेटा और HTML डॉक्यूमेंट को सिमिट्रिक कुंजी का उपयोग करके डिक्रिप्ट करता है और सूचना प्रदर्शित करता है।

और अब आप सुरक्षित रूप से कर सकते हैं वह ईबे आइटम खरीदें आपको वास्तव में जरूरत नहीं थी

क्या तुमने कुछ सीखा?

यदि आपने इसे अभी तक बनाया है, तो हम एन्क्रिप्शन को समझने के लिए हमारी लंबी यात्रा के अंत में हैं और यह थोड़ा काम करता है कि यह यूनानियों और रोमनों के साथ एन्क्रिप्शन के शुरुआती दिनों से शुरू हो रहा है, लूसिफ़ेर का उदय, और अंत में कैसे SSL ईबे पर उस शराबी गुलाबी बनी को खरीदने में मदद करने के लिए असममित और सममित एन्क्रिप्शन का उपयोग करता है।

हम हॉक-टू-गीक पर एन्क्रिप्शन के बड़े प्रशंसक हैं, और हमने बहुत सारे अलग-अलग तरीकों से कवर किया है जैसे कि चीजें करना:

- TrueCrypt के साथ शुरुआत करना (अपना डेटा सुरक्षित करना)

- फ़ायरफ़ॉक्स में स्वचालित वेबसाइट एन्क्रिप्शन जोड़ें

- विंडोज 7 में पोर्टेबल फ्लैश ड्राइव के लिए जाने के लिए BitLocker

- अपने हार्ड ड्राइव को एन्क्रिप्ट करके अपने लिनक्स पीसी को कैसे सुरक्षित करें

- विंडोज 7 / Vista राइट-क्लिक मेनू में एन्क्रिप्ट / डिक्रिप्ट विकल्प जोड़ें

- मैक ओएस एक्स पर ट्रू क्रिप्ट ड्राइव एन्क्रिप्शन के साथ शुरुआत करना

बेशक एन्क्रिप्शन वास्तव में सब कुछ समझाने के लिए एक विषय बहुत जटिल है। क्या हम कुछ महत्वपूर्ण याद करते हैं? टिप्पणी में अपने साथी पाठकों पर कुछ ज्ञान देने के लिए स्वतंत्र महसूस करें।